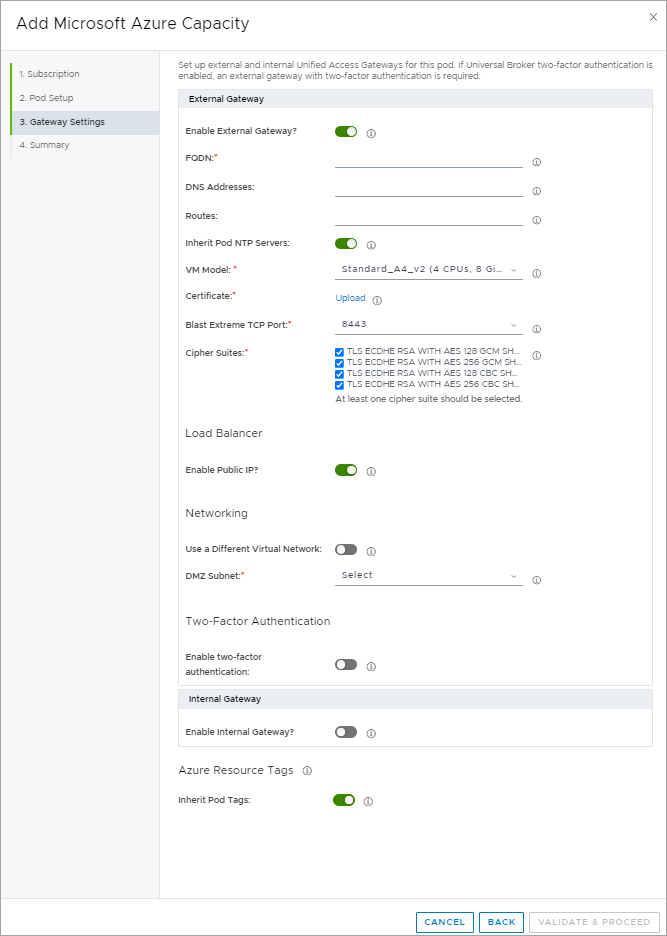

在向导的这个步骤中,需要指定对配置了一个或多个网关的基于容器管理器的容器进行部署所需的信息。Unified Access Gateway 为此类型的容器提供了网关环境。

- 外部网关配置

-

外部网关配置允许位于企业网络外部的最终用户访问桌面和应用程序。当容器使用此外部网关配置时,容器包括一个

Azure 负载均衡器资源和若干个

Unified Access Gateway 实例来提供此访问权限。在这种情况下,每个实例都具有三个网卡:一个网卡位于管理子网上,一个网卡位于桌面子网上,还有一个网卡位于 DMZ 子网上。在部署向导中,您可选择将负载均衡类型指定为“专用”或“公共”,具体取决于您希望该负载均衡器使用专用 IP 地址还是公共 IP 地址。如果在向导中关闭此公共 IP 选项开关,向导将显示一个字段,您必须在该字段中指定 IP 地址。在此类配置中,从 Horizon Client 到网关的 PCoIP 连接将使用此 IP 地址。

对于外部网关配置,您还可以选择将该配置部署到单独的 VNet,与容器的 VNet 分离。这些 VNet 必须彼此对等。通过这种类型的配置,您将能够将容器部署到 Microsoft Azure 中较为复杂的网络拓扑,例如中心辐射型网络拓扑。

注: 如果启用此选项开关,让外部网关使用向导第一步中自已的订阅,则必须将外部网关部署到其自已的 VNet(即与该订阅相关联的 VNet)中。如果已启用该选项开关,您可以在该订阅中选择性地为外部网关的资源选择现有的资源组。您必须提前准备了该资源组,以便在该向导步骤中选择该资源组。 - 内部网关配置

- 通过内部网关配置,企业网络内部的最终用户可以与其桌面和应用程序建立受信任的 HTML Access (Blast) 连接。如果没有为容器配置此内部网关配置,则在企业网络内部的最终用户使用浏览器与其桌面和应用程序建立 HTML Access (Blast) 连接时,他们会看到标准浏览器不受信证书错误。当容器使用此内部网关配置时,容器会包括一个 Azure 负载均衡器资源和若干个 Unified Access Gateway 实例来提供此访问权限。在这种情况下,每个实例都具有两个网卡:一个网卡位于管理子网上,另一个网卡位于桌面子网上。默认情况下,此网关的负载均衡类型为“专用”。

以下屏幕截图是此步骤在最初显示时的示例。只有在第一个向导步骤中选择将不同的订阅用于外部网关配置时,才会显示某些控件。

前提条件

确认您满足第一代租户 - 运行第一代容器部署向导的必备条件中所述的必备条件。

确定要用于 Unified Access Gateway 实例的虚拟机型号。您必须确保为此容器指定的 Microsoft Azure 订阅可以为所选模型的两个虚拟机提供容量。如果预计您的环境将扩展到每个容器 2,000 个会话,请选择 F8s_v2。如 VMware Horizon Cloud Service on Microsoft Azure 服务限制中所述,A4_v2 虚拟机型号仅足够满足概念证明 (PoC)、试运行项目或较小环境(即容器上的活动会话数不超过 1,000 个)的需求。

确认证书链中的所有证书都在有效期内。如果证书链中有证书已过期,之后的容器载入过程可能会出现意外故障。

该 FQDN 不能包含下划线。在该版本中,在 FQDN 包含下划线时,到 Unified Access Gateway 实例的连接将失败。

如果选择外部网关配置,Horizon Cloud 要求为外部网关配置指定的 FQDN 可公开解析。如果在向导中关闭用于在防火墙或 NAT 设置中指定 IP 地址的启用公共 IP? 选项开关,则由您来负责将此 FQDN 分配给防火墙或 NAT 设置中指定的 IP 地址。此 FQDN 用于与网关建立 PCoIP 连接。

此外,如果您的租户环境配置为使用 Universal Broker,则服务必须能够从云控制平面连接到此 FQDN,以验证外部网关配置中配置的双因素身份验证设置是否与为 Universal Broker 配置的身份验证设置相匹配,以及是否与连接到云的容器群中所有其他 Unified Access Gateway 实例的身份验证设置相匹配。

如果为您的租户配置了 Universal Broker,而该功能配置了双因素身份验证,则您必须为外部 Unified Access Gateway 配置双因素身份验证。