此页面介绍了该服务对以下功能的支持情况:将配置了 LDAPS 的 Active Directory 环境与云平面租户结合使用。

从服务版本 2201 开始,该服务支持使用配置为使用 LDAPS 的 Active Directory (AD) 域环境。要使用此功能,您的租户必须明确启用此功能,并且容器群中的容器必须仅包含运行 v2201 版本清单级别的 Horizon Cloud 容器。要请求启用此功能,可按照 VMware 知识库文章 2006985 中所述提交支持请求。

此功能简介

作为提供 VDI 的服务,该服务要求能够使用域绑定帐户在 AD 域中执行查找。如果为 AD 环境配置了 LDAPS,该服务需要域控制器的根 CA 证书和(可选)中间 CA 证书。您可以使用 Horizon Universal Console 收集证书并将其保存到系统中。

该服务提供了两种方法来向系统提供受信任的 CA 证书 - 自动发现和手动上载。本页将进一步介绍这两种方法。

要点和要求

在注册配置了 LDAPS 的 AD 域之前,请查看以下要点和要求。

- 不支持自签名证书。

- 该服务要求您的 DNS 拥有配置为使用 LDAPS 的域的 SRV 记录。选择对域使用 LDAPS 时,将会隐含地要求使用 SRV 记录。

- 强烈建议您将 AD 环境配置为强制执行通道绑定。强制执行通道绑定是正确保护 LDAPS 的重要一环,尤其是对于避免中间人 (Man-In-The-Middle, MITM) 攻击而言。

- 在服务的域注册工作流中,如果要指定可供服务使用的首选域控制器,则必须使用其完全限定 DNS 主机名来指定它们。将这些首选域控制器输入到 Horizon Universal Console 中时,控制台将阻止输入 IP 地址。最佳做法是至少指定两 (2) 个首选 DC。

- 如果未在控制台的“域绑定”向导中指定首选 DC,则服务使用 DNS 发现的 DC 必须可供每个容器访问。

- 您的防火墙配置必须允许使用以下端口和协议从每个容器出站连接到域控制器:

- 端口 88/TCP - Kerberos 身份验证

- 端口 636/TCP 和 3269/TCP - LDAPS 通信

- 您必须为信任链中除根证书以外的所有证书定义 HTTP 吊销端点,而且容器必须可以通过

HTTP访问该端点。本要求包括以下几点:- LDAP 不得用于吊销端点。

- 服务将使用证书中定义的 OCSP 或 CRL

HTTPURL 执行吊销检查。 - 如果证书没有为 HTTP 协议定义 OCSP 或 CRL 端点,则服务无法执行吊销检查。在这种情况下,LDAPS 连接将失败。

- 每个容器都必须能够查看吊销端点。您的防火墙不得阻止通过

HTTP从已部署容器流到吊销端点的出站流量。

自动发现 - Microsoft CA

如果使用 Microsoft CA 来颁发域控制器证书,则 Horizon Universal Console 会提供自动发现机制。此机制将自动查找 Active Directory 环境中的所有根证书和中间证书,并将这些证书显示在控制台中,以供您确认并批准在系统中使用。您可以选择接受所有自动发现的证书,也可以选择不接受任何证书。不支持批准部分证书。

在控制台中获得批准后,系统会存储批准的证书,以便随后用于同一林中的所有域。在使用一个域执行自动发现过程并向服务注册该域,然后再注册同一林中的另一个域时,您将需要接受控制台中显示的自动发现证书,即使来自同一林的先前域已经注册也是如此。此流程提供了一种方法,可在注册新域时发现是在林中创建了任何新证书,还是在注册前一个域与同一林中下一个域之间的这段时间内删除了证书。

控制台在以下位置为您提供此自动发现路径:

- 在 AD 域注册流程“域绑定”部分的“协议”步骤中。如果选择了 LDAPS 作为协议,则可以使用自动发现选项和按钮来自动发现证书并让您批准使用它们。

- “AD 证书”页面上的。当您的租户至少存在一个现有已注册 AD 域时,控制台会显示此页面。该页面将显示自动发现的证书,以便您可以查看哪些证书已获得授权,并允许您通过删除未使用的证书来清理证书集。

手动上载 - 非 Microsoft CA 或 Microsoft CA

如果使用非 Microsoft CA 来颁发域控制器证书,或者使用不支持企业 CA 的 AADDS,则 Horizon Universal Console 会提供手动上载路径以向系统提供 CA 证书。在这种情况下,您必须使用控制台手动上载 PEM 编码的根证书和中间 CA 证书。

即便您的环境正在使用 Microsoft CA,也可以根据需要选择使用手动上载方式。

如果您已使用 certutil 等实用程序将第三方非 Microsoft CA 证书发布到 Active Directory 域中,则自动发现方法将可用于发现这些 CA 证书。

控制台在以下位置为您提供了此手动上载路径:

- 在 AD 域注册流程“域绑定”部分的“协议”步骤中。如果选择了 LDAPS 作为协议,则可以使用上载选项和按钮上载证书。

- “AD 证书”页面上的。当您的租户至少存在一个现有已注册 AD 域时,控制台会显示此页面。在该页面上,使用上载按钮上载每个证书。

吊销检查

该服务使用证书中定义的内容执行证书吊销检查:OCSP 或 CRL http:// URL。该服务会首选通过 OCSP 执行检查。如果无法访问端点,该服务会尝试使用 CRL 正常进行检查。

支持装订的 OCSP 响应。

HTTP 提供 OCSP 和/或 CRL。如果不满足该要求,则服务检查将不起作用。

新颁发的 CA 证书 - 需要更新域注册

颁发新的 CA 证书时,必须尽快更新系统,以便系统可以识别新颁发的 CA 证书。使用以下方法之一将 CA 证书导入系统

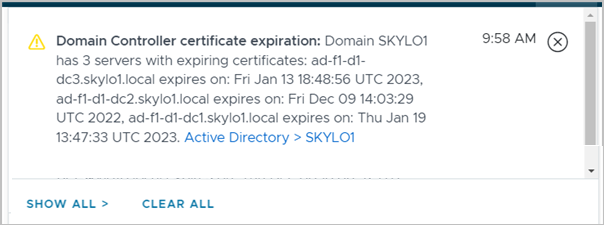

当 DC 证书即将过期时 - 尽快修复

当该服务检测到域控制器 (Domain Controller, DC) 证书即将过期时,将在控制台中创建一条通知并将该通知与控制台的标准通知一同显示在控制台中。第一个通知会在到期时间前 21 天开始显示。

- 执行修复操作以重新颁发即将过期的 DC 证书。

- 如果修复操作涉及到颁发新的 CA 证书,则必须先将新的 CA 证书保存到系统中,然后才能使用该 CA 颁发新的 DC 证书。有关将新 CA 证书保存到系统的说明,请参阅上一部分。

支持在 LDAP 和 LDAPS 之间切换

如果您的租户满足此页面顶部所述的此项功能条件,并且在使用一种协议注册 AD 域后,您可以使用控制台更新该现有域绑定配置以切换到其他协议。例如,在将域绑定配置为使用 LDAPS 协议并需要切换到 LDAP(反之亦然)时,您可以转到 ,然后编辑域绑定信息以选择其他协议。开始编辑域绑定时,控制台会打开“域绑定”向导。然后完成向导,输入所需的信息并逐步完成从当前协议选项到另一协议选项的更改。

从服务的“已保存的集合”中删除证书

控制台将显示当前已保存到服务的所有证书。为了让您能够从控制台显示页面中清除不再需要的证书,控制台的页面在自动发现和已上载证书显示内容中都提供了删除操作。

为租户启用了 LDAPS 支持时的“域绑定”向导

启用此功能后,屏幕上的域绑定流程将与未启用此功能的域绑定流程有所不同。如果启用此设置,相关步骤包括:

- 登录到控制台,网址为

https://cloud.horizon.vmware.com。 - 如果您的租户没有注册 AD 域(例如,当租户和第一个容器是全新的时),则只能从可访问的位置启动域绑定流程:控制台的。

如果您的租户已注册了一个 AD 域(这样控制台将允许您访问其左侧页面菜单),则可以通过转到控制台的 页面来开始输入域绑定信息。

- 在执行步骤 2 时,将显示“域绑定”向导。此向导包含三个部分:“域绑定”、“协议”、“摘要”。

以下屏幕截图显示了该显示页面以及三个部分,从“域绑定”部分开始。

- 在向导的第一个步骤中,提供请求的信息,接着单击下一步以保存信息并进入下一步。键入每个绑定帐户名称时,请键入不包含域名的帐户名称,类似于用户登录名,如

ouraccountname。有关该服务对这些域绑定帐户有哪些要求的信息,请参阅域绑定帐户 - 所需的特征。字段 说明 NETBIOS 名称 系统将显示一个文本框。键入容器可以看到的 AD 域的 NetBIOS 名称。通常情况下,该名称不包含句点。有关如何从 Active Directory 域环境中查找要使用的值的示例,请参阅获取 NETBIOS 名称和 DNS 域名信息。 DNS 域名 为 NETBIOS 名称键入您指定的 AD 域的完全限定 DNS 域名。 绑定用户名和绑定密码 提供该该服务要用于选定域的域绑定服务帐户的凭据。 辅助帐户 1 在绑定用户名和绑定密码字段中,键入域中要用作辅助 LDAP 绑定帐户的用户帐户及其关联的密码。 - 在“协议”步骤中,选择协议,可以选择提供服务应当用于与您在第一个向导步骤中输入的 AD 域进行通信的首选域控制器,以及其他信息。在配置了 LDAPS 的 AD 环境中,您可以在向导的此步骤中提供受信任的 CA 证书。

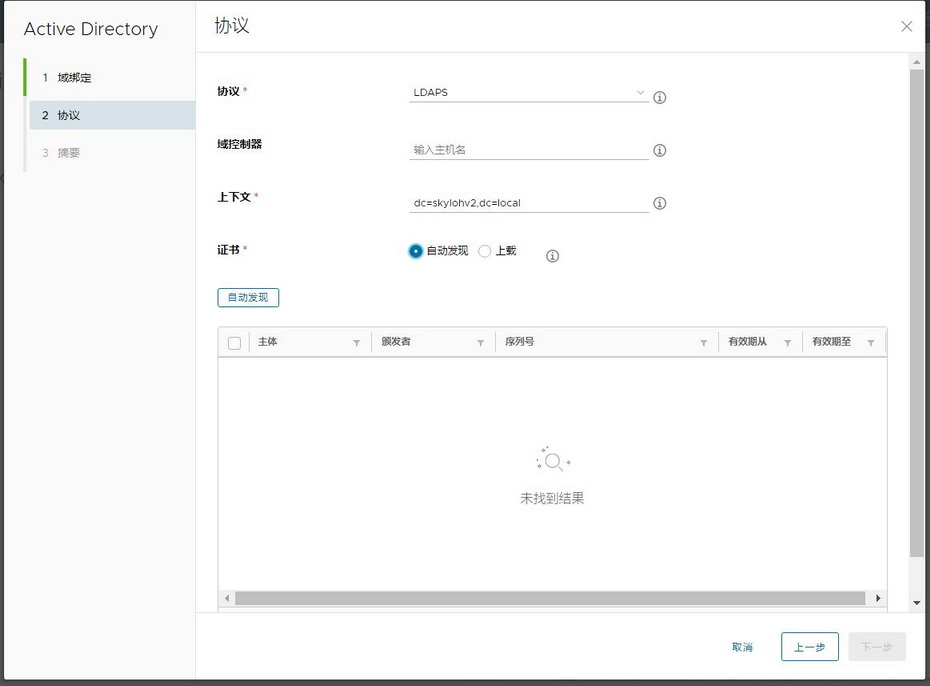

UI 将反映协议选项。以下屏幕截图显示了 LDAPS 选项和自动发现单选按钮选项。

这些字段均位于您在上一向导步骤中指定的 AD 域的上下文中。UI 将根据您的选择动态进行更改。

字段 说明 协议 选择 LDAPS 或 LDAP。 域控制器 可选。可以使用此文本框指定您希望服务用于访问第一步中所指定 AD 域的 DC 的逗号分隔列表。如果将此文本框留空,服务会使用 AD 域可用的任何域控制器。 - 选择 LDAPS 作为协议时,必须使用完全限定 DNS 主机名来指定 DC。

- 选择 LDAP 作为协议时,则可以使用 IP 地址或完全限定 DNS 主机名。

上下文 AD 域的命名上下文。系统将根据在上一向导步骤中为 DNS 域名指定的信息自动填充此文本框。 证书 为协议选择 LDAPS 时可用。选择向系统提供 CA 证书的方式。在本页前面所述,系统支持以下两种方法: - 自动发现 CA 证书。请参阅本文档页面上方“自动发现 - Microsoft CA”部分以进一步了解您的 AD 域环境是否支持使用此方法。

- 手动上载 CA 证书。如果 AD 域环境不支持使用自动发现方法,请选择此方法。

为协议选择 LDAPS 并选择证书中的一个单选按钮后,根据选定的提供证书方法来执行以下步骤之一。在这两种情况下,当 UI 显示证书时,请按照屏幕上的提示进行操作。

- 自动发现

- 单击 自动发现。正如本页前面部分所述,系统会在 AD 域指定的环境中检测 CA 证书,以及在相关向导字段中输入的域控制器信息。这些 CA 证书会显示在 UI 中。请按照屏幕上的流程进行操作。UI 将提示您接受所有已发现的证书。您必须先接受已发现的证书集,向导才能继续执行最后一步操作。

- 上载

- 使用此方法时,必须手动上载 PEM 编码的根证书和中间 CA 证书。单击 上载以从本地系统上载 CA 证书文件。UI 将只接受具有 PEM 文件扩展名的文件。

在看到向导的下一步按钮可供单击时,请单击该按钮以移至最后一步。

- 在“摘要”步骤中,查看相应信息,如果满意,请单击完成。

以下屏幕截图显示了在上一步中使用上载方法提供证书时的摘要。在此示例中上载了八 (8) 个证书。

在此流程结束时,即会将 AD 域的域绑定配置保存到系统中。

如果在为全新的 Horizon Cloud 租户注册第一个 AD 域的过程中运行上述流程,则 UI 随后将提示您完成“域加入”流程和“添加管理员”流程。有关这两个流程的信息,请参阅执行第一个 Active Directory 域注册中标题为“域加入和添加超级管理员角色”的章节。

“AD 证书”页面

将证书保存到系统中后,控制台会在“AD 证书”页面显示这些证书。您可以使用此页面来查看当前保存到系统中的 CA 证书,以及删除您已知晓将不再使用的证书。仅出于说明目的,以下屏幕截图显示了管理员将证书上载到系统的情况。