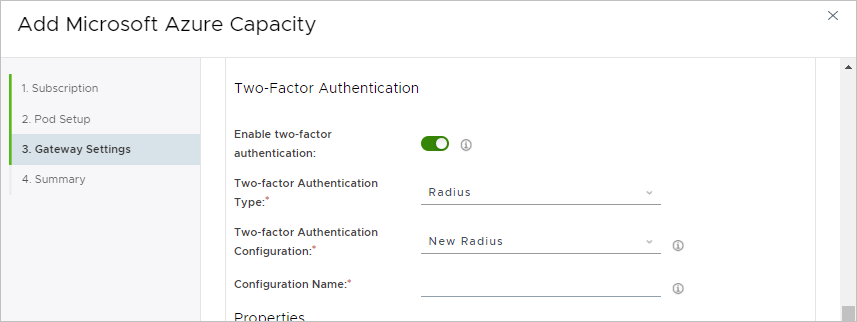

在容器部署向导的有关指定容器的 Unified Access Gateway 配置的步骤中,您还可以指定对通过这些网关配置访问其桌面和应用程序的最终用户使用双因素身份验证。

如果在向导中指定了某个网关配置的双因素身份验证详细信息,则在容器部署过程中,容器部署程序会使用指定的双因素身份验证详细信息配置该网关配置对应的已部署 Unified Access Gateway 设备。

如 Unified Access Gateway 文档中所述,为 Unified Access Gateway 设备配置双因素身份验证后,Unified Access Gateway 设备将根据您指定的双因素身份验证策略对入站用户会话进行身份验证。在 Unified Access Gateway 根据您指定的身份验证策略对用户会话进行身份验证后,Unified Access Gateway 会将要求启动桌面或应用程序的最终用户客户端请求转发到已部署的容器管理器,以在客户端和可用的桌面或应用程序之间建立连接会话。

前提条件

确认您满足第一代租户 - 运行第一代容器部署向导的必备条件中所述的必备条件。

对于要为其输入双因素身份验证详细信息的外部或内部 Unified Access Gateway 配置,请确认您已经按照第一代租户 - 指定 Horizon Cloud 容器的网关配置中的描述,在向导中完成了 Unified Access Gateway 配置的字段。在为内部部署身份验证服务器配置双因素身份验证时,您还可以在以下字段中提供信息,以便 Unified Access Gateway 实例可以解析指向该内部部署服务器的路由。

| 选项 | 说明 |

|---|---|

| DNS 地址 | 指定一个或多个能够解析内部部署身份验证服务器名称的 DNS 服务器的地址。 |

| 路由 | 指定一个或多个自定义路由以允许容器的 Unified Access Gateway 实例解析到内部部署身份验证服务器的网络路由。 例如,如果您的内部部署 RADIUS 服务器使用 10.10.60.20 作为其 IP 地址,则您将需要使用 10.10.60.0/24 和默认路由网关地址作为自定义路由。您可以从用于此环境的 Express Route 或 VPN 配置中获取默认路由网关地址。 以逗号分隔列表的形式指定格式为 |

确认您在身份验证服务器的配置中使用了以下信息,以便您能够在容器部署向导的相应字段中提供这些信息。如果您正在使用 RADIUS 身份验证服务器,并且同时拥有主服务器和辅助服务器,请分别获取它们各自的信息。

- RADIUS

-

如果要同时配置主和辅助 RADIUS 服务器的设置,请分别获取它们各自的信息。

- 身份验证服务器的 IP 地址或 DNS 名称

- 用于在身份验证服务器的协议消息中进行加密和解密的共享密码

- 身份验证端口号,对于 RADIUS,通常为 1812/UDP。

- 身份验证协议类型。身份验证类型包括 PAP(密码身份验证协议)、CHAP(质询握手身份验证协议)、MSCHAP1 和 MSCHAP2(Microsoft 质询握手身份验证协议版本 1 和 2)。

注: 查看 RADIUS 供应商的文档以了解 RADIUS 供应商建议的身份验证协议,并采用指示的协议类型。Unified Access Gateway 实例为容器提供了相应的功能以支持使用 RADIUS 的双因素身份验证,Unified Access Gateway 支持 PAP、CHAP、MSCHAP1 和 MSCHAP2。PAP 通常不如 MSCHAP2 安全。PAP 也是比 MSCHAP2 简单的协议。因此,即使大多数 RADIUS 供应商与更简单的 PAP 协议兼容,但一些 RADIUS 供应商的兼容性也不如更安全的 MSCHAP2 那么高。

- RSA SecurID

-

注: 运行清单 3139.x 或更高版本的 Horizon Cloud on Microsoft Azure 部署支持 RSA SecurID 类型。从 2022 年 3 月中旬开始,“添加容器”和“编辑容器”向导中用于指定 RSA SecurID 类型的 UI 选项将变为可见且可供选择。

- RSA SecurID Authentication Manager 服务器的访问密钥。

- RSA SecurID 通信端口号。按照 RSA SecurID 身份验证 API 的 RSA Authentication Manager 系统设置中所设置,通常为 5555。

- RSA SecurID Authentication Manager 服务器的主机名。

- RSA SecurID Authentication Manager 服务器的 IP 地址。

- 如果 RSA SecurID Authentication Manager 服务器或其负载均衡器服务器具有自签名证书,那么您需要在“添加容器”向导中提供 CA 证书。该证书应采用 PEM 格式(文件类型为

.cer、.cert或.pem)