您可以将内部用户的 Kerberos 身份验证(需要使用入站连接模式)添加到所部署的出站连接模式连接器中。可以将相同的连接器配置为对来自内部网络的用户使用 Kerberos 身份验证,对来自外部网络的用户使用其他身份验证方法。可以根据网络范围定义身份验证策略以实现该目的。

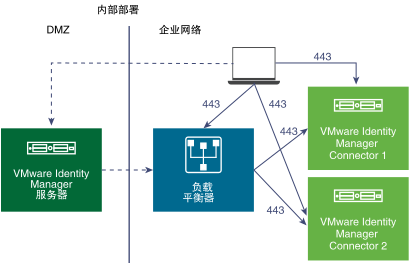

下图描述了内部 VMware Identity Manager部署中的 Kerberos 身份验证。

Kerberos 身份验证的要求和注意事项包括:

无论您在 VMware Identity Manager 中设置的目录类型是通过 LDAP 访问的 Active Directory 还是通过集成 Windows 身份验证访问的 Active Directory,都可以配置 Kerberos 身份验证。

安装了 VMware Identity ManagerConnector 的 Windows 计算机必须加入 Active Directory 域。

您必须在 Windows 计算机上以域用户(属于安装连接器的 Windows 计算机上的管理员组)身份安装了 VMware Identity Manager Connector,并且正在以 Windows 域用户身份运行 VMware IDM Connector 服务。

确保为连接器选择适当的用户友好主机名。配置 Kerberos 身份验证后,最终用户可以看到 VMware Identity Manager Connector 主机名。

配置了 Kerberos 身份验证的每个连接器都必须具有受信任的 SSL 证书。您可以从内部证书颁发机构获取证书。Kerberos 身份验证不适用于自签名证书。

无论您是在单个连接器上启用 Kerberos,还是在多个连接器上为实现高可用性而启用 Kerberos,都需要受信任的 SSL 证书。

要为 Kerberos 身份验证设置高可用性,需要使用负载平衡器。