本主题介绍了如何限制对 NSX Advanced Load Balancer Controller 的管理接口以及允许用于管理会话的密码和 HMAC 列表的访问。

默认情况下,NSX Advanced Load Balancer 控制器 不会限制允许尝试通过其管理接口访问控制器的客户端 IP 地址。NSX Advanced Load Balancer 提供了一种方法,用于定义允许尝试对控制器进行管理访问的 IP 地址集。

此外,可以明确指定允许的密码和密钥-哈希消息身份验证代码 (Hash Message Authentication Code, HMAC),以进一步限制通过所有管理接口的访问。

要通过任何管理接口与控制器建立管理连接,客户端必须支持控制器允许的密码和 HMAC。

为 API 和 SSH 配置 IP 访问列表时,请确保控制器节点之间可以相互通信,方法是:将控制器节点置于同一子网中或明确添加控制器 IP 地址。

如果控制器 IP 基于 FQDN,则 NSX Advanced Load Balancer 当前不支持 SSH 和系统内部访问控制类型。

IP 访问列表

将配置修改为指定允许的 IP 地址以访问特定管理接口时,NSX Advanced Load Balancer 会编写 NSX Advanced Load Balancer 控制器 主机上的 Linux IP 表,以允许网络层的指定 IP 地址。

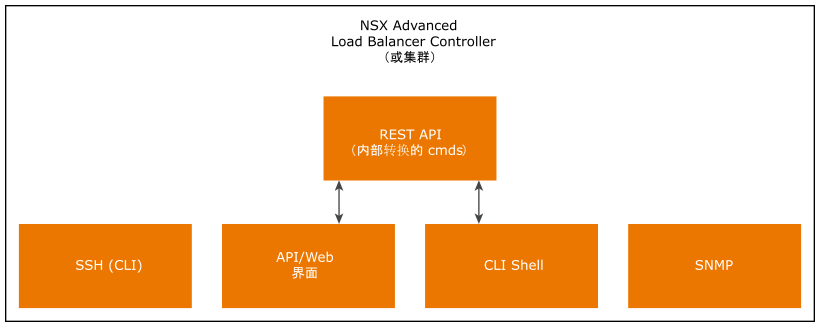

可以为以下每个管理接口配置单独的 IP 访问列表:

REST API/Web 界面(或使用 REST API 的任何脚本或其他自动化方式)

SSH 守护进程

CLI Shell(允许远程 CLI 访问)

SNMP

以下是管理接口的逻辑视图。

NSX Advanced Load Balancer 会在内部将通过 Web 界面或 CLI Shell 输入的命令转换为 REST API 命令。同样,系统响应在返回到 NSX Advanced Load Balancer 用户时会重新转换回 Web 界面或 CLI 格式。要限制通过接口的 IP 访问,必须为每个接口输入单独的 IP 列表。

IP 访问列表格式

对于每个管理接口,可以通过以下任一方式指定允许访问该接口的客户端 IP 地址集:

单个 IP 地址;示例:1.1.1.1, 2.2.2.2

IP 地址范围;示例:1.1.1.1-1.1.1.100

IP 地址前缀(子网);示例:1.1.1.0/24

IP 地址组

更改管理接口的 IP 访问列表时,请确保在访问列表中包含 IP 地址。否则,管理会话将在保存更改后结束。

如果未将任何 IP 地址添加到管理服务的访问列表中,则将允许任何 IP 地址尝试访问该服务。

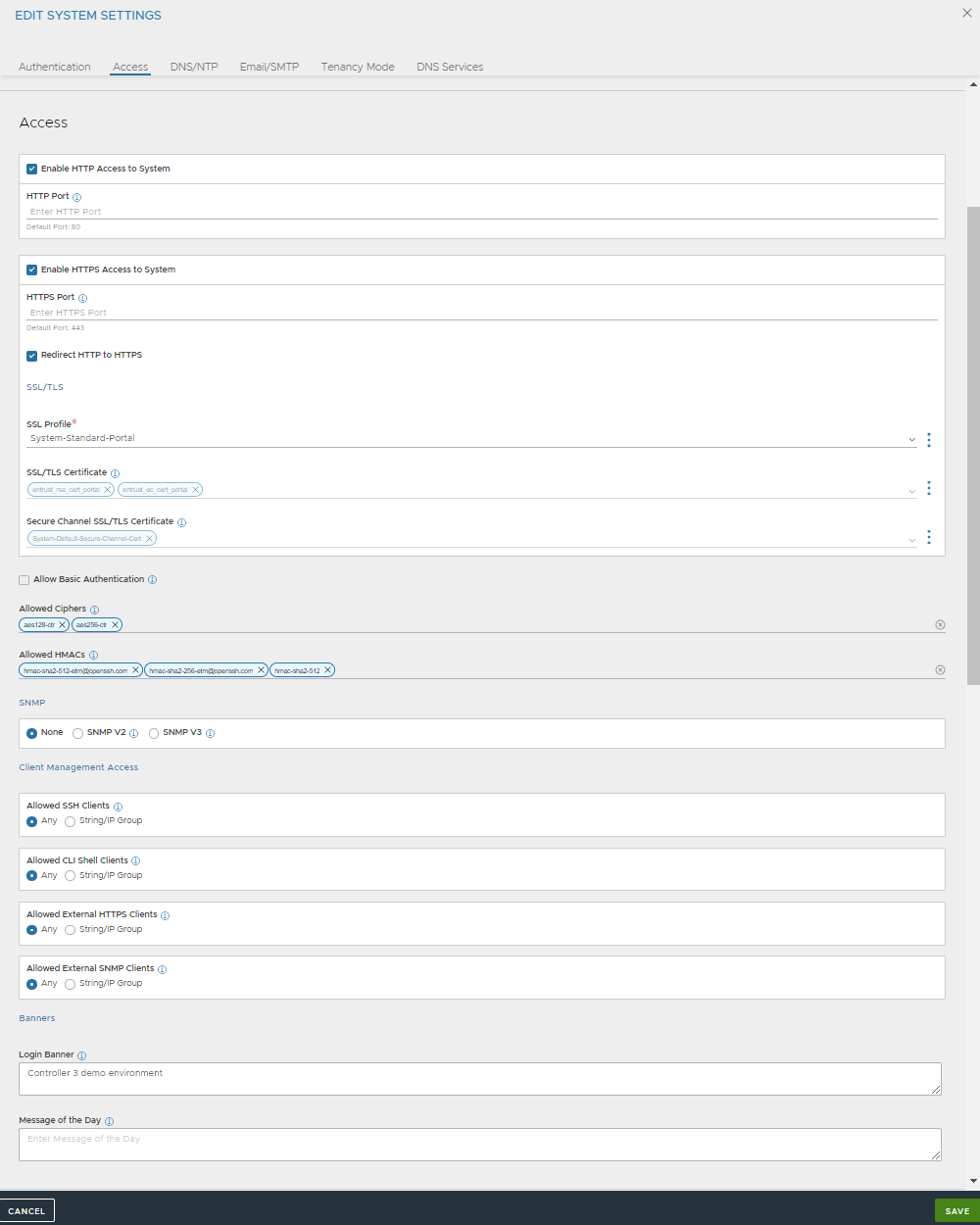

通过 Web 界面限制对管理接口的 IP 访问

导航到。

单击编辑图标以打开编辑系统设置弹出窗口。

在客户端管理访问部分中,根据需要配置允许的 SSH 客户端、允许的 CLI Shell 客户端、允许的外部 HTTP(S) 客户端和允许的外部 SNMP 客户端字段,然后输入或选择允许访问的 IP 地址。

主机、范围或子网:选择从可用项中进行选择或输入自定义值以激活该字段,然后选择或键入地址。如果要列出多个地址,请使用逗号进行分隔。要输入范围,请在起始(最低)地址和结束(最高)地址之间使用连字符。

IP 组:选择 IP 组(如果已配置),或单击创建以创建组(列表)。输入组名称和地址信息,然后单击保存以返回到编辑系统设置弹出窗口。

注:使用允许的外部 HTTP(S) 客户端字段输入 HTTP(S) 设置的控制器管理 IP。如果集群节点的管理 IP 未包含在外部 HTTP(S) 允许的 IP 列表中,则内部分析 API 将失败。

单击允许的 SSH 客户端下拉菜单。

重复上述步骤,以允许任何其他 IP 访问服务。

为每项管理服务指定允许的客户端 IP 地址后,转到下一部分,或单击保存以保存更改并关闭弹出窗口。

限制允许的密码

默认情况下,NSX Advanced Load Balancer 允许管理会话使用以下任一密码:

aes128-ctr

aes256-ctr

arcfour256

arcfour128

aes128-cbc

3des-cbc

blowfish-cbc

aes192-cbc

aes256-cbc

不支持密码 arcfour128 和 arcfour256。要限制对上述部分密码的访问,请指定各个密码:

在更新系统访问设置弹出窗口中,在允许的密码字段中输入密码名称。名称拼写必须如上所示。在名称之间使用逗号。

转到下一部分,或单击保存。

限制允许的 HMAC

NSX Advanced Load Balancer 允许管理会话使用以下任一 HMAC:

hmac-md5

hmac-md5-96

hmac-sha1

hmac-sha2-512

要支持较少的 HMAC,请指定单个 HMAC:

在编辑系统设置弹出窗口的允许的 HMAC 字段中,输入 HMAC 名称。名称拼写必须如上所示。在名称之间使用逗号。

更新后,单击保存以保存更改并关闭弹出窗口。

REST API - 允许管理访问的 IP 地址

向 NSX Advanced Load Balancer REST API 发出的以下请求将检索当前系统设置,包括 mgmt_ip_access_control 部分。此部分指定了允许通过管理服务访问控制器的客户端 IP 地址。

在此示例中,通过 Web 界面或 REST API 的访问仅限于 10.10.0.0/16 子网中的地址,以及 3.3.3.1-100 范围内的 IP 地址。此输出中不包含其他管理服务的 IP 访问,因为尚未明确定义这些管理服务的 IP 访问。

API: GET /api/systemconfiguration

Data:

{

"email_configuration": {

"from_email": "[email protected]",

"mail_server_name": "localhost",

"smtp_type": "SMTP_NONE",

"mail_server_port": 25

},

...

"mgmt_ip_access_control": {

"api_access": {

"ranges": [

{

"begin": {

"type": "V4",

"addr": "3.3.3.0"

},

"end": {

"type": "V4",

"addr": "3.3.3.100"

}

}

],

"prefixes": [

{

"ip_addr": {

"type": "V4",

"addr": "10.10.0.0"

},

"mask": 16

}

],

"match_criteria": "IS_IN"

}

},

}

允许的密码和 HMAC

以下 REST API 请求将检索允许的密码和 HMAC 列表。

API: GET /api/systemconfiguration

Data:

{

"email_configuration": {

"from_email": "[email protected]",

"mail_server_name": "localhost",

"smtp_type": "SMTP_NONE",

"mail_server_port": 25

},

...

"ssh_ciphers": [

"aes128-ctr",

"aes256-ctr",

"aes192-cbc",

"aes256-cbc"

],

"ssh_hmacs": [

"hmac-md5",

"hmac-md5-96",

"hmac-sha1",

"[email protected]",

"hmac-sha2-512"

],

}

有关更多信息,请参阅续订 NSX Advanced Load Balancer 上的默认(自签名)证书。

有关如何更改默认门户证书的更多信息,请参阅《VMware NSX Advanced Load Balancer 配置指南》中的“更改控制器的默认证书”主题。