从 NSX Advanced Load Balancer 21.1.1 版本开始,为 NSX Defender 服务器提供了 ICAP 支持以防止上载恶意文件。与 OPSWAT 相比,NSX Defender 将文件发回到 NSX Advanced Load Balancer 的方法存在细微差别。

本节包含以下内容:

NSX Defender ICAP 配置

NSX Advanced Load Balancer 与 NSX Defender 的集成

NSX Defender 报告的信息所需的可见性变化

为 NSX Defender 配置 ICAP

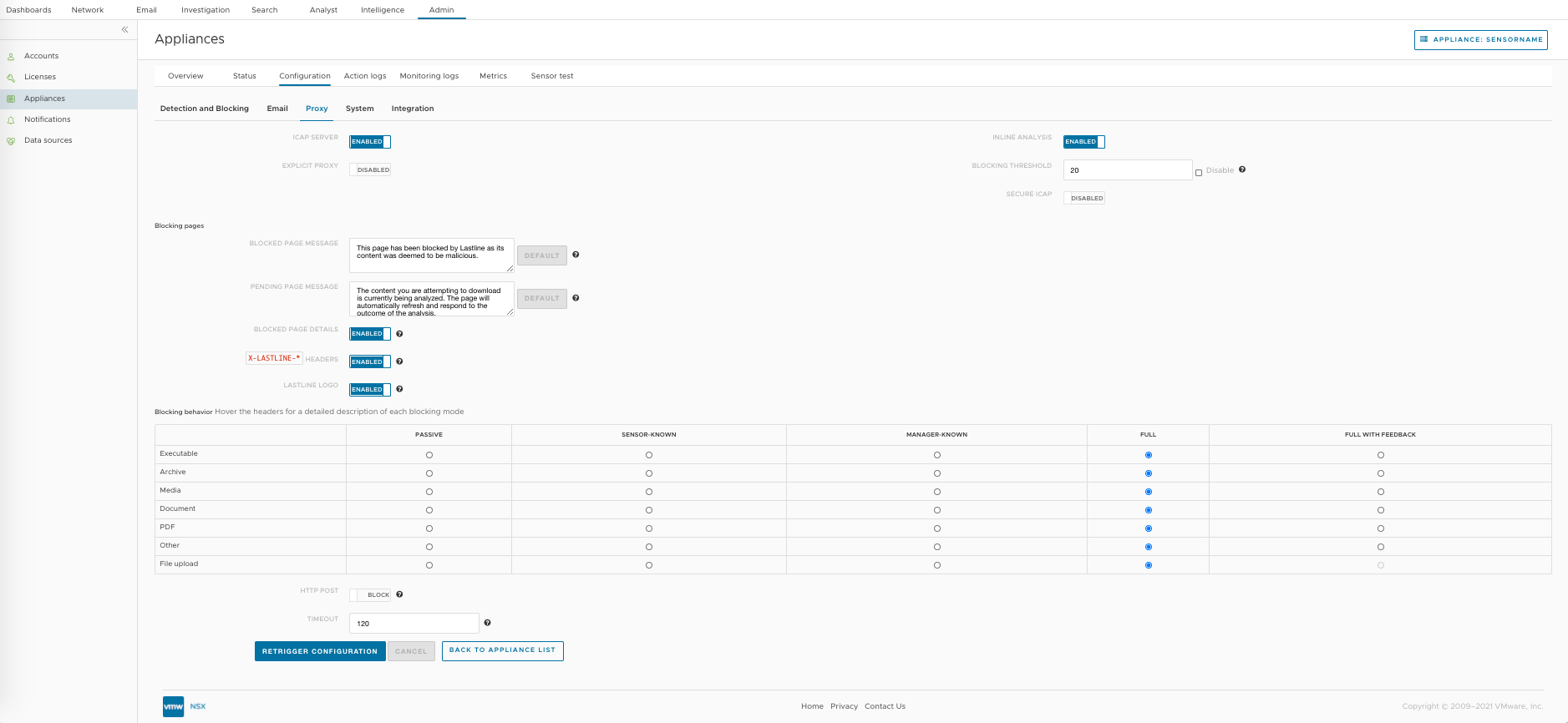

登录到 NSX Defender,然后导航到。

启用以下选项:

ICAP 服务器

内联分析

在阻止页面部分下面,启用以下选项:

阻止的页面详细信息

X-LASTLINE 标头

LASTLINE 徽标

以下是 NSX Defender 上提供的阻止类型。有关更多信息,请参见 NSX Defender 文档。

被动 - 不会尝试阻止这种类型的文件,但分析任何相关内容。

传感器已知 - 阻止传感器已知的所有恶意工件(在其本地缓存中列出)。该方法提供最低级别的保护,但确保最短的延迟。

管理器已知 - 阻止 NSX Defender Manager 已知的所有恶意工件。这些数据在管理器缓存中列出,并在所有管理的设备之间共享这些数据。

完全 - 该模式允许代理在 ICAP 超时设置的限制内停止 ICAP 请求,直到需要对文件进行判定。根据客户端实施的不同,这可能会导致事务在很长时间内(在某些情况下为几分钟)没有响应。

这种阻止模式特别适合与第三方代理的集成,这些代理实施了改善用户体验的机制。这些机制可能包括数据滴注或“耐心等待页面”,以向用户提供反馈。

完全并具有反馈 - 该模式将生成“耐心等待页面”,以向用户提供有关分析进度的反馈。这些机制已专门在 Squid 代理中进行了测试。在使用第三方代理时,它们可能会导致不希望的副作用,这些代理可能实施了中断 NSX Defender 运行的缓存机制。此类第三方代理通常实施自己的机制以改善用户体验,因此,可以在完全阻止模式下获得更好的性能。

为 NSX Advanced Load Balancer 配置 NSX Defender

需要使用以下 ICAP 服务器特定的配置选项,以允许使用 NSX Defender 进行 ICAP 扫描:

服务 URI - 需要将其设置为 /lastline 才能使用 NSX Defender 服务。

ICAP 池 - ICAP 池需要指向 NSX Defender ICAP 服务器:端口。

状态 URL - 仅适用于 NSX Defender,默认值为 https://user.lastline.com/portal#/analyst/task/$uuid/overview。

其余配置选项是通用的,而未绑定到任何特定的 ICAP 服务器。

NSX Defender 报告的信息的可见性变化

X-Lastline HTTP 标头 - ICAP 实例分析的页面可能包含有关使用额外 HTTP 标头的分析状态的其他信息。可以从 ICAP 配置中停用此类标头。

X-Lastline-Status - 提供有关分析时的对象状态的信息。可以使用以下值:

new - NSX Defender 最近未分析特定的文件哈希,并且当前无法获得分数。

known - 已知特定的文件,并具有与之关联的分数。

blacklist - 连接的远程端点具有较低的信誉。

timeout - 进程在等待分析文件时超时。

error - 出现错误而阻止文件分析。

X-Lastline-Score - 当前与文件关联的分数(如果已知)表示为 0-100 之间的值。

X-Lastline-Task - NSX Defender 任务 UUID 与文件分析相关联。可以使用该 UUID 从 NSX Defender 门户/管理器 Web UI 中访问分析详细信息。以下是使用 UUID 访问有关任何上载文件的信息的 REST API:

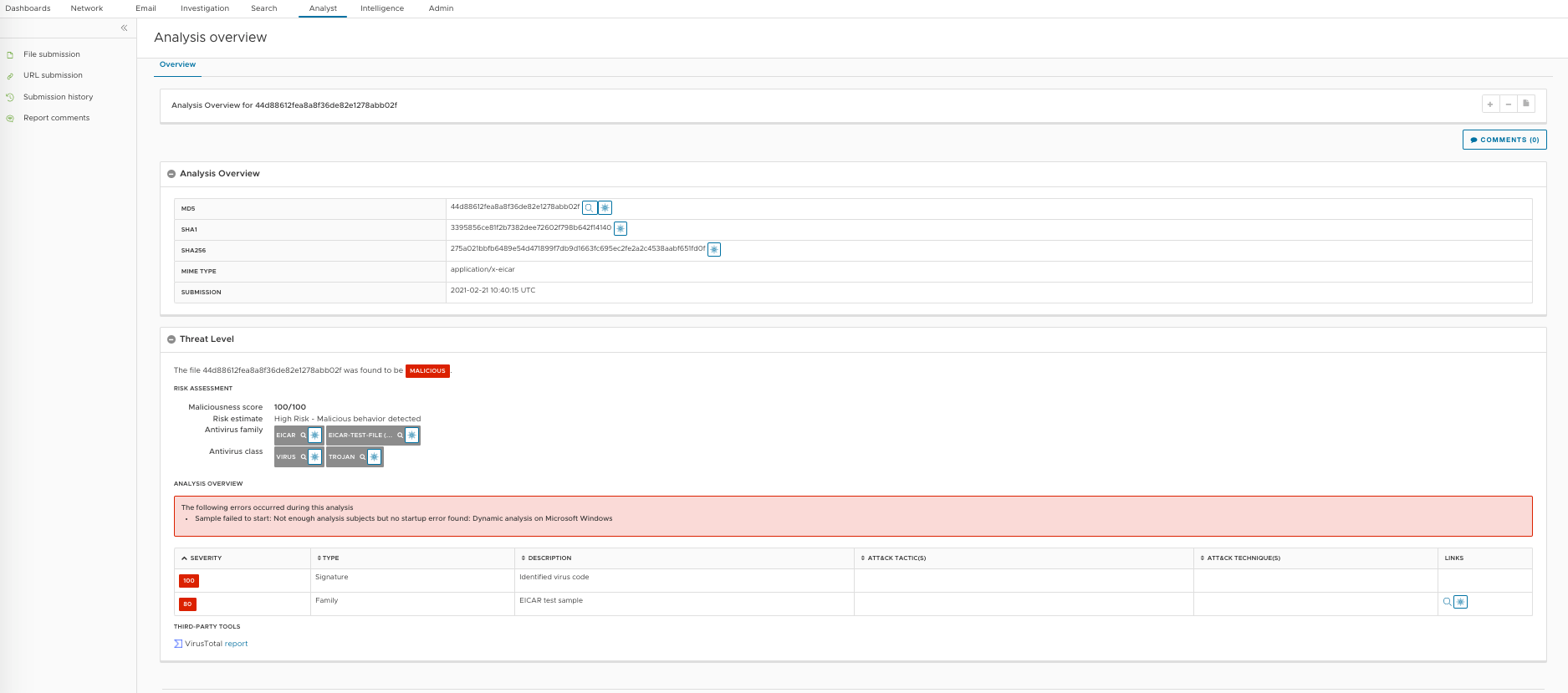

以下是基于任务 UUID 的分析概览快照:

ICAP 响应标头

根据 ICAP 扩展草案,NSX Defender 还可以发送以下 ICAP 标头以作为 ICAP 响应的一部分。

X-Infection-Found:Type=0;Resolution=1;Threat=LastlineArtifact(score=XX;md5=;uuid=)

X-Virus-ID:LastlineArtifact(score=100;md5=;task_uuid=)