添加来自受信任的证书颁发机构的新证书。如果在 PKI 配置文件中包含多个 CA,客户端证书必须与其中的一个 CA 匹配才会被视为有效。

客户端的证书必须与作为链根 CA 的 CA 匹配。如果提供的证书具有一个中间链,则必须在此处包含链中的每个环节。可以启用忽略对等证书链以忽略中间验证检查。

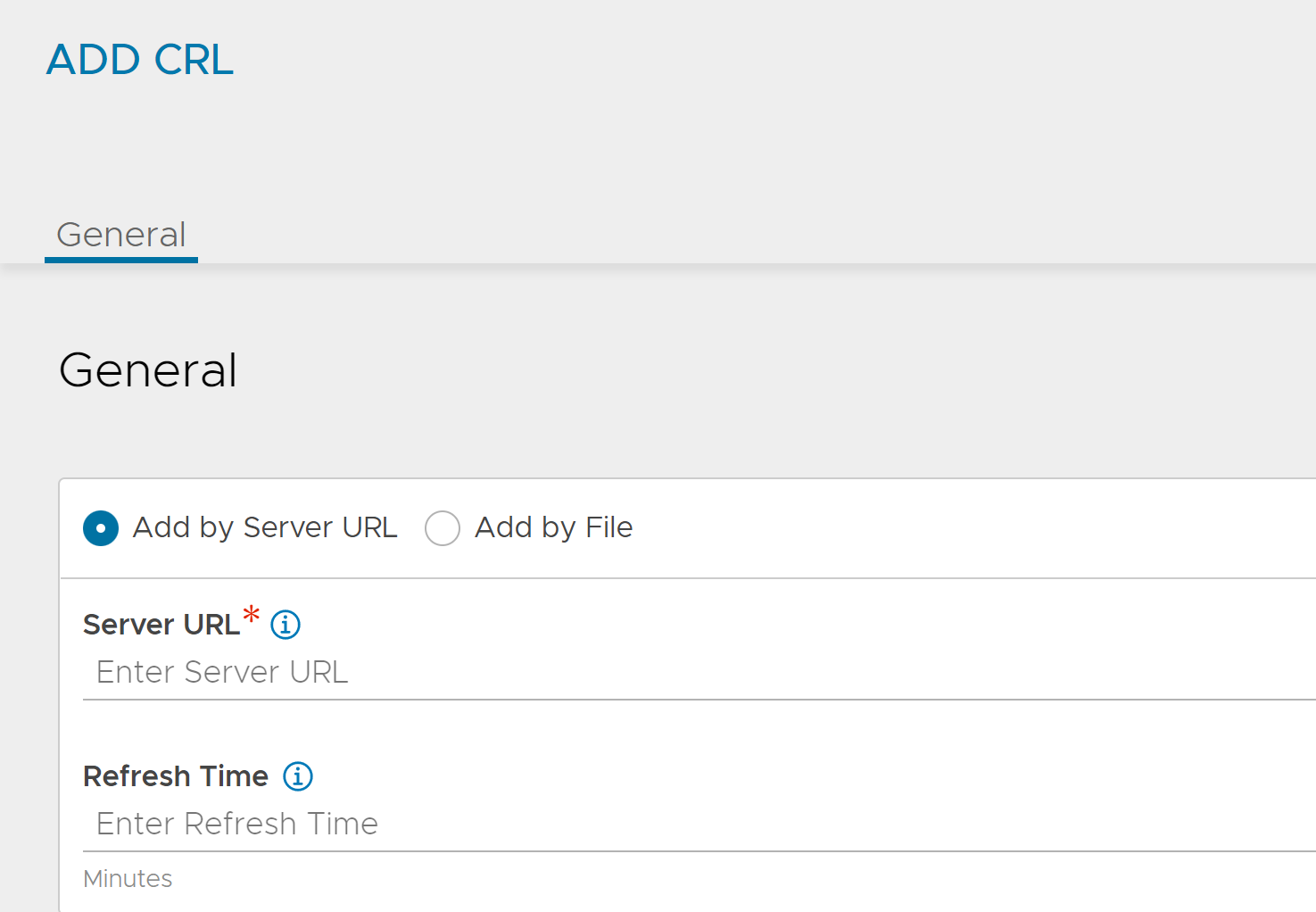

证书吊销列表

CRL 允许使证书(序列号)失效。可以手动上载新的 CRL 以更新吊销列表,也可以定期从 CRL 服务器下载以更新吊销列表。如果发现客户端或服务器证书位于 CRL 中,SSL 握手将失败,并创建一个结果日志以提供有关握手的其他信息。

仅叶证书 CRL 验证:如果启用,NSX Advanced Load Balancer 仅根据 CRL 验证叶证书。叶证书是客户端证书在链中的下一个证书。一个链可以包含多个证书。要根据 CRL 验证所有证书,请禁用此选项。停用该选项意味着,您需要上载链中的每个证书颁发的所有 CRL。即使仅缺少一个 CRL,验证过程也会失败。

服务器 URL:指定可以从中下载 CRL 更新的服务器。访问该服务器是从 NSX Advanced Load Balancer Controller IP 地址中完成的,这意味着它们需要通过防火墙访问该目标。可以通过 IP 地址或完全限定域名 (Fully Qualified Domain Name, FQDN) 以及 HTTP 路径标识 CRL 服务器,例如 https://www.avinetworks.com/crl。

刷新时间:输入时间(以分钟为单位),NSX Advanced Load Balancer 在经过该时间后检查 CRL 更新并自动下载更新的 CRL 版本。有关更多信息,请参见下一节。

上载证书吊销列表文件:导航到要上载的 CRL 文件。可以手动上载较新的列表以完成后续的 CRL 更新,也可以配置服务器 URL 和刷新时间以自动完成该过程。

刷新时间

从创建 PKI 配置文件时开始,NSX Advanced Load Balancer 定期检查 CRL 更新并自动下载更新的 CRL 版本。

NSX Advanced Load Balancer 按配置的刷新间隔在 CRL 分发点中检查新的 CRL。如果未配置刷新间隔或刷新间隔超过 1440 分钟(一天),则使用 1440 分钟的间隔。

CRL 分发服务器必须支持 ETag 语义。NSX Advanced Load Balancer 使用 If-None-Match 选项以及从上次下载的 CRL 响应中获取的 ETag 检查 CRL 分发点。如果未修改 CRL,服务器将使用“304 未修改”进行响应,并在下一个刷新间隔之前不会执行进一步的操作。

一般来说,大多数证书颁发机构按已知的定期计划更新 CRL,但在某些情况下,CRL 发布间隔可能会发生变化,并且给定 CRL 的过期(下次更新)时间也可能会发生变化。必须配置刷新间隔,以便 NSX Advanced Load Balancer 以足够高的频率检查更新的 CRL,以确保 CRL 永不过期。

如果已超过 CRL 的过期(下次更新)时间,而没有下载新的 CRL,CRL 将变为无效,并且 NSX Advanced Load Balancer 发生故障而关闭,并将所有提交的证书视为不受信任。可以推迟证书验证以由 DataScript 处理,并将过期的 CRL 条件视为故障时打开以覆盖该行为。请参见《VMware NSX Advanced Load Balancer DataScript 指南》中的 NSX Advanced Load Balancer SSL 客户端证书验证一节。

如果 NSX Advanced Load Balancer Controller 重新引导或关闭一段时间,在重新引导时,控制器将使用 PKI 配置文件中存储的 last_refreshed 时间恢复定期刷新计划。如果控制器在长时间关闭后恢复联机,从而错过一个或多个计划的刷新间隔(基于 last_refreshed 时间戳和 PKI 配置文件中配置的刷新间隔),控制器将立即检查更新的 CRL。

要配置刷新定时器,请导航到。

动态计划 CRL 更新

从 NSX Advanced Load Balancer 22.1.3 开始,如果未配置刷新时间,则动态计划 CRL 更新。如果配置了刷新时间,则使用该间隔定期进行 CRL 更新。如果未配置刷新时间或将其保留空白,则 NSX Advanced Load Balancer 动态计划在 (NextUpdate - Now)/2 秒后尝试进行下一次 CRL 更新。