本节通过不同的部署示例,介绍了如何创建角色和权限。

角色是可以分配给成员的一组权限。您可以从 Google Cloud Platform (GCP) 控制台创建角色并为角色分配权限。

下面列出了本主题中使用的一些 GCP 特定术语:

字段 |

值 |

|---|---|

Virtual Private Cloud |

GCP Virtual Private Cloud (VPC) 为 GCP 资源提供网络功能。 |

项目 |

项目用于组织所有 GCP 资源。项目由一组用户、一组 API 以及这些 API 的计费、身份验证和监控设置组成。 |

共享 VPC (XPN) |

通过共享 VPC,组织可以将多个项目中的资源连接到一个通用 VPC 网络。使用共享 VPC 时,可将一个项目指定为主机项目,并将一个或多个其他服务项目附加到主机项目。共享 VPC 也称为 XPN。 |

服务帐户 |

服务帐户是一个特殊 Google 帐户,它属于您的应用程序或虚拟机 (VM),而不属于单个最终用户。您的应用程序可使用服务帐户调用服务的 Google API,以便用户不直接参与其中。 |

GCP 中的角色和权限

当有身份调用 Google Cloud Platform API 时,云身份和访问管理 (IAM) 需要确保该身份具有相应的资源使用权限。您可以通过向用户、组或服务帐户授予角色来授予权限。

角色类型

下面是云 IAM 中的角色类型:

- 基本角色:

-

包括引入云 IAM 之前就已存在的“所有者”、“编辑者”和“查看者”角色。

- 预定义角色:

-

提供对特定服务的精细访问权限,并由 GCP 管理。

- 自定义角色:

-

根据用户指定的一系列权限提供精细访问。有关更多信息,请访问 cloud.google.com。

在本例中,所有角色实例均指自定义角色。

要了解有关创建自定义角色的更多信息,请参阅创建和管理自定义角色。

以下是跨项目部署方案:

控制器、服务引擎和 XPN 位于同一项目中。

控制器和服务引擎位于与 XPN 不同的项目中。

方案 1 - 控制器、服务引擎和 XPN 位于同一项目中

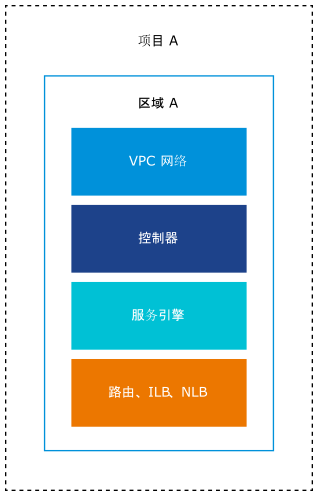

在此部署方案中,共享 VPC (XPN)、控制器和服务引擎均位于项目 A 中。

有关该部署方案的更多信息,请参阅下面的虚拟机的角色和权限一节。

虚拟机的角色和权限

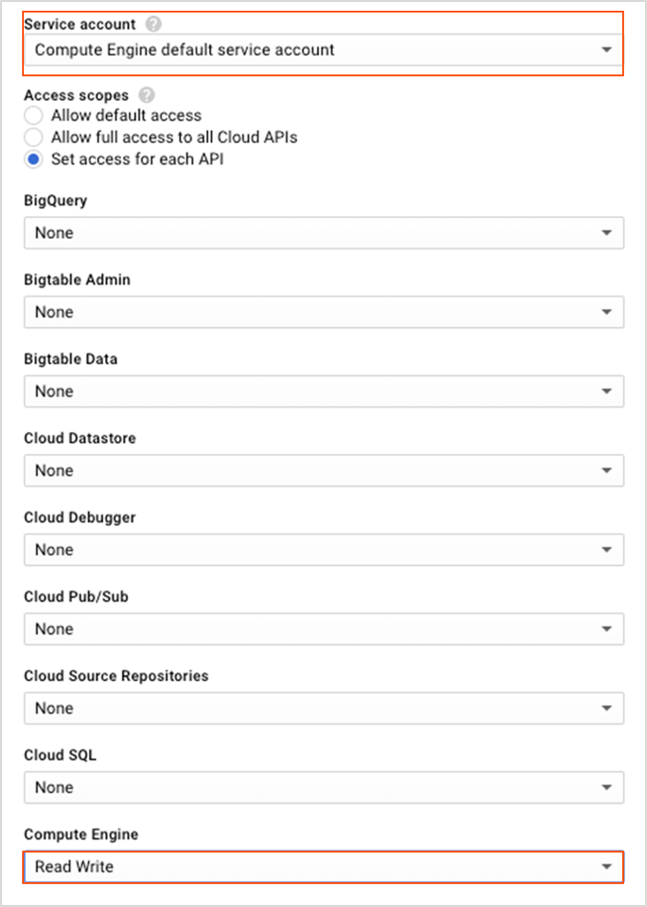

The Controller

使用默认计算引擎服务帐户(项目已启用计算引擎服务帐户)时,请选择该帐户作为服务帐户,并为计算引擎 API 提供

Read Write权限,如下图中所示:

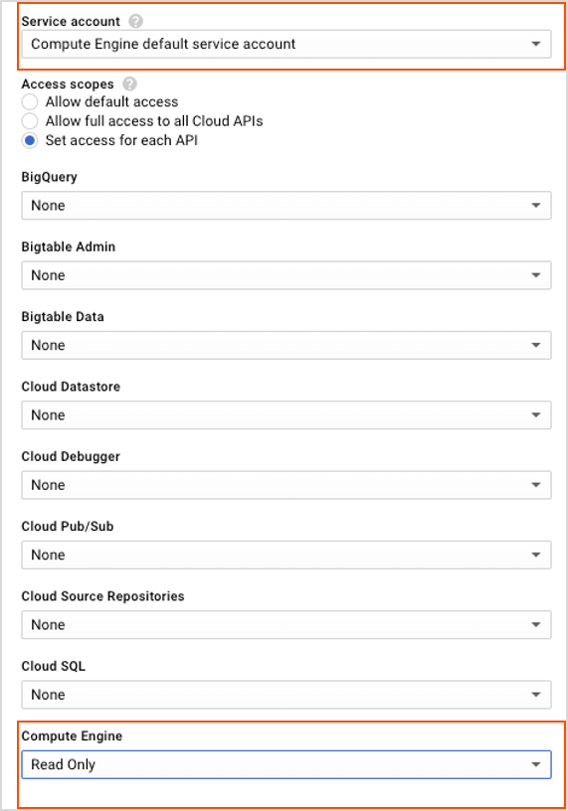

Service Engine

使用默认计算引擎服务帐户(项目已启用计算引擎服务帐户)时,请选择该帐户作为服务帐户,并为计算引擎 API 提供

Read Only权限,如下图中所示:

配置 IPAM

使用以下输入配置 IPAM。

字段 |

值 |

|---|---|

usable_network_uuids |

用于分配 VIP 的网络 ID |

network_host_project_id |

|

se_project_id |

项目 A(SE 的项目名称) |

region_name |

区域 A(SE 的区域名称) |

vpc_network_name |

方案 2 - 控制器和服务引擎位于与 XPN 不同的项目中

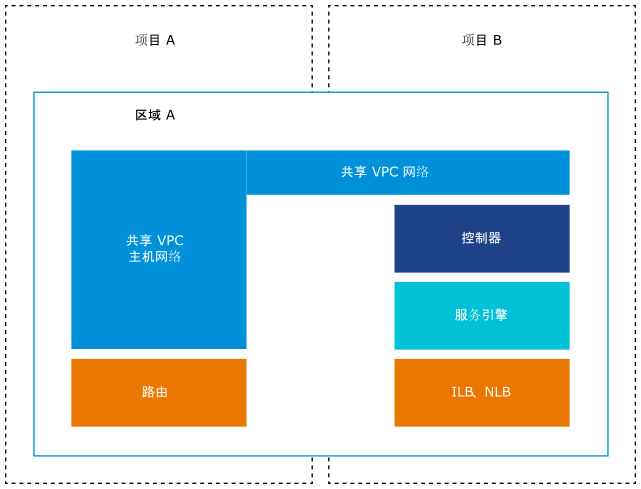

在此部署示例中,共享 VPC 位于项目 A 中,控制器和服务引擎位于项目 B 中。

配置 IPAM

字段 |

值 |

|---|---|

usable_network_uuids |

用于分配 VIP 的 AVI 网络 ID |

network_host_project_id |

项目 A(共享 VPC 项目 ID) |

se_project_id |

项目 B(SE 的项目 ID) |

region_name |

区域 A(SE 的区域名称) |