本节介绍了 NSX Advanced Load Balancer 在 NSX-T 管理的 vSphere 环境 (vCenter + ESXi) 上的安装设计。NSX Advanced Load Balancer 支持在 NSX-T 环境中进行顶级手动部署。

部署模式

以下是针对 NSX-T 管理的基础架构上的 NSX Advanced Load Balancer 建议的部署模式:

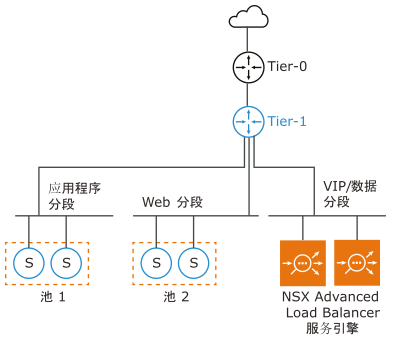

具有覆盖网络 VIP 分段的单臂模式 - 单个 Tier-1

简单 NSX-T 环境中典型 NSX Advanced Load Balancer 部署的示意图如下所示,其中所有服务器分段都连接到单个 Tier-1 路由器:

您需要手动创建 VIP/数据分段。服务引擎虚拟机的网络适配器 1 是为管理连接预留的。您只能将服务引擎虚拟机的其余 9 个数据接口(网络适配器 2-10)中的一个连接到 VIP/数据分段。其余接口必须保持断开连接状态。服务引擎以单臂模式部署;即,客户端和后端服务器流量使用相同的接口。SE 会通过 Tier-1 路由器路由到后端服务器。

您可以从与服务引擎的 VIP/数据接口相同的子网分配 VIP。您应当在分配给 VIP/数据分段的子网中预留一系列静态 IP 地址以用作 VIP。对 VIP 使用专用分段时,可以更轻松地独立于其他子网管理 IP 范围。

(可选)如果不需要单独的 VIP 分段,可以将服务引擎的数据接口放置在其中一个服务器分段上。分配给服务器分段的子网必须拥有足够的可用静态 IP 地址来用作 VIP。

在这两种情况下,SE 到池服务器的流量由位于所有 ESX 传输节点上的 Tier-1 DR(分布式路由器)进行处理。因此,在对 VIP/数据使用专用分段或共享分段时,这两种情况之间并没有出现显著的性能差异。

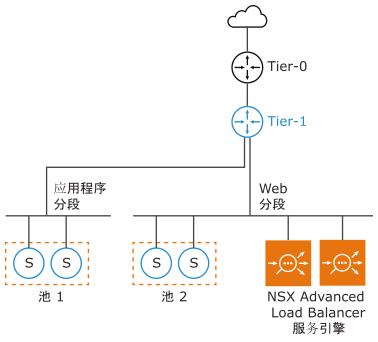

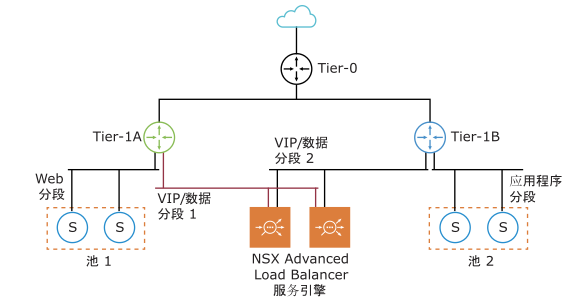

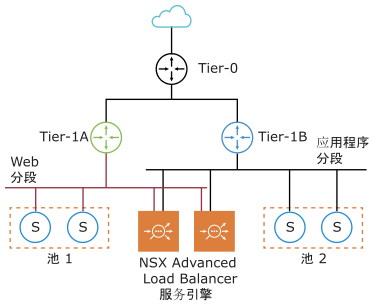

具有覆盖网络 VIP 分段的单臂模式 - 多个 Tier-1

在 NSX-T 环境中,不同应用程序的 Web 服务器会连接到其各自的 Tier-1 路由器,您需要在每个 Tier-1 上创建一个 VIP/数据分段。

服务引擎虚拟机的网络适配器 1 是为管理连接预留的。一个数据接口(网络适配器 2)连接到 VIP/数据分段 1,还有一个数据接口(网络适配器 3)连接到 VIP/数据分段 2。其余接口保持断开连接状态。

您可以从与 SE 的 VIP/数据接口相同的子网分配 VIP。您应当在分配给每个 VIP/数据分段的子网中预留一系列静态 IP 地址以用作 VIP。对 VIP 使用专用分段时,可以更轻松地独立于其他服务器子网管理 IP 范围。您需要在每个 Tier-1 的 NSX Advanced Load Balancer 上配置单独的 VRF,并将数据接口添加到与它连接到的 Tier-1 分段对应的 VRF。例如,在上图中,您应为 Tier-1 A 和 Tier-1 B 分别配置 VRF-A 和 VRF-B。此外,还应将连接到 VIP/数据分段 1 的 SE 接口添加到 VRF-A,并将连接到 VIP/数据分段 2 的接口添加到 VRF-B。在为池创建虚拟服务时,您应该选择相应的 VRF。

例如,在为池 1 创建虚拟服务时选择 VRF-A,在为池 2 创建虚拟服务时选择 VRF-B。这样,管理池 1 的虚拟服务的 VIP 将位于 VIP/数据分段 1 上,而管理池 2 的虚拟服务的 VIP 将位于 VIP/数据分段 2 上。这是必需的,其原因是:您可以通过 Tier-1 DR 路由 SE 到池服务器的流量,而不必将流量发送到 Tier-0;此外,您还可以将不同 Tier-1 上的逻辑分段配置为具有相同的子网。因此,每个 Tier-1 流量都必须包含在自己的 VRF 中。

(可选)如果不需要单独的 VIP 分段,您可以将服务引擎的数据接口放置在其中一个服务器分段上。分配给服务器分段的子网必须拥有足够的可用静态 IP 地址来用作 VIP。

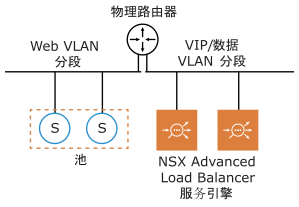

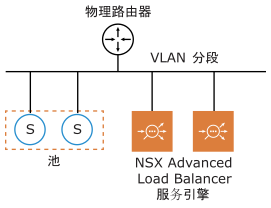

具有 VLAN VIP 分段的单臂模式

在 NSX-T 逻辑分段为 VLAN 类型的情况下,也可以部署 NSX Advanced Load Balancer SE。

您需要手动创建 VIP/数据分段。服务引擎虚拟机的网络适配器 1 是为管理连接预留的。您只能将 SE 虚拟机的其余 9 个数据接口(网络适配器 2-10)中的一个连接到 VIP/数据分段。其余接口必须保持断开连接状态。SE 以单臂模式部署;即,客户端和后端服务器流量使用相同的接口。SE 将通过外部物理路由器路由到后端服务器。在此模式下,您可以从与 SE 的 VIP/数据接口相同的子网分配 VIP,也可以从完全不同的子网(未在网络中的任何其他位置使用)分配 VIP。在第一种情况下,您需要在分配给每个 VIP/数据分段的子网中预留一系列静态 IP 地址以用作 VIP。

第二种情况下,您可以在 NSX Advanced Load Balancer 上配置 BGP,以将 SE 配置为与物理路由器对等互连(前提是路由器支持 BGP)。SE 将通告 VIP 路由并将 SE 数据接口 IP 作为下一跃点。如果扩展 VIP,路由器将在 SE 之间执行 ECMP。您可以从与 SE 的 VIP/数据接口相同的子网分配 VIP。您应当在分配给 VIP/数据分段的子网中预留一系列静态 IP 地址以用作 VIP。对 VIP 使用专用分段时,可以更轻松地独立于其他子网管理 IP 范围。

(可选)如果不需要单独的 VIP 分段,可以将 SE 的数据接口放置在其中一个服务器分段上。分配给服务器分段的子网必须拥有足够的可用静态 IP 地址来用作 VIP。

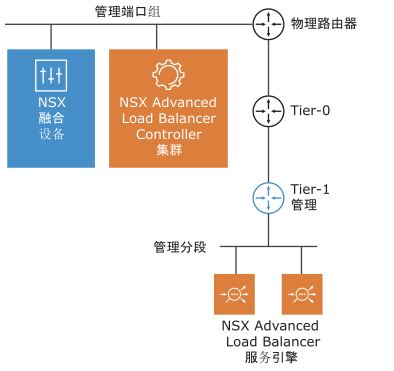

NSX Advanced Load Balancer Controller 部署和管理连接

您应在 NSX-T 附近部署 NSX Advanced Load Balancer Controller 集群虚拟机,并将其连接到管理端口组。此外,还应为 NSX Advanced Load Balancer SE 管理连接创建单独的 Tier-1 和连接的管理分段。

SE 虚拟机的网络接口 1 连接到管理分段。您应配置管理 Tier-1,以将连接的子网路由重新分发到 Tier-0。Tier-0 必须使用 BGP 向外部对等体通告 VIP。

NSX 安全配置

排除列表

在使用 L2 扩展模式时,NSX Advanced Load Balancer SE 会将流量从主 SE 重定向到辅助 SE。这会导致不对称流量,分布式防火墙可能会因为其有状态特性而阻止该流量。因此,为了确保在虚拟服务扩展时不会丢弃流量,您应该将连接到 VIP/数据分段的 SE 接口添加到排除列表中。

可以通过在 NSX-T 上创建 NSG 并将 VIP/数据分段添加为成员来执行此操作。然后,可以将此 NSG 添加到排除列表中。这样,在部署了新的 SE 时,其 VIP/数据接口将动态添加到排除列表中。如果 SE 连接到服务器分段,则无法将该分段添加到排除列表中,因为这样也会将所有服务器都添加到列表中。您需要将单个 SE 虚拟机作为成员添加到 NSG。

分布式防火墙

NSX Advanced Load Balancer Controller 和 SE 要求允许某些协议/端口传输管理流量,如端口和协议部分中所列。如果已启用分布式防火墙,并且默认规则为全部阻止/拒绝,请在 DFW 上创建以下允许规则:

控制器 UI 访问

源 - 任意(可以更改以限制 UI 访问权限)

目标 - NSX Advanced Load Balancer Controller 管理 IP 和集群 IP 服务 - TCP(80、443)

操作 - 允许

仅当 NSX Advanced Load Balancer Controller 连接到 NSX-T 管理的分段时,才需要此规则。

控制器集群通信

源 - NSX Advanced Load Balancer Controller 管理 IP

目标 - NSX Advanced Load Balancer Controller 管理 IP

服务 - TCP(22、8443)

操作 - 允许

仅当 NSX Advanced Load Balancer Controller 连接到 NSX-T 管理的分段时,才需要此规则。

SE 到控制器的安全通道

源 - NSX Advanced Load Balancer SE 管理 IP

目标 - NSX Advanced Load Balancer Controller 管理 IP

服务 - TCP(22、8443)、UDP (123)

操作 - 允许

SE 将为到控制器 IP 的安全通道启动 TCP 连接。

SE 到后端

源 - NSX Advanced Load Balancer SE 数据 IP

目标 - 后端服务器 IP

服务 - 任意(可以限制为服务端口,例如 TCP 80)

操作 - 允许

客户端到 VIP 的流量不需要 DFW 规则,因为 VIP 接口包含在排除列表中。可以使用虚拟服务上的网络安全策略为每个 VIP 实施前端安全保护。

南北向 VIP

如果某些 VIP 需要具有南北向访问权限,以允许外部客户端访问应用程序,则需要在 NSX-T Manager 上进行其他配置。

您应配置 Tier-1 以将 VIP IP (/32) 重新分发到 Tier-0。

Tier-0 必须使用 BGP 向外部对等体通告 VIP。

如果所有 VIP 都需要南北向访问权限,或者需要简化配置,则可以配置 Tier-1 以将整个 VIP 范围重新分发到 Tier-0。您可以将 Tier-0 配置为向外部对等体通告该范围中的所有学习路由。这样,每当创建新的 VIP 时,都会自动向外部对等体通告该 VIP。