您可以通过定义第 7 层服务对象来配置上下文感知或基于应用程序的防火墙规则。第 7 层上下文感知防火墙规则可以智能地检查数据包的内容。

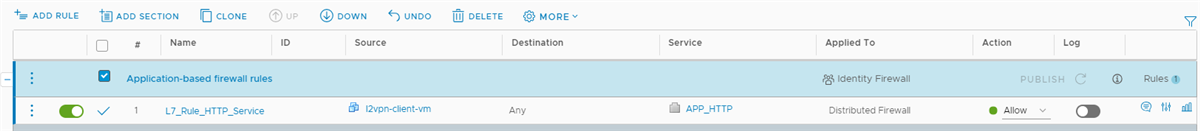

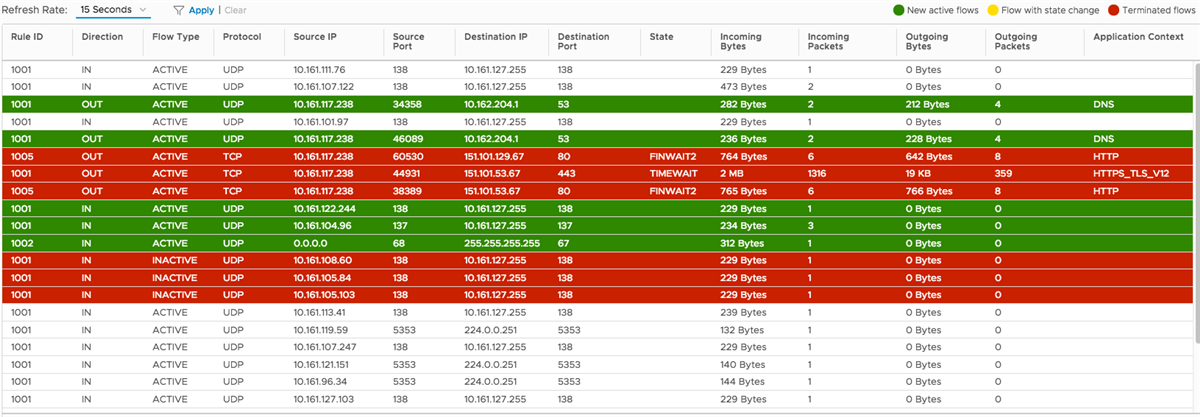

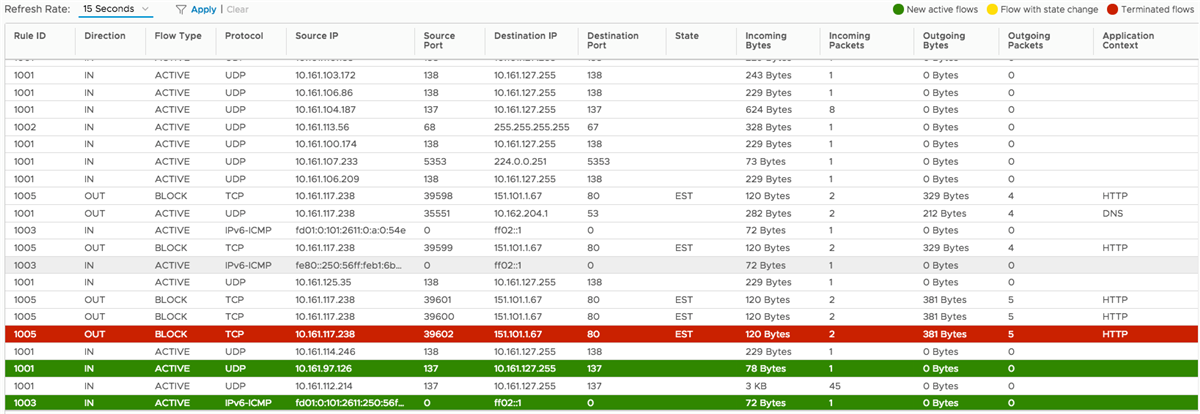

本示例介绍了使用 APP_HTTP 服务对象创建第 7 层防火墙规则的流程。此防火墙规则允许从虚拟机到任何目标的 HTTP 请求。创建防火墙规则后,您将在传递此防火墙规则的源虚拟机上启动一些 HTTP 会话,并在源虚拟机的特定 vNIC 上打开流量监控。防火墙规则检测 HTTP 应用程序上下文,并在源虚拟机上强制执行该规则。

前提条件

- 安全管理员

- NSX 管理员

- 安全工程师

- 企业管理员

注: 确保安装了

NSX Data Center for vSphere 6.4 或更高版本。

过程

下一步做什么

要了解您可以使用上下文感知防火墙规则的其他场景,请参见上下文感知防火墙场景。

)图标。

)图标。