您可以在一个数据中心中安装多个 NSX Edge 服务网关虚拟设备。每个 NSX Edge 设备总共可以有十个上行链路和内部网络接口。内部接口连接至安全的端口组,并充当端口组中所有受保护虚拟机的网关。分配给内部接口的子网可以是公开路由的 IP 地址空间,或者是采用 NAT/路由的 RFC 1918 专用空间。会对接口之间的流量实施防火墙规则和其他 NSX Edge 服务。

ESG 的上行链路接口连接至上行链路端口组,后者可以访问共享企业网络或提供访问层网络连接功能的服务。

以下列表介绍了 ESG 上的接口类型(内部和上行链路)支持的功能。

- DHCP:在上行链路接口上不支持。请参见此项目符号列表后的备注。

- DNS 转发器:在上行链路接口上不支持。

- HA:在上行链路接口上不支持,需要使用至少一个内部接口。

- SSL VPN:侦听器 IP 必须属于一个上行链路接口。

- IPsec VPN:本地站点 IP 必须属于一个上行链路接口。

- L2 VPN:仅可延伸内部网络。

注: 在设计上,

NSX Edge 的内部接口支持 DHCP 服务。但是,在某些情况下,您可以选择在 Edge 的上行链路接口上配置 DHCP,但不配置任何内部接口。在这种情况下,Edge 可以侦听上行链路接口上的 DHCP 客户端请求,并向 DHCP 客户端动态分配 IP 地址。以后,如果在同一 Edge 上配置内部接口,DHCP 服务就会停止工作,因为 Edge 开始侦听内部接口上的 DHCP 客户端请求。

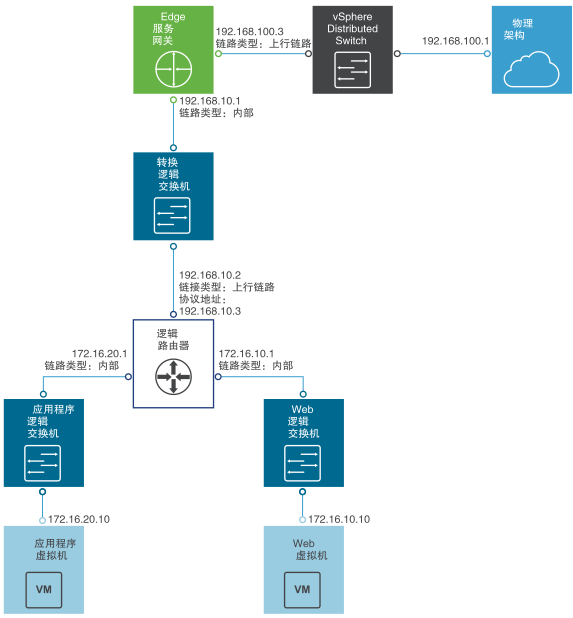

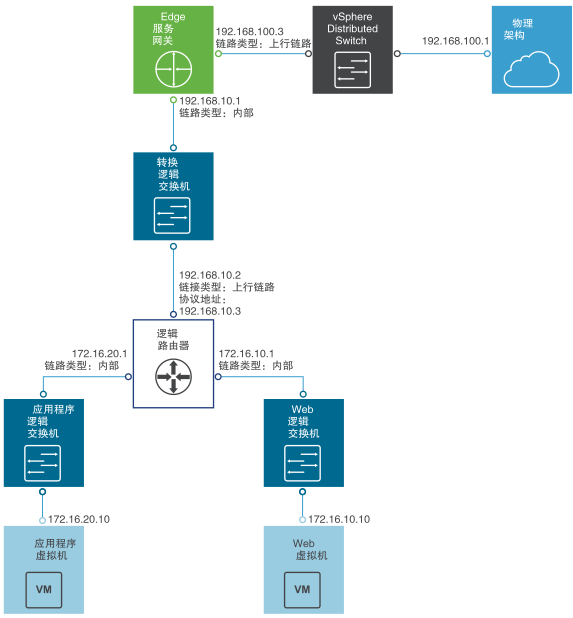

下图显示了一个示例拓扑。Edge 服务网关上行链路接口通过 vSphere Distributed Switch 连接到物理基础架构。Edge 服务网关内部接口通过逻辑转换交换机连接到逻辑路由器。

您可以为负载均衡、站点到站点 VPN 和 NAT 服务配置多个外部 IP 地址。

重要说明:

如果您在跨 vCenter NSX 环境中的 NSX Edge 上启用高可用性,则活动和备用 NSX Edge 设备必须位于同一个 vCenter Server 中。如果您将 NSX Edge HA 对的一个设备迁移到其他 vCenter Server 中,则两个 HA 设备不再作为 HA 对运行,而且您可能会遇到流量中断问题。

前提条件

- 必须为您分配了企业管理员或 NSX 管理员角色。

- 确认资源池具有足够的容量以部署 Edge 服务网关 (ESG) 虚拟设备。有关每种设备大小所需的资源,请参见NSX Data Center for vSphere 的系统要求。

- 确认为 NSX 准备了将在其中安装 NSX Edge 设备的主机集群。请参见NSX 安装指南中的“为 NSX 准备主机集群”。

- 确定是否要启用 DRS。如果创建一个 Edge 服务网关并启用 HA 和 DRS,则会创建 DRS 反关联性规则以防止将设备部署在同一主机上。如果在创建设备时未启用 DRS,则不会创建相应规则,可以将设备部署在同一主机上或移到同一主机。

过程

- 登录到 vSphere Web Client,然后导航到。

- 单击添加 (Add),然后单击 Edge 服务网关 (Edge Services Gateway)。

- 输入 ESG 的名称、说明和其他详细信息。

| 选项 |

说明 |

| 名称 |

输入要在 vCenter 清单中显示的 ESG 名称。 确保该名称在单个租户的所有 ESG 中是唯一的。 |

| 主机名称 |

可选。输入要在 CLI 中为该 ESG 显示的主机名。 如果未输入主机名,则在 CLI 中显示自动创建的 Edge ID。 |

| 说明 |

可选。输入 ESG 说明。 |

| 部署 NSX Edge |

可选。可以选择该选项以创建 NSX Edge 设备虚拟机。 如果未选择该选项,在部署虚拟机后,ESG 才会运行。 |

| 高可用性 |

可选。可以选择该选项以在 ESG 上启用并配置高可用性。

|

- 指定 ESG 的 CLI 设置和其他设置。

| 选项 |

说明 |

| 用户名 |

输入要用于登录到 Edge CLI 的用户名。 |

| 密码 |

输入至少为 12 个字符的密码,并且它必须符合以下规则:

- 不能超过 255 个字符

- 至少一个大写字母和一个小写字母

- 至少一个数字

- 至少一个特殊字符

- 不能包含用户名以作为子字符串

- 不能将一个字符连续重复 3 次或以上。

|

| 确认密码 |

重新输入密码以进行确认。 |

| SSH 访问 |

可选。启用对 Edge 的 SSH 访问。默认情况下,将禁用 SSH 访问。 通常,建议使用 SSH 访问以进行故障排除。 |

| FIPS 模式 |

可选。默认情况下,将禁用 FIPS 模式。 在启用 FIPS 模式时,与 NSX Edge 之间的任何安全通信将使用 FIPS 允许的加密算法或协议。 |

| 自动规则生成 |

可选。默认情况下,将启用该选项。该选项允许自动创建防火墙规则、NAT 和路由配置,它们控制某些 NSX Edge 服务的流量,包括负载均衡和 VPN。 如果禁用自动规则生成,您必须手动添加这些规则和配置。自动规则生成不会为数据通道流量创建规则。 |

| Edge 控制级别日志记录 |

可选。默认情况下,日志级别为“信息”。 |

- 配置 NSX Edge 设备部署。

- 根据您的环境,选择设备大小。

| 设备大小 |

说明 |

| 精简 |

仅适用于实验室或 PoC 环境。 |

| 中型 |

提供的 CPU、内存和磁盘空间量高于“精简”,并且支持的并发 SSL VPN-Plus 用户数更多。 |

| 大型 |

在需要较高吞吐量和连接速率时适用。 |

| 超大型 |

适合具有负载均衡器以及数百万个并发会话的环境。 |

- 添加 NSX Edge 设备,并指定用于虚拟机部署的资源详细信息。

例如:

| 选项 |

值 |

| 集群/资源池 |

管理和 Edge |

| 数据存储 |

ds-1 |

| 主机 |

esxmgt-01a.corp.local |

| 资源预留 |

系统管理 |

有关资源预留的详细信息,请参见《NSX 管理指南》中的“管理 NSX Edge 设备资源预留”。

如果已启用 HA,您可以添加两个设备。如果添加单个设备,NSX Edge 将为备用设备复制其配置。要使 HA 正常工作,必须将两个设备部署在共享数据存储上。

- 配置 ESG 的接口。

- 指定名称、类型和其他基本接口详细信息。

| 选项 |

说明 |

| 名称 |

输入接口的名称。 |

| 类型 |

选择“内部”或“上行链路”。要使高可用性正常工作,Edge 设备必须至少具有一个内部接口。 |

| 已连接到 |

选择要将该接口连接到的端口组或逻辑交换机。 |

- 配置接口的子网。

| 选项 |

说明 |

| 主 IP 地址 |

在 ESG 上,支持 IPv4 地址和 IPv6 地址。接口可以具有一个主 IP 地址、多个辅助 IP 地址以及多个非重叠子网。 如果为接口输入多个 IP 地址,则可以选择主 IP 地址。 每个接口仅允许具有一个主 IP 地址,Edge 将主 IP 地址作为本地生成的流量的源地址,例如,远程 syslog 和操作员启动的 ping。 |

| 辅助 IP 地址 |

输入辅助 IP 地址。要输入多个 IP 地址,请使用逗号分隔列表。 |

| 子网前缀长度 |

输入接口的子网掩码。 |

- 为接口指定以下选项。

| 选项 |

说明 |

| MAC 地址 |

可选。您可以输入每个接口的 MAC 地址。 如果以后使用 API 调用更改 MAC 地址,您必须在更改 MAC 地址后重新部署 Edge。 |

| MTU |

上行链路和内部接口的默认值为 1500。对于中继接口,默认值为 1600。如有必要,您可以修改默认值。对于中继接口上的子接口,默认值为 1500。确保中继接口的 MTU 大于或等于子接口的 MTU。 |

| 代理 ARP |

如果希望 ESG 响应面向其他虚拟机的 ARP 请求,请选择该选项。 例如,当在 WAN 连接的两端具有相同子网时,该选项会非常有用。 |

| 发送 ICMP 重定向 |

如果您希望 ESG 将路由信息传输到主机,请选择该选项。 |

| 反向路径筛选器 |

默认情况下,该选项设置为“已启用”。如果启用,它验证是否可以访问转发的数据包中的源地址。 在启用模式下,必须在路由器可用于转发返回数据包的接口上接收数据包。 在宽松模式下,源地址必须显示在路由表中。 |

| 防护参数 |

如果要在不同的受防护环境之间重用 IP 和 MAC 地址,请配置防护参数。 例如,在云管理平台 (CMP) 中,防护功能允许同时运行多个具有相同的隔离或“防护”IP 和 MAC 地址的云实例。 |

下表显示包含两个

NSX Edge 接口的示例。上行链路接口通过 vSphere Distributed Switch 上的上行链路端口组将 ESG 连接到外界。内部接口将 ESG 连接到一个逻辑转换交换机,还会将一个分布式逻辑路由器连接到该交换机。

表 1.

示例:NSX Edge 接口

| vNIC# |

名称 |

IP 地址 |

子网前缀长度 |

已连接到 |

| 0 |

上行链路 |

192.168.100.30 |

24 |

Mgmt_VDS-HQ_Uplink |

| 1 |

内部 |

192.168.10.1* |

29 |

transit-switch |

重要说明:

NSX 6.4.4 和更低版本在 ESG 的单个上行链路接口上支持多播。从

NSX 6.4.5 开始,最多可在 ESG 的两个上行链路接口上支持多播。在多 vCenter 部署场景中,如果

NSX Edge 版本为 6.4.4 或更低版本,您只能在一个上行链路接口上启用多播。要在两个上行链路接口上启用多播,必须将 Edge 升级到 6.4.5 或更高版本。

- 配置默认网关设置。

例如:

| 选项 |

值 |

| vNIC |

上行链路 |

| 网关 IP |

192.168.100.2 |

| MTU |

1500 |

注: 您可以编辑 MTU 值,但其不能超过接口上配置的 MTU 值。

- 配置默认防火墙策略。

小心: 如果您未配置防火墙策略,则默认策略将设置为拒绝所有流量。但是,部署期间会在 ESG 上默认启用防火墙。

- 配置 ESG 日志记录和 HA 参数。

- 在 NSX Edge 设备上启用或禁用日志记录。

默认情况下,将在所有新的 NSX Edge 设备上启用日志。默认日志记录级别为“信息”。如果将日志存储在 ESG 本地,日志记录可能会生成过多日志并影响 NSX Edge 性能。因此,您必须最好配置远程 syslog 服务器,并将所有日志转发到集中式收集器以进行分析和监控。

- 如果已启用高可用性,请配置以下 HA 参数。

| 选项 |

说明 |

| vNIC |

选择要配置 HA 参数的内部接口。默认情况下,HA 会自动选择内部接口,并自动分配本地链接 IP 地址。 如果为接口选择“任意”,但未配置任何内部接口,则 UI 会显示错误。将创建两个 Edge 设备,但由于未配置任何内部接口,新的 NSX Edge 将保持备用状态且会禁用 HA。在配置内部接口后,将在 NSX Edge 设备上启用 HA。 |

| 声明失效时间 |

以秒为单位输入时间段,如果备用设备在该时间段内未从主设备收到检测信号,则将主设备视为处于不活动状态,并且备用设备接替主设备的工作。 默认时间间隔为 15 秒。 |

| 管理 IP |

可选:可以采用 CIDR 格式输入两个管理 IP 地址,以替代分配给 HA 虚拟机的本地链路 IP 地址。 确保管理 IP 地址不与用于任何其他接口的 IP 地址重叠,并且不干扰流量路由。不要使用在网络上其他位置使用的 IP 地址,即使该网络未直接连接到设备。 管理 IP 地址必须在同一 L2/子网中,并且必须能够彼此通信。 |

- 在部署设备之前,检查所有 ESG 设置。

结果

在部署 ESG 后,转到“主机和集群”视图,并打开

NSX Edge 虚拟设备的控制台。从控制台中,确保可以 ping 已连接的接口。

下一步做什么

如果在群集上禁用了 vSphere HA,在安装 NSX Edge 设备时,NSX 将在主机上启用自动虚拟机启动/关闭。如果以后将设备虚拟机迁移到群集中的其他主机,新主机可能不会启用自动虚拟机启动/关闭。因此,在已禁用 vSphere HA 的群集上安装 NSX Edge 设备时,您必须最好检查群集中的所有主机以确保启用了自动虚拟机启动/关闭。请参见《vSphere 虚拟机管理》中的“编辑虚拟机启动和关闭设置”。

现在,便可配置路由以允许外部设备到虚拟机的连接。