借助 L2 VPN,您可以在不同地理位置站点间延伸多个逻辑网络(VLAN 和 VXLAN 二者)。此外,您还可以在 L2 VPN 服务器上配置多个站点。

当虚拟机在站点之间移动时,它们仍位于同一子网上,且其 IP 地址保持不变。输出优化使 Edge 能够将任何数据包路由到本地输出优化 IP 地址,并桥接其他一切。

因此,使用 L2 VPN 服务,企业可以在不同的物理站点之间无缝迁移工作负载。工作负载可以在基于 VXLAN 的网络或者基于 VLAN 的网络上运行。对于云服务提供商而言,L2 VPN 提供了一种加入租户的机制,而无需修改工作负载和应用程序的现有 IP 地址。

注:

- 从 NSX Data Center 6.4.2 开始,您可以通过 SSL 和 IPSec 隧道配置 L2 VPN 服务。但是,您只能使用 REST API 通过 IPSec 隧道来配置 L2 VPN 服务。有关配置通过 IPSec 的 L2 VPN 的详细信息,请参见《NSX API 指南》。

- 对于 NSX 6.4.1 和更低版本,您只能通过 SSL 隧道配置 L2 VPN 服务。

L2 VPN 客户端和服务器根据流经它们的流量获知本地站点和远程站点中的 MAC 地址。输出优化维持本地路由,因为所有虚拟机的默认网关始终使用防火墙规则解析到本地网关。已经移至站点 B 的虚拟机也可访问未在站点 A 上延伸的 L2 分段。

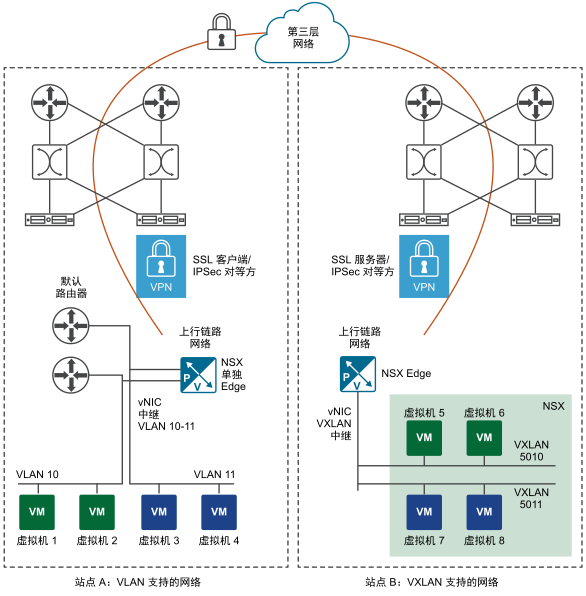

如果其中一个站点没有部署 NSX,则可以在该站点上部署一个独立 Edge。

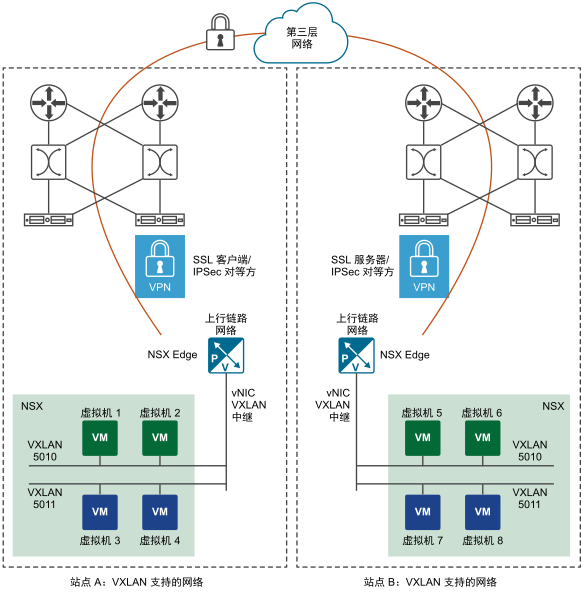

在下图中,L2 VPN 将网络 VLAN 10 延伸到 VXLAN 5010,将 VLAN 11 延伸到 VXLAN 5011。因此,用 VLAN 10 桥接的虚拟机 1 可以访问虚拟机 2、5 和 6。