基于路由的 IPSec VPN 类似于通过 IPSec 的常规路由封装 (Generic Routing Encapsulation, GRE),区别在于应用 IPSec 处理之前不会向数据包添加额外的封装。

在这种 VPN 隧道方法中,用户要在 ESG 设备上创建虚拟隧道接口 (VTI)。每个 VTI 都与一个 IPSec 隧道相关联。加密流量通过 VTI 接口从一个站点路由到另一个站点。IPSec 处理仅在 VTI 接口进行。

VPN 隧道冗余

使用基于路由的 IPSec VPN 服务,您可以配置 VPN 隧道冗余。当 ISP 链路出现故障或远程 VPN 网关出现故障时,隧道冗余可在两个站点之间提供不间断的数据路径连接。

- 在 NSX Data Center 6.4.2 和更高版本中,仅使用 BGP 支持 IPSec VPN 隧道冗余。通过 IPSec VPN 隧道进行路由时不支持 OSPF 动态路由。

- 在基于路由的 IPSec VPN 隧道中,请勿使用静态路由来实现 VPN 隧道冗余。

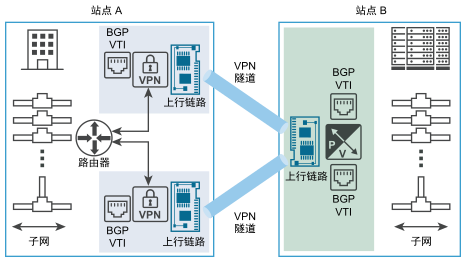

下图显示了两个站点之间的 IPSec VPN 隧道冗余的逻辑表示。在此图中,站点 A 和站点 B 表示两个数据中心。在这个示例中,假设站点 A 拥有一个不受 NSX 管理的 Edge VPN 网关,同时站点 B 拥有一个由 NSX 管理的 Edge 网关虚拟设备。

如图所示,您可以使用 VTI 配置两个独立的 IPSec VPN 隧道。使用 BGP 协议配置动态路由,以实现隧道冗余。这两个 IPSec VPN 隧道如果可用,则会一直保持运作。通过 ESG 从站点 A 流向站点 B 的所有流量都通过 VTI 进行路由。数据流量会进行 IPSec 处理,然后从其关联的 ESG 上行链路接口流出。从 ESG 上行链路接口上的站点 B VPN 网关接收的所有入站 IPSec 流量在解密之后转发到 VTI,然后进行常规路由。

必须配置 BGP“抑制”定时器和“保持活动”定时器值,以在故障切换所需的时间内检测与对等网管的连接是否中断。

- 您可以在同一 ESG 设备上配置基于策略的 IPSec VPN 隧道和基于路由的 IPSec 隧道。但是,您不能在同一 VPN 对等站点中配置基于策略的隧道和基于路由的隧道。

- NSX 在单个 ESG 设备上最多可以支持 32 个 VTI。也就是说,您最多可以配置 32 个基于路由的 VPN 对等站点。

-

NSX 不支持将现有的基于策略的 IPSec VPN 隧道迁移到基于路由的隧道,也不支持反方向迁移。

有关配置基于路由的 IPSec VPN 站点的信息,请参见配置基于路由的 IPSec VPN 站点。

有关在本地 NSX Edge 与远程 Cisco CSR 1000V VPN 网关之间配置基于路由的 IPSec VPN 隧道的详细示例,请参见使用 Cisco CSR 1000V 设备。