在此示例中,您的目标是使用网关防火墙规则创建安全策略,以检测通过 NSX-T Data Center 中的 NSX Edge 传输的南北向流量上的恶意文件。

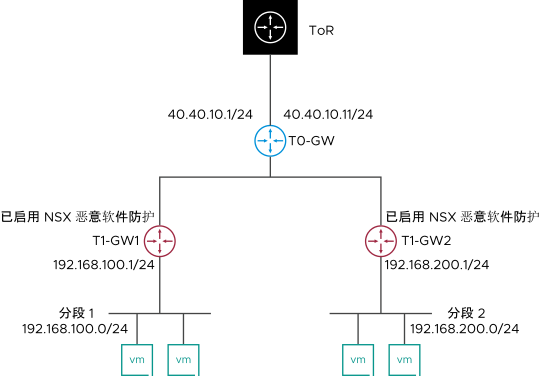

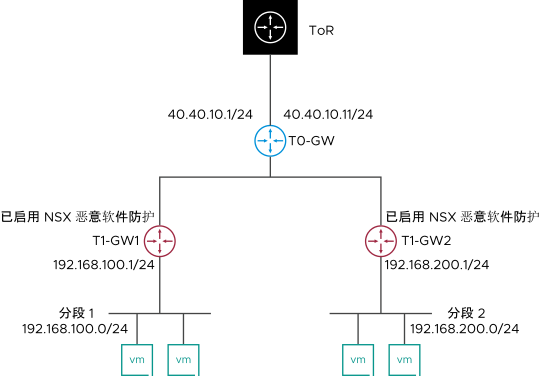

对于此示例,假设您的网络拓扑如下图所示。您将添加网关恶意软件防护规则以检测 Tier-1 网关(T1-GW1 和 T1-GW2)上的恶意软件。两个 Tier-1 网关都连接了覆盖网络分段。工作负载虚拟机连接到覆盖网络分段。两个 Tier-1 网关都连接到单个 Tier-0 网关,后者进而连接到物理架顶式交换机,以便与外部公共网络连接。

假设:

过程

- 从浏览器中,登录到 https://<NSX Manager IP 地址> 中的 NSX Manager。

- 导航到 。

- 在网关特定的规则页面上的网关下拉菜单中,选择 T1-GW1。

- 单击添加策略创建一个区域,然后输入策略的名称。

例如,输入

Policy_T1-GW1。

- 单击添加规则并使用以下配置配置两个规则。

| 名称 |

ID |

源 |

目标 |

服务 |

安全配置文件 |

应用对象 |

模式的 SR |

| N_to_S |

1011 |

北 |

南 |

HTTP |

Profile_T1-GW |

T1-GW1 |

仅检测 |

| S_to_N |

1010 |

南 |

北 |

HTTP |

Profile_T1-GW |

T1-GW1 |

仅检测 |

此表格中的规则 ID 仅供参考。它们在您的 NSX-T 环境中可能会有所不同。

让我们了解这些规则的含义:

- 规则 1011:当公用 IP 范围 (12.1.1.10-12.1.1.100) 内的计算机启动 HTTP 连接,且连接到 Segment1 的工作负载虚拟机接受这些连接,将在 T1-GW1 上实施此规则。如果在 HTTP 连接中检测到文件,则会生成文件事件,并分析此文件是否存在恶意行为。

- 规则 1010:当 Segment1 上的工作负载虚拟机启动 HTTP 连接,且公共 IP 范围 (12.1.1.10-12.1.1.100) 内的计算机接受这些连接,将在 T1-GW1 上实施此规则。如果在 HTTP 流量中检测到文件,则会生成文件事件,并分析此文件是否存在恶意行为。

- 发布规则。

- 在网关特定的规则页面上的网关下拉菜单中,选择 T1-GW2。

- 单击添加策略创建一个区域,然后输入策略的名称。

例如,输入

Policy_T1-GW2。

- 单击添加规则,然后按如下所示配置 Any-Any 规则。

| 名称 |

ID |

源 |

目标 |

服务 |

安全配置文件 |

应用对象 |

模式的 SR |

| Any_Traffic |

1006 |

任意 |

任意 |

任意 |

Profile_T1-GW |

T1-GW2 |

仅检测 |

当从任何源启动任何类型的流量并由任何目标接受时,将在 T1-GW2 上实施此规则。如果在流量中检测到文件,则会生成文件事件,并分析此文件是否存在恶意行为。

- 发布规则。

示例

场景:在前面显示的相同拓扑中,假定 Segment1 上的虚拟机要将文件传输到 Segment2 上的虚拟机。在这种情况下,此文件将通过两个 Tier-1 网关:T1-GW1 和 T1-GW2。由于这两个 Tier-1 网关均配置了恶意软件防护配置文件,因此将检查此文件两次,并生成两个文件事件。这是预期的行为。