在此示例中,您的目标是使用分布式恶意软件防护防火墙规则创建一个安全策略,以在组织中运行数据库服务器和 Web 服务器的 Windows 工作负载虚拟机上检测和阻止恶意可移植可执行文件。

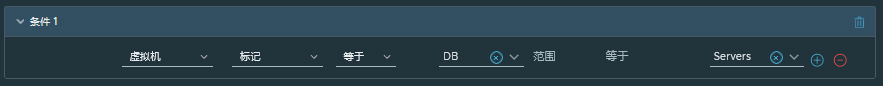

您可以使用 NSX-T Data Center 中的 NSX 分布式恶意软件防护 服务来实现此目标。对于此示例,您将使用基于标记的动态成员资格条件,对数据库服务器和 Web 服务器的工作负载虚拟机进行分组。

假设:

- 工作负载虚拟机分组所需的标记已添加到 NSX-T 清单中,如下所示:

- 标记名称:DB,范围:服务器

- 标记名称:WEB,范围:服务器

- DB 标记分配给三个数据库工作负载(Windows 虚拟机):VM1、VM2 和 VM3。

- WEB 标记分配给三个应用程序工作负载(Windows 虚拟机):VM4、VM5 和 VM6

- 云文件分析选项在恶意软件防护配置文件中处于选中状态。

前提条件

NSX 恶意软件防护 服务虚拟机部署在运行工作负载虚拟机的 vSphere 主机集群上。有关详细说明,请参见部署 NSX 分布式恶意软件防护 服务。

过程

结果

规则将推送到主机。

在工作负载虚拟机上检测到 Windows 可移植可执行 (PE) 文件时,将生成文件事件并显示在恶意软件防护仪表板中。如果文件正常,则文件将下载到工作负载虚拟机上。如果此文件是已知的恶意软件(文件与 NSX-T 中的已知恶意软件文件签名匹配),并在规则中指定了检测和阻止模式,则会在工作负载虚拟机上阻止此恶意文件。

如果此文件是未知恶意软件(零日威胁),且是首次在数据中心检测到,则会将其下载到工作负载虚拟机上。在 NSX-T 使用本地文件分析或云文件分析判定文件为恶意文件后,会将判定分发到数据中心内已启用 NSX 恶意软件防护 的其他 ESXi 主机和 NSX Edge。在受 NSX 恶意软件防护 保护的任何工作负载虚拟机上再次检测到具有相同哈希的文件时,将会应用安全策略,并在工作负载虚拟机上阻止恶意文件。