NSX 入侵检测和防御服务 (IDS/IPS) 旨在通过将流量与一组已知的特征码进行比较,监控主机和 Edge 上的网络流量是否存在恶意活动。NSX 恶意软件防护 的目标是从主机和 Edge 上的网络流量中提取文件,分析这些文件以了解恶意行为。

NSX入侵检测和防御服务概述

NSX IDS/IPS 通过将流量与特征码进行比较,监控主机上的网络流量是否存在可疑活动。特征码指定需要检测和报告的网络入侵类型的模式。只要发现与特征码匹配的流量模式,就会执行预定义的操作,例如生成警示或阻止流量到达其目标。

- 分布式防火墙:在 NSX-T Data Center 3.2 之前,IDS 的实施仅限于基于知识的特征码。基于知识的特征码包含与已知攻击类型对应的特定知识或模式。在此方法中,IDS 会尝试根据特征码中指定的已知恶意指令序列检测入侵。因此,基于知识的特征码仅限于已知的攻击,不能适用于目标威胁或零天威胁。

从 NSX-T Data Center 3.2 开始,IDS 还支持基于行为的检测。基于行为的检测尝试通过确定与基准或正常流量不同或异常的相关事件来识别异常行为。

这些事件称为信息性事件或信息事件,其所包含的事件可确定网络中的异常活动,这些活动不一定存在恶意,但在调查违规时可以提供重要信息。与特征码捆绑在一起的自定义检测逻辑,无需重新编译或修改 IDS 引擎即可进行更新。基于行为的检测引入新的 IDS 入侵严重性级别,即“可疑”。

- 网关防火墙:从 NSX-T Data Center 3.2 开始,网关防火墙上同样提供 IDS/IPS。

重要说明: 在 NSX-T Data Center 3.2.0 中,网关防火墙上的 NSX IDS/IPS 仅在技术预览模式下可用。从 NSX-T Data Center 3.2.1 开始,此功能可在生产环境中使用,并且完全受支持。有关详细信息,请参见 NSX-T Data Center 发行说明。

NSX 恶意软件防护 概述

- 对已知恶意文件进行基于哈希的检测

- 未知文件的本地分析

- 未知文件的云分析

- 在网关防火墙上,仅支持检测到恶意软件。支持对恶意软件文件进行本地分析和云分析。要查看支持的文件类别列表,请参见 NSX 恶意软件防护 支持的文件类别。

- 在分布式防火墙上,仅支持对 Windows 客户机端点 (VM) 进行恶意软件检测和防护,这些端点在准备用于 NSX 的 vSphere 主机集群上运行。仅支持对 Windows 可移植可执行 (PE) 文件进行本地分析和云分析。NSX 分布式恶意软件防护 当前不支持其他文件类别。

- 支持的最大文件大小限制为 64 MB。

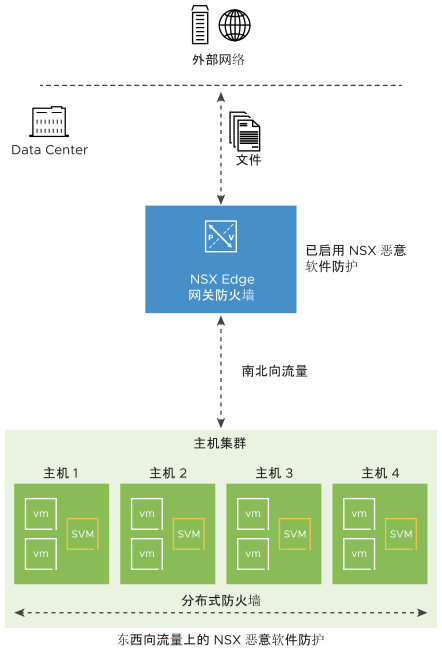

在南北向流量上,NSX 恶意软件防护 功能使用 NSX Edge 上的 IDS/IPS 引擎提取或拦截进入数据中心的文件。在东西向流量上,此功能使用 NSX 客户机侦测 (GI) 平台的功能。如果此文件绕过 NSX Edge 上的审查并到达主机,则 Windows 客户机虚拟机上的 GI 瘦代理将提取此文件。

要在 Windows 客户机虚拟机上进行恶意软件检测和预防,必须在 Windows 客户机虚拟机上安装 NSX 客户机侦测瘦代理,并在准备用于 NSX-T Data Center 的 vSphere 主机集群上部署 NSX 分布式恶意软件防护 服务。部署此服务后,将在 vSphere 集群的每个主机上安装一个服务虚拟机 (SVM),并在主机集群上启用 NSX 恶意软件防护。

适用于 Windows 的 NSX 客户机侦测瘦代理驱动程序与 VMware Tools 一起安装。要查看您的 NSX-T Data Center 版本支持的 VMware Tools 版本,请参见 VMware 产品互操作性列表。要查看特定 VMware Tools 版本支持的 Windows 客户机操作系统列表,请参见 VMware Tools 文档中适用于该版本的发行说明。

- NSX 恶意软件防护 文件事件

-

在南北向流量中,当 NSX Edge 上的 IDS 引擎提取文件,以及在分布式东西向流量中,当虚拟机端点上的 NSX 客户机侦测代理提取文件时,都会生成文件事件。

NSX 恶意软件防护 功能检查提取的文件,以确定其是正常、恶意还是可疑文件。对文件的每个唯一检查都在 NSX-T Data Center 中计为单个文件事件。换句话说,文件事件是指唯一的文件检查。

有关使用 UI 监控 NSX 恶意软件防护 文件事件的信息,请参见监控文件事件。

有关使用 NSX 恶意软件防护 文件事件 API 监控文件事件的信息,请在 VMware 开发人员文档门户中查看相关文档。