按照本文档中的说明,从用户管理页面为 NSX VPC 添加用户角色分配。

用户管理页面仅供企业管理员使用。项目管理员和 VPC 管理员无法使用此页面,即使企业管理员向他们授予了执行用户角色分配的权限也是如此。

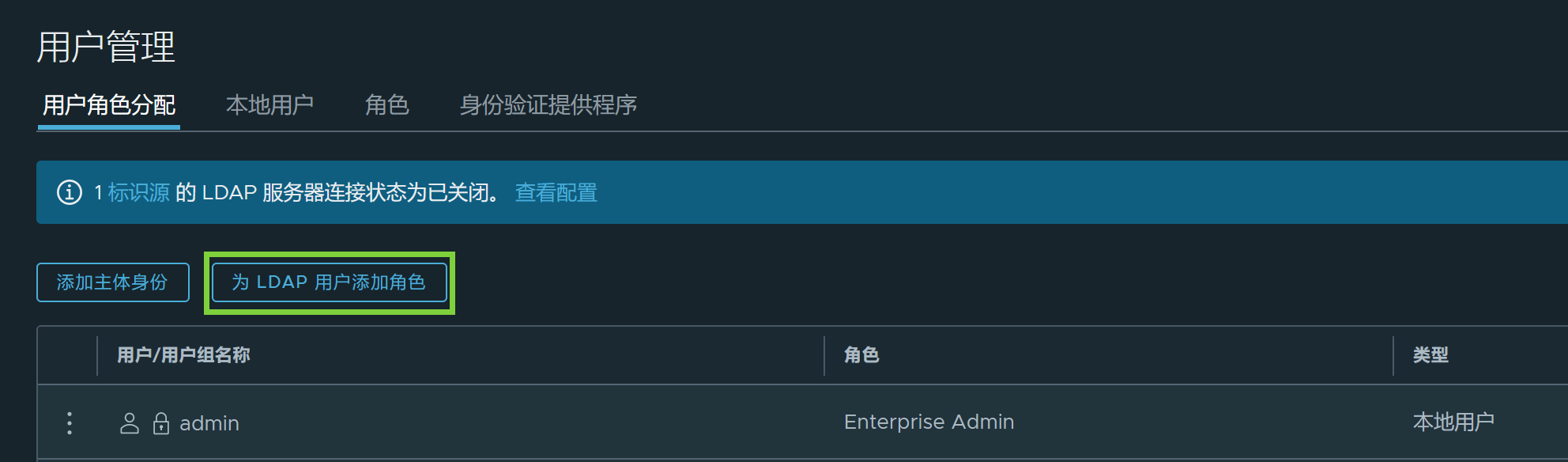

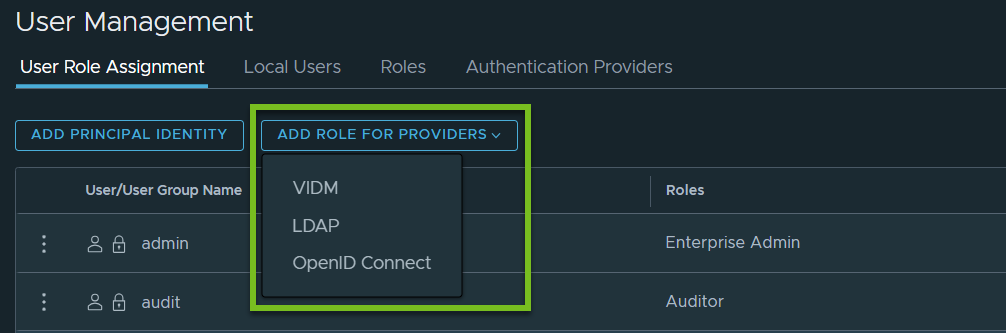

以下过程说明了在 NSX VPC 中为本地用户帐户和 LDAP 用户帐户添加角色分配的步骤。为 vIDM 和 OpenID Connect 用户帐户添加角色分配的步骤几乎相似,因此此过程不作介绍。

前提条件

已创建用户帐户。例如:

- 在系统中添加了本地用户帐户并已将其激活。

- 已将 NSX Manager 配置为从以下任意身份管理提供程序对用户进行身份验证:

- VMware Identity Manager (vIDM)

- 基于 LDAP 的目录服务,例如,Active Directory。

- OpenID Connect(从 NSX 4.1.2 开始)

,然后单击

,然后单击