项目中的用户可以创建自己的分布式防火墙策略,以保护项目中的东西向流量。项目中的分布式防火墙规则不会影响项目外部的工作负载。

项目中的默认 DFW 规则

对于在 NSX 中添加的每个项目,系统都会在项目中创建一个默认 DFW 策略。默认策略显示在“应用程序”防火墙类别的策略列表底部。默认策略将定义项目中的虚拟机在未遇到任何其他规则时的行为。

以下命名约定用于标识项目中的默认 DFW 策略:

ORG-default PROJECT-<Project_Name> Default Layer 3 sectionProject_Name 将替换为系统中的实际值。

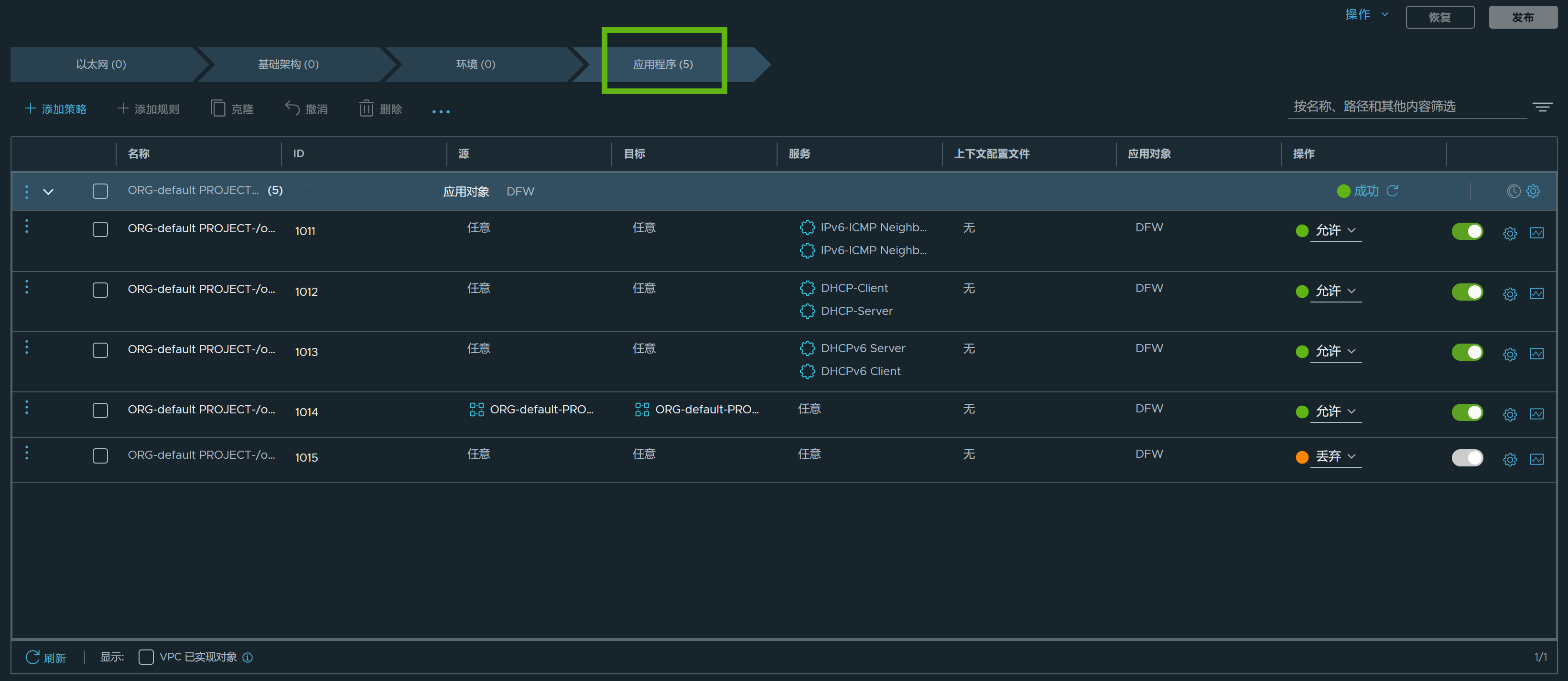

例如,以下屏幕截图显示了项目中的默认 DFW 策略规则。

如此屏幕截图所示,默认策略将应用于 DFW,并包含以下防火墙规则:

- 规则 1017 允许 IPv6-ICMP 流量。

- 规则 1018 允许与 DHCPv4 客户端和服务器进行通信。

- 规则 1019 允许与 DHCPv6 客户端和服务器进行通信。(在 NSX 4.1.1 中引入)

- 规则 1020 允许项目中的工作负载虚拟机之间进行通信。

- 规则 1021 将丢弃与上述任何规则均不匹配的所有其他通信。

默认 DFW 策略可确保项目中的虚拟机只能访问同一项目中的其他虚拟机,包括 DHCP 服务器。与项目外部的虚拟机进行的通信将被阻止。默认情况下,连接到项目中分段的虚拟机无法对其默认网关执行 ping 操作。如果需要进行此类通信,您必须在默认 DFW 策略中添加新的规则或修改现有规则。

项目中用户创建的 DFW 规则

- 默认空间中的 DFW 规则(最高优先级)

- 项目中的 DFW 规则

- (从 NSX 4.1.1 开始):项目内 NSX VPC 中的东西向防火墙规则(最低优先级)

默认空间中的 DFW 规则可以扩展到项目。

例如,您可以选择将规则应用于项目默认组 (ORG-default-PROJECT-<Project_Name>)。项目默认组仅包含项目的工作负载虚拟机。

- 在项目中创建的组。

- 与项目共享的组。

与项目共享的组只能在防火墙规则的源或目标字段中使用,而不能在防火墙规则的应用对象字段中使用。

(从 NSX 4.1.1 开始):如果在项目中添加了 NSX VPC,则可以在项目防火墙规则的源、目标和应用对象字段中使用系统在 NSX VPC 中创建的默认组。但是,不能在项目防火墙规则中使用用户在 NSX VPC 中创建的组。

项目中的防火墙规则仅应用于项目中的虚拟机,即连接到项目中分段的虚拟机。项目中的防火墙规则(包括对 DFW 应用的“任意-任意”规则)不会影响项目外部的工作负载。

在项目中添加 DFW 策略

用于在项目中添加 DFW 策略的 UI 工作流与当前在 NSX 部署的默认视图(默认空间)中添加策略的工作流相同。

唯一的区别在于,在 UI 中,您必须先从顶部应用程序栏上的项目切换器下拉菜单中选择一个项目,然后导航到才能在该选定项目中添加 DFW 策略。