TLS 检查 检测并阻止网络中加密的 TLS 通道上的高级威胁。本主题包括与 TLS 检查 功能相关的概念。

TLS 协议

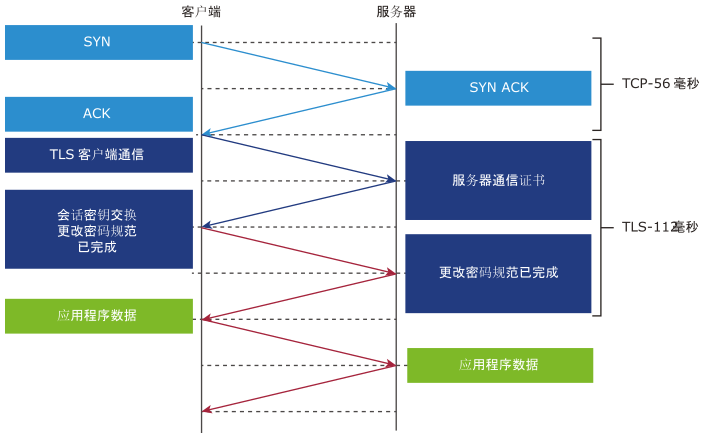

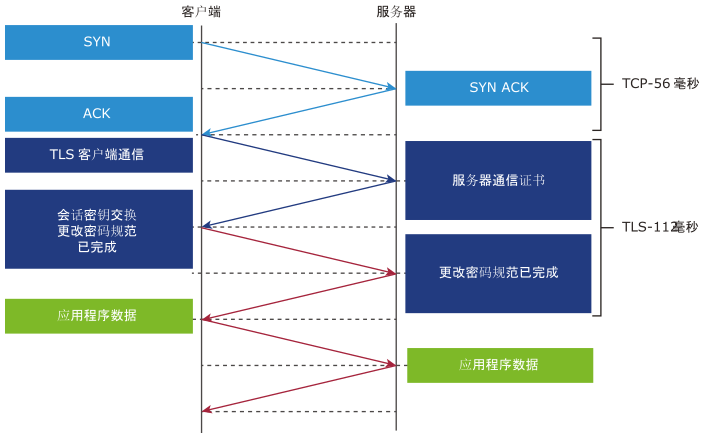

本主题介绍 TLS 协议握手如何在客户端和服务器之间建立加密通道。以下 TLS 协议图表说明了形成加密通道所需的各个步骤。

图 1. TLS 协议

- TLS 通过在客户端和服务器之间建立的 TCP 会话启动 TLS 会话(也称为三向握手)。

- 客户端发送包含支持的 TLS 版本和密码以及服务器名称指示 (SNI) 扩展的客户端 Hello。TLS 检查 使用 TLS 客户端 Hello 中的 SNI,对使用上下文配置文件的流量进行分类,以使用内部、外部或绕过解密配置文件。

- 服务器作出的响应是提供服务器证书以进行身份验证和标识,而 Server Hello 则以客户端建议的版本和密码给予回应。

- 客户端验证证书并验证最终版本和密码后,将生成对称会话密钥并将其发送到服务器。

- 在启动通过加密 TLS 通道交换应用程序数据的安全 TLS 隧道之前,服务器将验证会话密钥并发送完成的消息。

默认情况下,TLS 协议仅使用 X.509 证书向客户端证明服务器的身份,而由应用程序层对客户端进行身份验证。

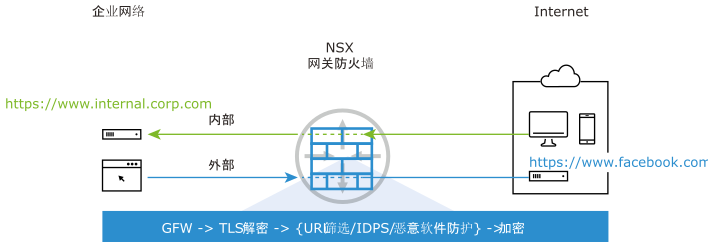

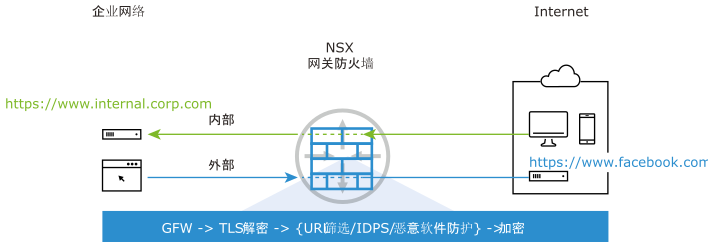

TLS 解密类型

TLS 检查 功能允许用户定义解密或绕过解密的策略,TLS 检查功能支持两种类型的解密:

- 内部 TLS 解密 - 适用于流向您拥有服务、证书和私钥的企业内部服务的流量。这也称为 TLS 反向代理或入站解密。

- 外部 TLS 解密 - 适用于流向外部服务 (Internet) 的流量,在这些服务中,企业不拥有服务、其证书和私钥。这也称为 TLS 正向代理或出站解密。

下图描述了 TLS 内部和外部解密类型如何处理流量。

图 2. NSX TLS 解密类型

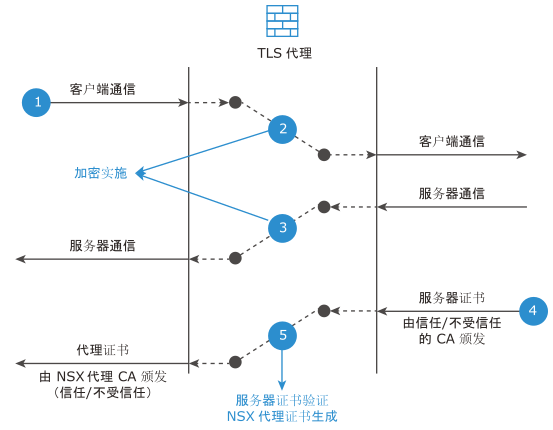

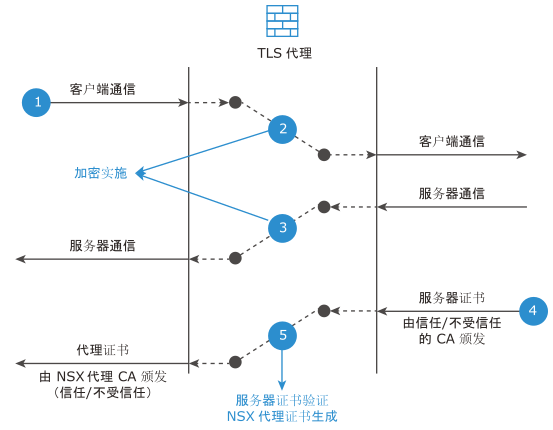

下面的图表说明了 NSX TLS 外部解密如何与 NSX 配合使用。

图 3. 外部解密的工作原理

| 标注 | 工作流 |

|---|---|

| 1 | TLS 客户端 hello SNI 与 TLS 检查 策略上下文配置文件匹配。 |

| 2 | NSX 拦截来自客户端的 TLS 会话,并启动与目标服务器的新会话。 |

| 3 | NSX 强制执行 TLS 版本和密码(可配置)。 |

| 4 | 服务器以 TLS 证书响应客户端 |

| 5 | NSX 使用受信任的 CA 包验证服务器证书,并动态生成代理 CA 证书,并将此证书提供给客户端。 |

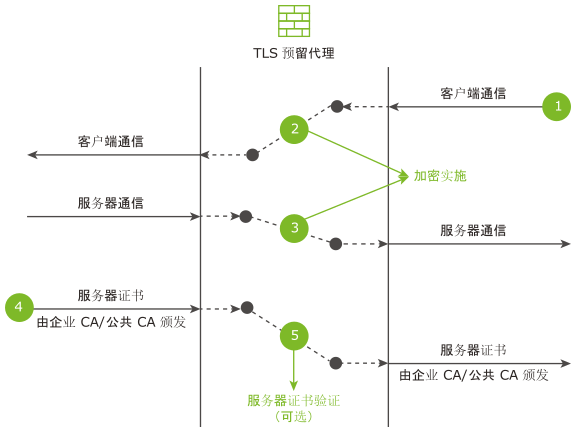

下面的图表说明了 NSX TLS 内部解密如何与 NSX 配合使用。

| 标注 | 工作流 |

|---|---|

| 1 | TLS 客户端 hello SNI 与为内部域配置的 TLS 检查策略上下文配置文件相匹配。 |

| 2 | NSX 拦截来自客户端的 TLS 会话,并启动与目标服务器的新会话。 |

| 3 | NSX 强制实施 TLS 版本/密码(可配置)。 |

| 4 | 服务器在 TLS 握手(可选验证)过程中以证书进行响应。 |

| 5 | NSX 将服务器的证书(作为配置的一部分上载)提供给客户端。 |