要在两个站点之间设置 IPSec,必须为这两个 VPN 端点配置匹配的属性。本主题可帮助您了解相关要求,以确保 IPSec VPN 设备供应商属性与本地 IPSec VPN 会话的 VPN 相关属性匹配。

每个 IPSec VPN 供应商都有自己的接受配置的格式。在某些情况下,一些参数使用默认值。您可以使用 NSX IPSec VPN 会话 UI 中的下载配置功能,该功能提供了管理员可用于配置对等 VPN 供应商设备的所有 VPN 相关配置。它基于在 NSX 中配置的 IPSec VPN 会话。该功能为 IPSec VPN 会话提供所有隐藏/默认属性,以允许管理员配置对等 VPN 设备,该设备可能具有不同的默认值。任何配置不匹配都可能导致 IPsec VPN 隧道无法正常启动。

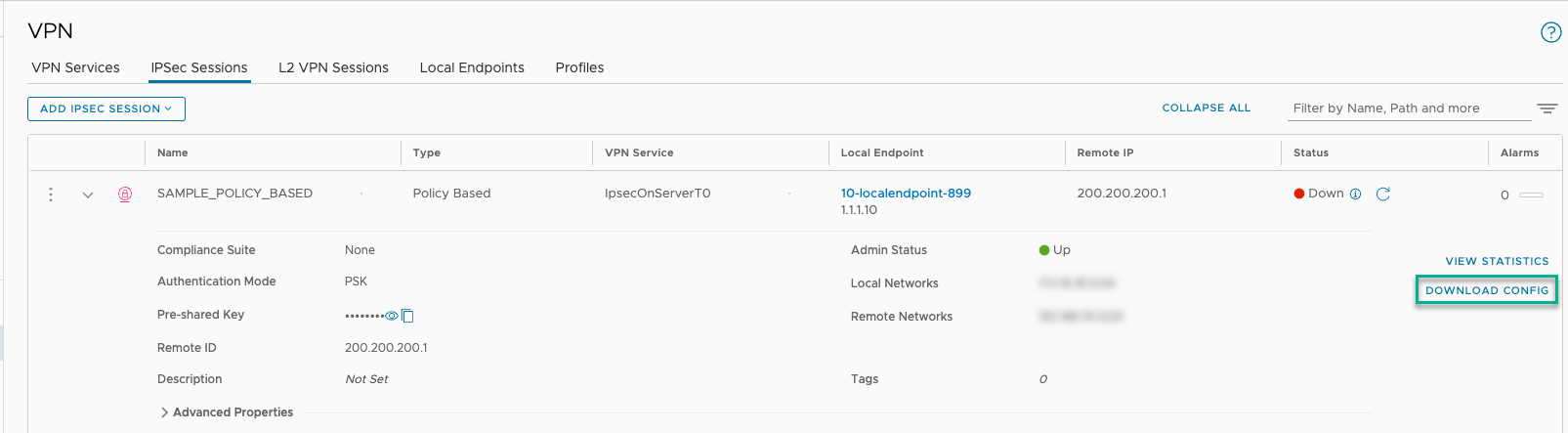

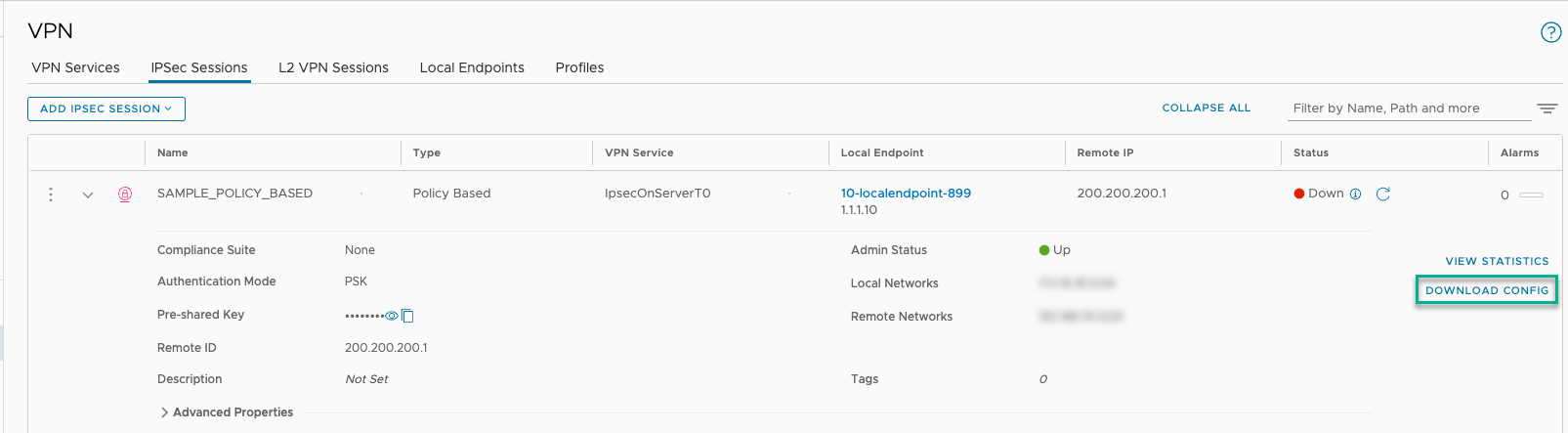

单击

下载配置(如 IPSec VPN 会话的“下载配置”按钮图像中所示),将下载一个文本文件,其中包含在对等 VPN 设备上配置对应 IPSec VPN 会话所需的相关属性。

图 1. IPSec VPN 会话的“下载配置”按钮

过程

- 确保在继续之前已成功配置 IPSec VPN 服务和会话。

- 转到选项卡,以访问下载配置按钮。

- 在 IPSec VPN 会话表中,展开计划用于 IPSec VPN 会话配置的会话对应的行。例如,在 IPSec VPN 会话的“下载配置”按钮图像中,将展开 Sample_Policy_Based 行。

- 单击下载配置,然后在“警告”对话框中单击是,以继续下载文本文件。

- 使用下载的配置文件在对等 VPN 端点上配置基于策略或路由的 IPSec VPN 会话属性,以确保其中包含所需的匹配值。

以下示例文本文件与下载的文件类似。文件名 Sample_Policy_Based.txt 是在 NSX 中配置的基于策略的 IPSec VPN 会话。下载的文件的名称基于会话的名称。例如:<session-name>.txt。

# Suggestive peer configuration for Policy IPSec Vpn Session

#

# IPSec VPN session path : /infra/tier-0s/ServerT0_AS/ipsec-vpn-services/IpsecOnServerT0/sessions/SAMPLE_POLICY_BASED

# IPSec VPN session name : SAMPLE_POLICY_BASED

# IPSec VPN session description :

# Tier 0 path : /infra/tier-0s/ServerT0_AS

#

# Enforcement point path : /infra/sites/default/enforcement-points/default

# Enforcement point type : NSX

#

# Suggestive peer configuration for IPSec VPN Connection

#

# IPSecVPNSession Id : e7f34d43-c894-4dbb-b7d2-c899f81b1812

# IPSecVPNSession name : SAMPLE_POLICY_BASED

# IPSecVPNSession description:

# IPSecVPNSession enabled : true

# IPSecVPNSession type : Policy based VPN

# Logical router Id : 258b91be-b4cb-448a-856e-501d03128877

# Generated Time : Mon Apr 29 07:07:43 GMT 2024

#

# Internet Key Exchange Configuration [Phase 1]

# Configure the IKE SA as outlined below

IKE version : IKE_V2

Connection initiation mode : INITIATOR

Authentication method : PSK

Pre shared key : nsxtVPN!234

Authentication algorithm : [SHA2_256]

Encryption algorithm : [AES_128]

SA life time : 86400

Negotiation mode : Not applicable for ikev2

DH group : [GROUP14]

Prf Algorithm : [SHA2_256]

#

# IPsec_configuration [Phase 2]

# Configure the IPsec SA as outlined below

Transform Protocol : ESP

Authentication algorithm :

Sa life time : 3600

Encryption algorithm : [AES_GCM_128]

Encapsulation mode : TUNNEL_MODE

Enable perfect forward secrecy : true

Perfect forward secrecy DH group: [GROUP14]

#

# IPsec Dead Peer Detection (DPD) settings

DPD enabled : true

DPD probe interval : 60

#

# IPSec VPN Session Configuration

Peer address : 1.1.1.10 # Peer gateway public IP.

Peer id : 1.1.1.10

#

Local address : 200.200.200.1 # Local gateway public IP.

Local id : 200.200.200.1

#

# Policy Rules

#Rule1

Sources: [192.168.19.0/24]

Destinations: [172.16.18.0/24]

“IPSec VPN 会话配置文件属性”表包含在对等 VPN 设备上配置 IPSec VPN 时使用的 Sample_Policy_Based.txt VPN 会话配置文件中的属性。

| 类别 | 属性名称 | 要在对等 VPN 设备上配置的属性的含义和值 | 对等设备可配置性 |

|---|---|---|---|

| ISAKMP 阶段 1 参数 | IKE 版本 | IKE 协议版本 | 强制 |

| 连接启动模式 | 设备是否启动 IKE 连接 | 可选。 如果 NSX IPSec 配置了连接启动模式 =“仅响应”,则为强制。 |

|

| 身份验证方法 | IKE 的身份验证模式 - 预共享密钥或证书 | 强制 | |

| 预共享密钥 | 身份验证模式为 PSK 时共享密钥的值 | 强制 | |

| 身份验证算法 | 用于 IKE 的身份验证算法 | 强制 | |

| 加密算法 | 用于 IKE 的加密算法 | 强制 | |

| SA 生命周期 | IKE 安全关联 (Security Association, SA) 的生命周期(以秒为单位) | 可选 | |

| 协商模式 | IKEv1 协议模式 - 仅支持主模式。与 IKEv2 无关 | 强制 | |

| DH 组 | 用于 IKE SA 协商的 Diffie Hellman 组 | 强制 | |

| Prf 算法 | 用于 IKE SA 协商的伪随机函数 | 强制 | |

| 对等地址 | NSX 端 VPN 端点的 IP 地址 | 强制 | |

| 对等 ID | NSX 端 VPN 端点的标识 | 强制 | |

| 本地地址 | 对等端点端 VPN 端点的地址(在 NSX 端完成的配置中) |

强制 | |

| 本地 ID | 要在对等端点端配置的 VPN 端点的标识 | 强制 | |

| ISAKMP 阶段 2 参数 | 转换协议 | 转换协议 | 转换协议 |

| 身份验证算法 | IPSec 数据包的完整性保护算法 | 强制 | |

| SA 生命周期 | IPSec SA 的生命周期(以秒为单位)。 SA 生存期临近时刷新密钥。 |

可选 | |

| 加密算法 | IPSec 数据包的加密保护 | 强制 | |

| 封装模式 | IPSec 隧道的模式(隧道或传输) | 强制。仅支持隧道模式。 | |

| 启用完美前向保密 | PFS(已启用或非活动) | 强制 | |

| 完美前向保密 DH 组 | 要用于 PFS 的 DH 组 | 强制 | |

| 源 | 适用于基于策略的 VPN。这是对等 VPN 端点后面的一个或多个子网。 |

强制(对于基于策略的 VPN) | |

| 目标 | 适用于基于策略的 VPN。这是 NSX VPN 端点后面的一个或多个子网,流量需要通过 IPSec 进行隧道传输。 |

强制(对于基于策略的 VPN) | |

| 其他参数 | DPD 已启用 | 是否已启用不活动对等检测 | 可选 |

| 执行 DPD 的频率(以秒为单位) | 可选 |