可以使用 ISO、OVA/OVF 或 PXE 启动安装 NSX Edge。无论使用什么安装方法,请确保在安装 NSX Edge 之前准备主机网络。

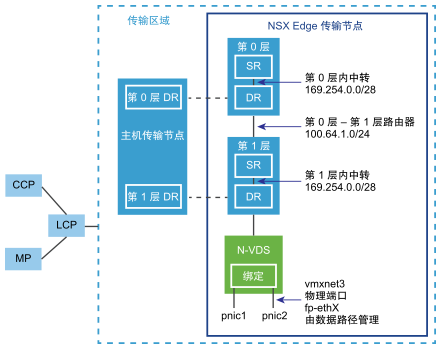

传输区域中的 NSX Edge 的简要视图

NSX 的简要视图显示传输区域中的两个传输节点。一个传输节点是主机。另一个传输节点是 NSX Edge。

在首次部署 NSX Edge 时,您可以将其视为空容器。在创建逻辑路由器后,NSX Edge 才会执行任何操作。NSX Edge 为 Tier-0 和 Tier-1 逻辑路由器提供计算支持。每个逻辑路由器包含一个服务路由器 (SR) 和一个分布式路由器 (DR)。在我们谈到路由器是分布式路由器时,我们是指在属于同一传输区域的所有传输节点上复制该路由器。在该图中,主机传输节点包含在 Tier-0 和 Tier-1 路由器上包含的同一 DR。如果要配置逻辑路由器以执行服务(如 NAT),则需要使用服务路由器。所有 Tier-0 逻辑路由器都具有服务路由器。如果需要,Tier-1 路由器可以根据设计要求使用服务路由器。

默认情况下,SR 和 DR 之间的链路使用 169.254.0.0/28 子网。在部署 Tier-0 或 Tier-1 逻辑路由器时,将自动创建这些路由器内中转链路。您不需要配置或修改链路配置,除非在您的部署中已使用 169.254.0.0/28 子网。在 Tier-1 逻辑路由器上,只有在创建 Tier-1 逻辑路由器时选择了 NSX Edge 集群,才会使用 SR。

为 Tier-0 到 Tier-1 的连接分配的默认地址空间为 100.64.0.0/16。将在 100.64.0.0/16 地址空间中为每个 Tier-0 到 Tier-1 的对等连接提供一个 /31 子网。在创建 Tier-1 路由器并将其连接到 Tier-0 路由器时,将自动创建该链路。您不需要在该链路上配置或修改接口,除非在您的部署中已使用 100.64.0.0/16 子网。

每个 NSX 部署具有一个管理平面集群 (MP) 和一个控制平面集群 (CCP)。MP 和 CCP 将配置推送到每个传输区域的本地控制平面 (LCP)。在主机或 NSX Edge 加入管理平面时,管理平面代理 (MPA) 将与主机或 NSX Edge 建立连接,并且主机或 NSX Edge 变为 NSX Fabric 节点。然后,在将 Fabric 节点添加为传输节点时,将与主机或 NSX Edge 建立 LCP 连接。

最后,该图显示了绑定在一起以提供高可用性的两个物理网卡(pNIC1 和 pNIC2)的示例。数据路径管理物理网卡。它们可以作为到外部网络的 VLAN 上行链路,或者作为到 NSX 管理的内部虚拟机网络的隧道端点链路。

最佳做法是向部署为虚拟机的每个 NSX Edge 至少分配两个物理链路。或者,也可以在相同 pNIC 上叠加使用不同 VLAN ID 的端口组。找到的第一个网络链路用于管理。例如,在 NSX Edge 虚拟机上,找到的第一个链路可能是 vnic1。在裸机安装上,找到的第一个链路可能是 eth0 或 em0。其余链路用于上行链路和隧道。例如,一个链路可能用于 NSX 管理的虚拟机使用的隧道端点。另一个链路可能用于 NSX Edge 到外部 TOR 的上行链路。

您可以通过以管理员身份登录到 CLI 并运行 get interfaces 和 get physical-ports 命令来查看 NSX Edge 的物理链路信息。在该 API 中,您可以使用 GET /api/v1/transport-nodes/{transport-node-id}/node/network/interfaces API 调用。将在下一节中更详细地讨论物理链路。

传输区域和 N-VDS

要了解 NSX Edge 网络,您必须了解有关传输区域和 N-VDS 的内容。传输区域控制 NSX 中的第 2 层网络的范围。N-VDS 是在传输节点上创建的软件交换机。N-VDS 的用途是,将逻辑路由器上行链路和下行链路绑定到物理网卡。对于 NSX Edge 所属的每个传输区域,将在 NSX Edge 上安装单个 N-VDS。

- 用于传输节点之间内部 NSX 隧道的覆盖网络。

- 用于 NSX 外部上行链路的 VLAN。

NSX Edge 可以属于零个或多个 VLAN 传输区域。对于零个 VLAN 传输区域,NSX Edge 可能仍然具有上行链路,因为 NSX Edge 上行链路可以使用为覆盖网络传输区域安装的相同 N-VDS。如果您希望每个 NSX Edge 仅具有一个 N-VDS,则可以这样做。另一个设计方法是,使 NSX Edge 属于多个 VLAN 传输区域,每个上行链路一个传输区域。

最常见的设计方法是三个传输区域:一个覆盖网络传输区域和两个 VLAN 传输区域(用于冗余的上行链路)。

要将同一 VLAN ID 用于覆盖网络流量的传输网络和 VLAN 流量的其他网络(如 VLAN 上行链路),请在两个不同的 N-VDS(一个用于 VLAN,另一个用于覆盖网络)上配置 ID。

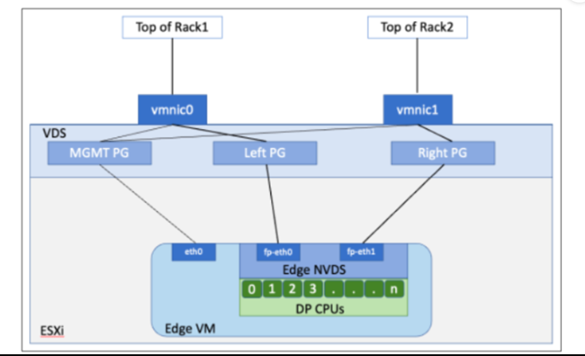

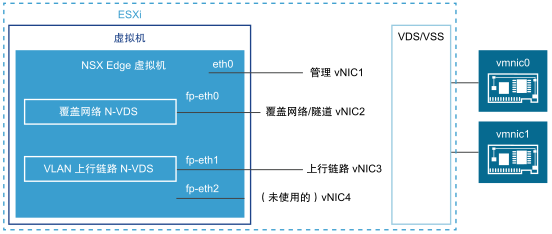

虚拟设备/虚拟机 NSX Edge 网络

在将 NSX Edge 安装为虚拟设备或虚拟机时,将创建名为 fp-ethX 的内部接口,其中 X 为 0、1、2 和 3。将为到架顶式 (Top-Of-Rack, ToR) 交换机的上行链路和 NSX 覆盖网络隧道分配这些接口。

在创建 NSX Edge 传输节点时,您可以选择 fp-ethX 接口,以便与上行链路和覆盖网络隧道相关联。您可以决定如何使用 fp-ethX 接口。

在 vSphere Distributed Switch 或 vSphere 标准交换机上,您必须为 NSX Edge 分配至少两个 vmnic:一个用于 NSX Edge 管理,一个用于上行链路和隧道。

在下面的示例物理拓扑中,fp-eth0 用于 NSX 覆盖网络隧道。fp-eth1 用于 VLAN 上行链路。未使用 fp-eth2 和 fp-eth3。vNIC1 分配给管理网络。

该示例中显示的 NSX Edge 属于两个传输区域(一个是覆盖网络,另一个是 VLAN),因此,具有两个 N-VDS(一个用于隧道,另一个用于上行链路流量)。

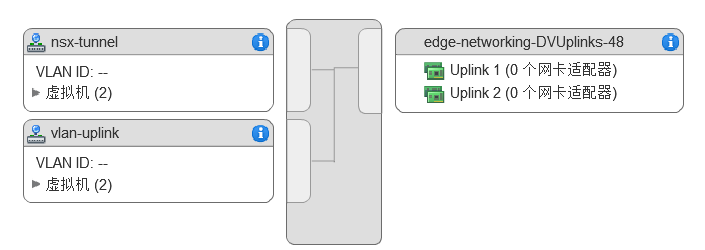

该屏幕截图显示虚拟机端口组 nsx-tunnel 和 vlan-uplink。

--net:"Network 0-Mgmt" --net:"Network 1-nsx-tunnel" --net:"Network 2=vlan-uplink"

此处显示的示例使用虚拟机端口组名称 Mgmt、nsx-tunnel 和 vlan-uplink。您的虚拟机端口组可以使用任意名称。

为 NSX Edge 配置的隧道和上行链路虚拟机端口组不需要与 VMkernel 端口或给定的 IP 地址相关联。这是因为,它们仅在第 2 层中使用。如果您的部署使用 DHCP 为管理接口提供地址,请确保仅将一个网卡分配给管理网络。

请注意,VLAN 和隧道端口组配置为中继端口。这是必需的。例如,在标准 vSwitch 上,您可以按以下方式配置中继端口:。。

如果使用基于设备或虚拟机 NSX Edge,您可以使用标准 vSwitch 或 vSphere Distributed Switch。

可以将 NSX Edge 虚拟机安装在 NSX 已就绪的主机上并将其配置为传输节点。有两种部署类型:

- 使用其中的 VSS/VDS 占用主机上单独 pNIC 的 VSS/VDS 端口组可以部署 NSX Edge 虚拟机。主机传输节点占用在主机上安装的 N-VDS 的单独 pNIC。主机传输节点的 N-VDS 与 VSS 或 VDS(它们占用单独的 pNIC)共存。主机 TEP(隧道端点)和 NSX Edge TEP 可以在相同或不同的子网中。

- 在主机传输节点的 N-VDS 上使用支持 VLAN 的逻辑交换机可以部署 NSX Edge 虚拟机。主机 TEP 和 NSX Edge TEP 可以位于同一 VLAN 或子网中。

或者,也可以在单个主机上安装多个 NSX Edge 设备/虚拟机,所有安装的 NSX Edge 可以使用相同的管理、VLAN 和隧道端点端口组。

在连接了底层物理链路并配置了虚拟机端口组的情况下,您可以安装 NSX Edge。

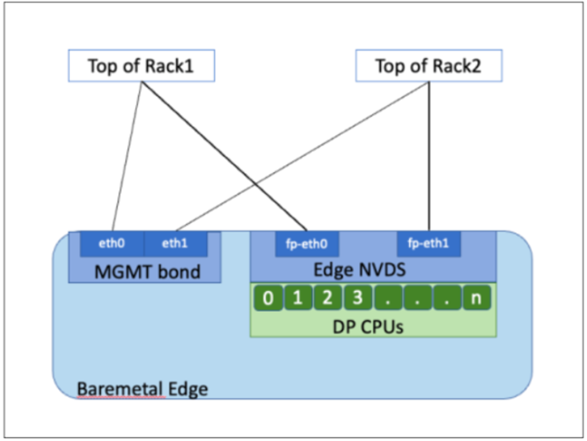

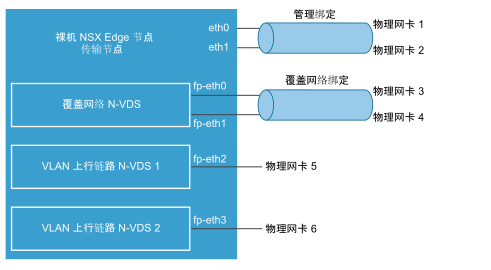

裸机 NSX Edge 网络

裸机 NSX Edge 包含名为 fp-ethX 的内部接口,其中 X 最多为 16 个接口。创建的 fp-ethX 接口数取决于裸机 NSX Edge 具有多少个物理网卡。最多可以为到架顶式 (ToR) 交换机和 NSX 覆盖网络隧道的上行链路分配其中的 4 个接口。

在创建 NSX Edge 传输节点时,您可以选择 fp-ethX 接口,以便与上行链路和覆盖网络隧道相关联。

您可以决定如何使用 fp-ethX 接口。在下面的示例物理拓扑中,fp-eth0 和 fp-eth1 绑定在一起并用于 NSX 覆盖网络隧道。fp-eth2 和 fp-eth3 用作到 TOR 的冗余 VLAN 上行链路。

NSX Edge 上行链路冗余

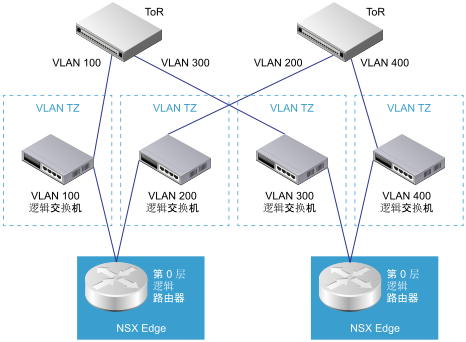

NSX Edge 上行链路冗余允许在 NSX Edge 到外部 TOR 的网络连接上使用两个 VLAN 等价多路径 (Equal-Cost MultiPath, ECMP) 上行链路。

在具有两个 ECMP VLAN 上行链路时,您还必须使用两个 TOR 交换机以实现高可用性和全网格连接。每个 VLAN 逻辑交换机具有一个关联的 VLAN ID。

在将 NSX Edge 添加到 VLAN 传输区域时,将安装新的 N-VDS。例如,如果将 NSX Edge 节点添加到四个 VLAN 传输区域(如图中所示),则会在 NSX Edge 上安装四个 N-VDS。

- 在运行低于 6.6 版本的 vDS 交换机上,为连接到 NSX Edge 虚拟机虚拟网卡以提供 VLAN 连接的端口启用混杂模式。需要使用这些设置来支持 VLAN 网络的桥接或 L2VPN 和 DHCP 功能。

- 在运行 6.6 或更高版本的 vDS 交换机上,启用 MAC 学习并禁用混杂模式。这些设置可确保能够在目标 MAC 地址与虚拟网卡有效 MAC 地址不匹配的目标中接收数据包。这些设置还将确保 NSX 分段上的目标可以接收到数据包。需要使用这些设置来支持 VLAN 网络的桥接或 L2VPN 和 DHCP 功能。

- 在 vDS 交换机上启用伪信号。通过伪信号,在源 MAC 地址与虚拟网卡有效 MAC 地址不匹配的情况下,仍能发送数据包。需要使用这些设置来支持 VLAN 网络的桥接或 L2VPN 和 DHCP 功能。