您可以通过配置阈值和速率筛选器来管理为系统特征码生成 NSX IDS/IPS 事件的速率。

如果未设置阈值参数,则每当恶意流量与规则匹配时,对应的特征码都会根据为该规则定义的操作来生成 IPS 事件。通过为特征码配置阈值,您可以控制特征码生成 IPS 事件的频率。此外,您还可以动态调整规则的操作,以便在满足特定条件时更改响应,从而帮助实时保护工作负载免受恶意流量的攻击。

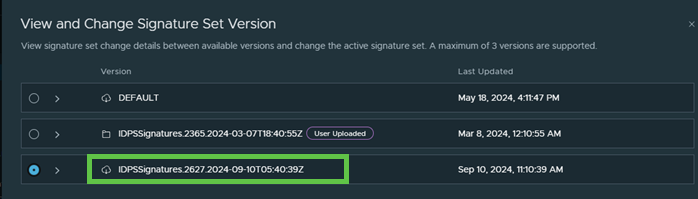

从 NSX 4.2.1 开始,您可以在运行 IDPS 包版本 2406 或更高版本的系统特征码中配置阈值。

只有升级后下载的包版本 2406 或更高版本才支持此功能。此外,自定义特征码不支持阈值。如果是新安装 NSX 4.2.1,则默认特征码包支持阈值。如果是升级到 NSX 4.2.1,则默认特征码包不支持阈值。

在为特征码配置阈值和速率筛选器之前,请确保您了解在为特征码设置阈值时涉及的参数。

阈值:为规则定义在触发警示之前需达到的最小阈值。例如,将阈值计数设置为 10,即表示 IDS/IPS 只有在规则匹配 10 次后才会生成警示。例如,如果阈值设置为 10,则仅当系统在一分钟时间段内收到来自同一服务器的 10 封或更多入站电子邮件时,才会生成警示。

alert tcp !$HOME_NET any -> $HOME_NET 25 (msg:"ET POLICY Inbound Frequent Emails - Possible Spambot Inbound"; \ flow:established; content:"mail from|3a|"; nocase; \ threshold: type threshold, track by_src, count 10, seconds 60; \ reference:url,doc.emergingthreats.net/2002087; classtype:misc-activity; sid:2002087; rev:10;)

限制:使用此选项可防止发生警示泛洪。如果限制设置为 N,则系统在指定的时间范围内生成的警示数不超过 N 个。例如,如果限制设置为 1,则在检测到 MSIE 6.0 的三分钟时间段内,系统最多为每个主机生成一个警示。

alert http $HOME_NET any -> any $HTTP_PORTS (msg:"ET USER_AGENTS Internet Explorer 6 in use - Significant Security Risk"; \ flow:to_server,established; content:"|0d 0a|User-Agent|3a| Mozilla/4.0 (compatible|3b| MSIE 6.0|3b|"; \ threshold: type limit, track by_src, seconds 180, count 1; \ reference:url,doc.emergingthreats.net/2010706; classtype:policy-violation; sid:2010706; rev:7;)

两者:此类型是“阈值”和“限制”类型的组合。它同时应用阈值和限制。例如,如果在 360 秒内触发了特征码五次,则最多会生成一个警示。

alert tcp $HOME_NET 5060 -> $EXTERNAL_NET any (msg:"ET VOIP Multiple Unauthorized SIP Responses TCP"; \ flow:established,from_server; content:"SIP/2.0 401 Unauthorized"; depth:24; \ threshold: type both, track by_src, count 5, seconds 360; \ reference:url,doc.emergingthreats.net/2003194; classtype:attempted-dos; sid:2003194; rev:6;)

例如,在以下代码中,您想要限制与 SSH 服务器建立的入站连接数。规则 888 会针对定向到 SSH 端口的 SYN 数据包生成一个警示。如果 IP 地址在 60 秒内触发此规则 10 次或更多次,则速率筛选器会针对未来的匹配流量将操作切换为“丢弃”。速率筛选器将在 5 分钟后过期。

rate_filter gen_id 1, sig_id 888, track by_src, count 10, seconds 60, \ new_action drop, timeout 300

前提条件

所选的 IDPS 包版本必须为 v2406 或更高版本

过程

- 从 NSX Manager,转到(在“策略管理”部分下)。

- 在 IDS/IPS 和 Malware Prevention 页面上,转到特征码管理选项卡,然后选择系统特征码。

- 选择一个规则,单击三个点,然后选择编辑操作阈值。

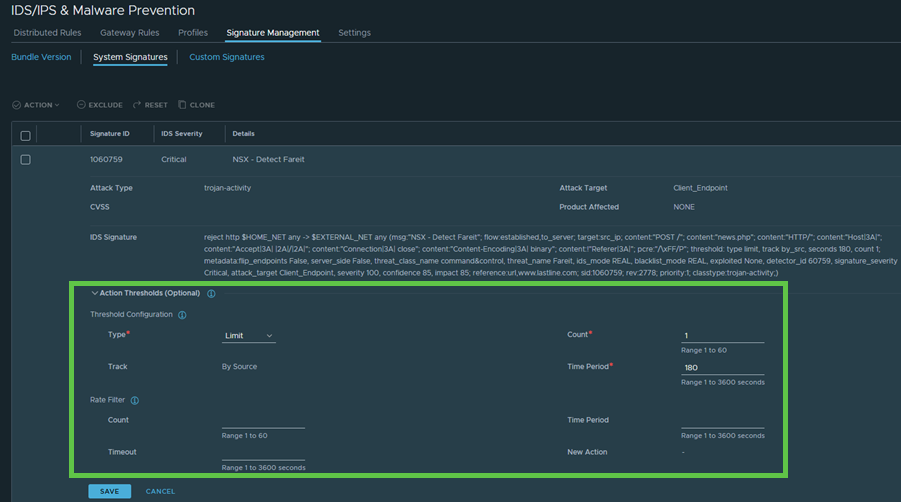

- 展开操作阈值部分。

- 在“阈值配置”中,设置以下字段:

- 类型:您可以选择“限制”、“阈值”或“两者”。默认情况下,每个特征码的“限制”选项均设置为“阈值”类型。

- 计数:配置用于在 IDPS 中触发事件的阈值所需的规则匹配次数。可用范围为 1 到 60。

- 跟踪:默认情况下,IPS 会监控并跟踪来自源的 IP 地址。

- 时间段:指定规则必须在多长时间内达到所定义的计数。可用范围为 1 到 3600 秒。

- 在“速率筛选器”部分中,设置以下字段:

- 计数:配置触发速率筛选器所需的规则匹配次数;超过该数量后,将对流量应用新操作。可用范围为 1 到 60。

- 时间段:此参数定义必须在多长时间内达到该计数。可用范围为 1 到 3600 秒。

- 超时:此参数定义速率筛选器保持活动状态的持续时间。范围为 1 到 3600 秒。

- 新操作:默认情况下,新操作配置为丢弃。

- 单击保存。

- 单击发布。

- 查看特征码元数据以了解新的阈值配置。