从 NSX 4.2 开始,所有 NSX 组件都使用 OpenSSL 3.0 进行通信。无法将配置了不受支持版本的密码套件或证书的 NSX-V 组件迁移到 NSX。

不支持的证书:

- 密钥大小为 1024 的证书

- SHA1、MD5

不支持的密码套件:

- 3DES

- ECDH

不支持的协议:

- SSL 3.0

- TLS 1.0

- TLS 1.1

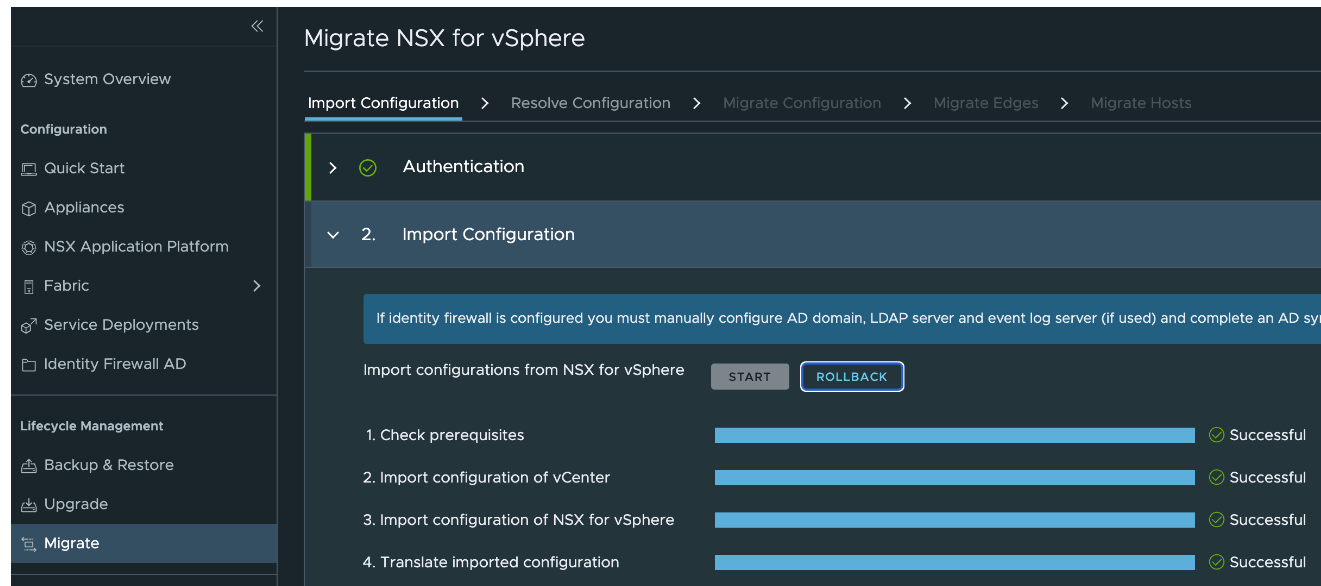

在 NSX-V 中,创建负载均衡器包括配置应用程序配置文件。如果应用程序配置文件类型为“HTTPS 卸载”或“HTTPS 端到端”,还需要配置密码套件和证书。如果 NSX 不支持该密码套件或证书,则在迁移期间,系统将提示您执行以下操作:

- 接受

将跳过不受支持的密码套件和证书配置,并且不会进行迁移。将继续迁移。

- 取消

将取消迁移。您可以执行回滚,解决问题并重新启动迁移。

如何修复 NSX-V 中不支持的密码套件

以下步骤介绍了如何修复密码套件不受支持的问题。

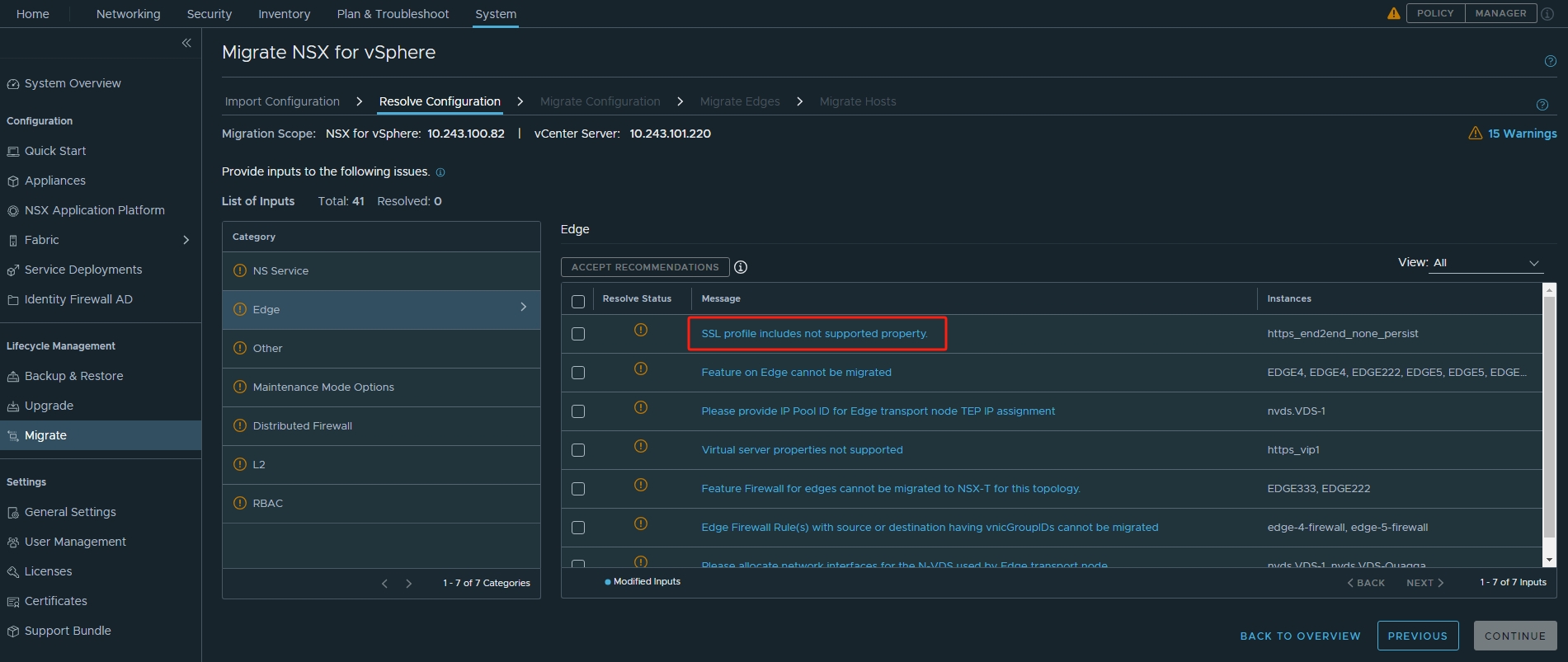

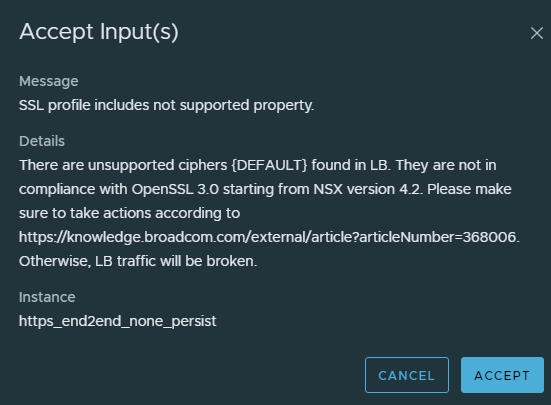

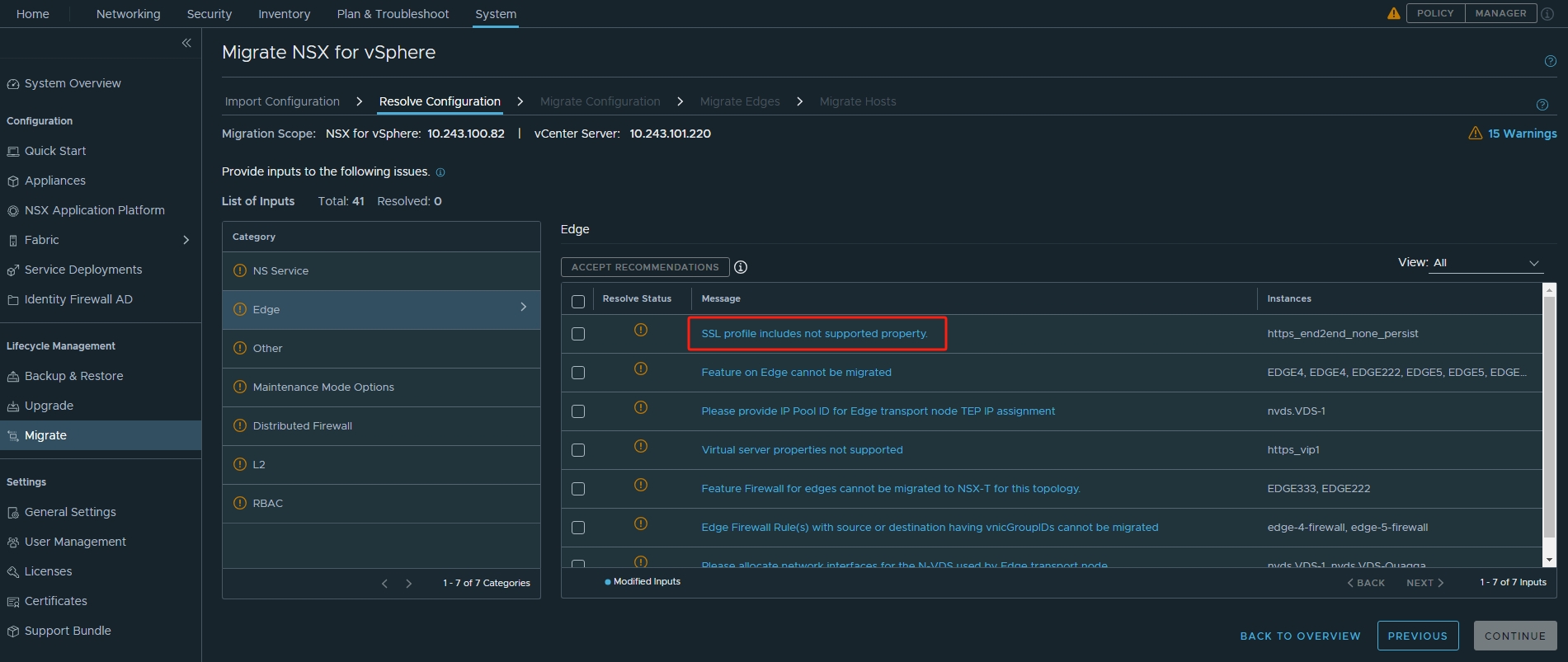

- 在迁移过程中,如果为 NSX-V 中的应用程序配置文件配置了不受支持的密码套件,则会显示一条消息,指示存在此问题。例如,

“Instances”列显示导致问题的应用程序配置文件为 https_end2end_none_persist。单击该消息将显示存在不受支持的密码。例如,

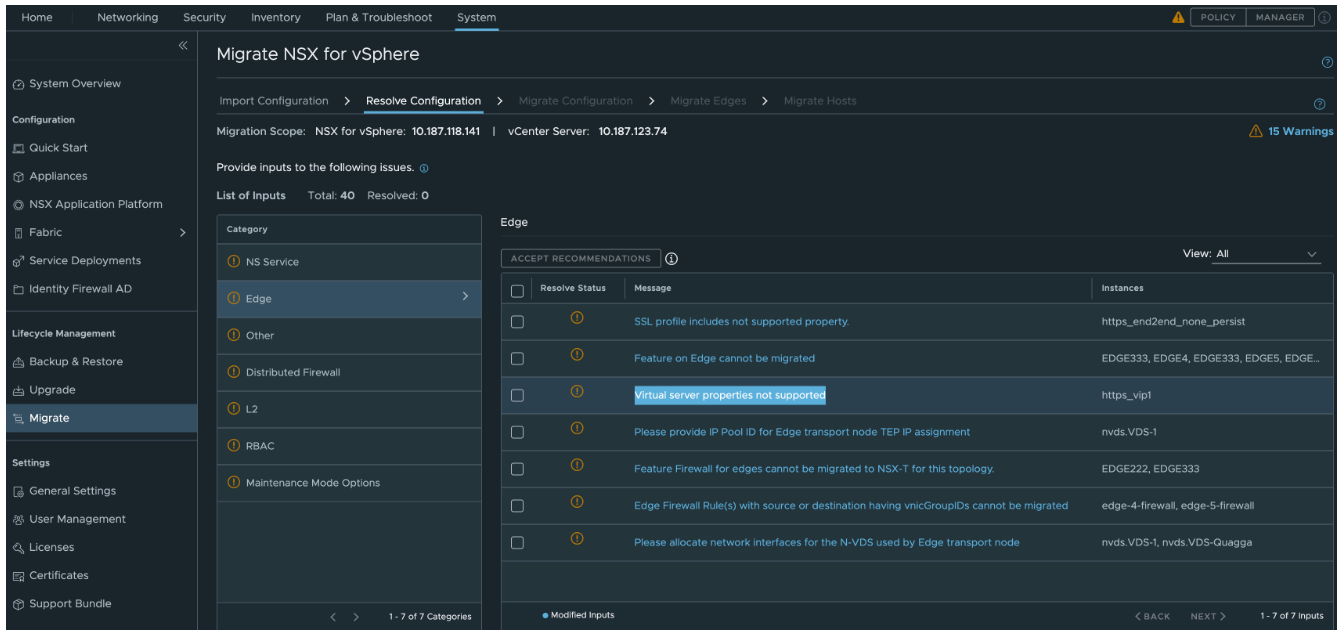

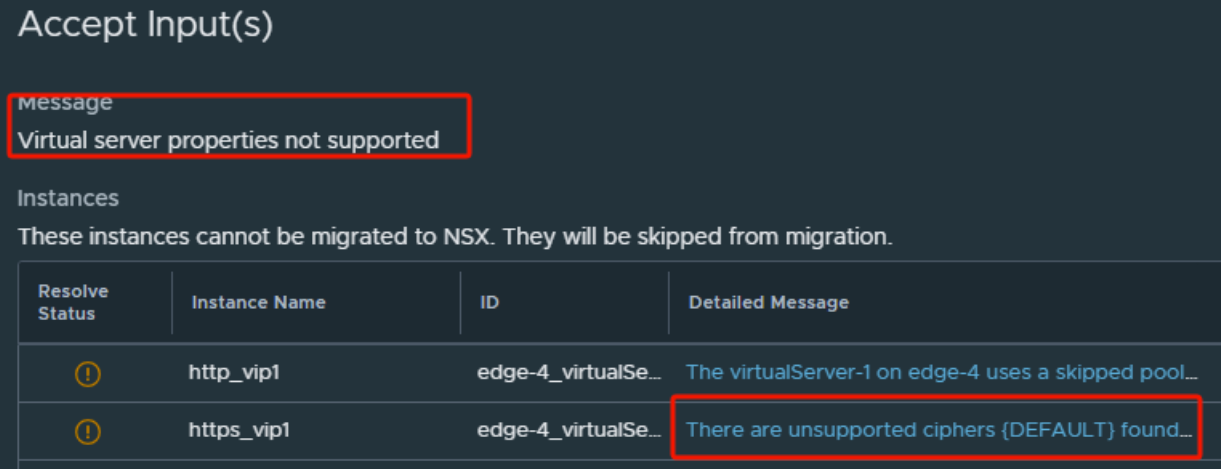

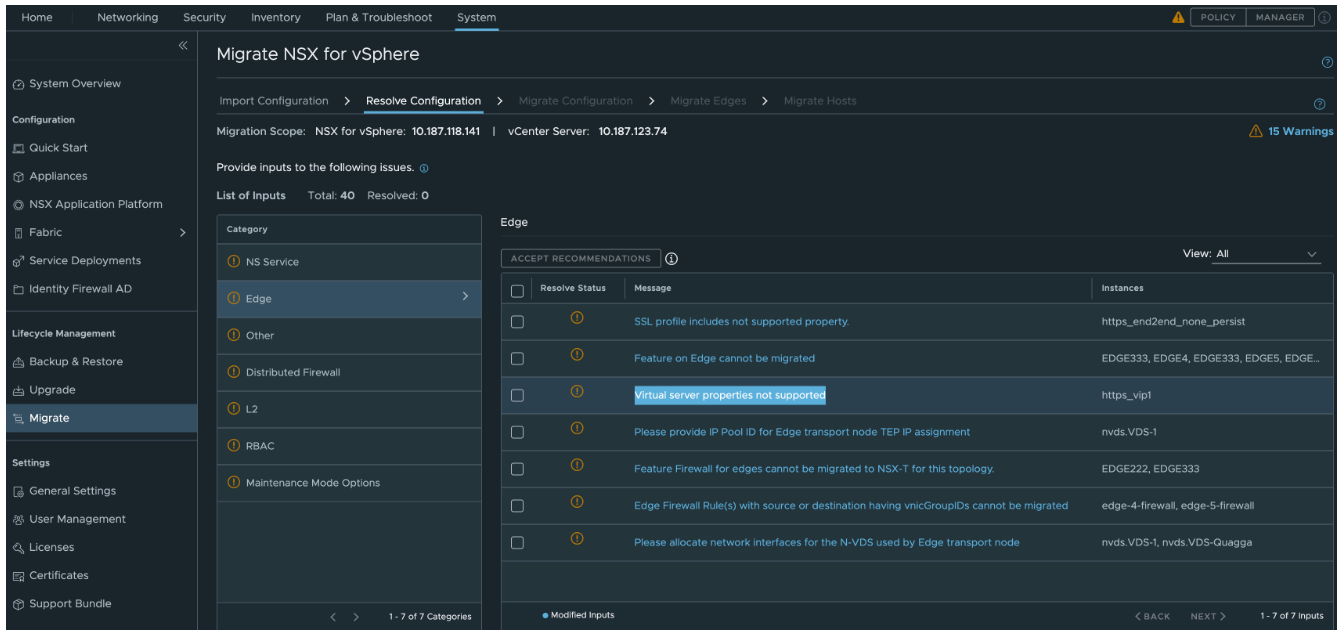

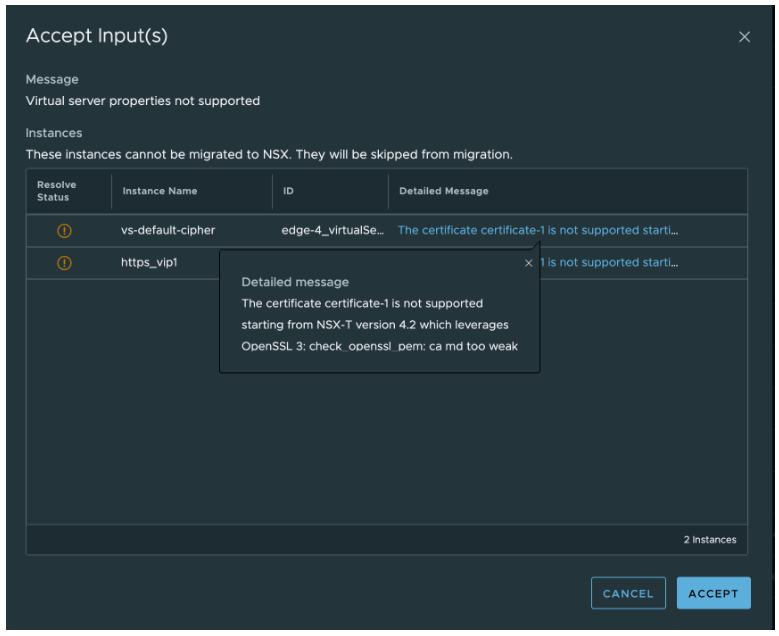

还可能会显示一条消息,指出虚拟服务器的属性不受支持。例如,

单击该消息会显示虚拟服务器 https_vip1 具有不受支持的密码。例如,

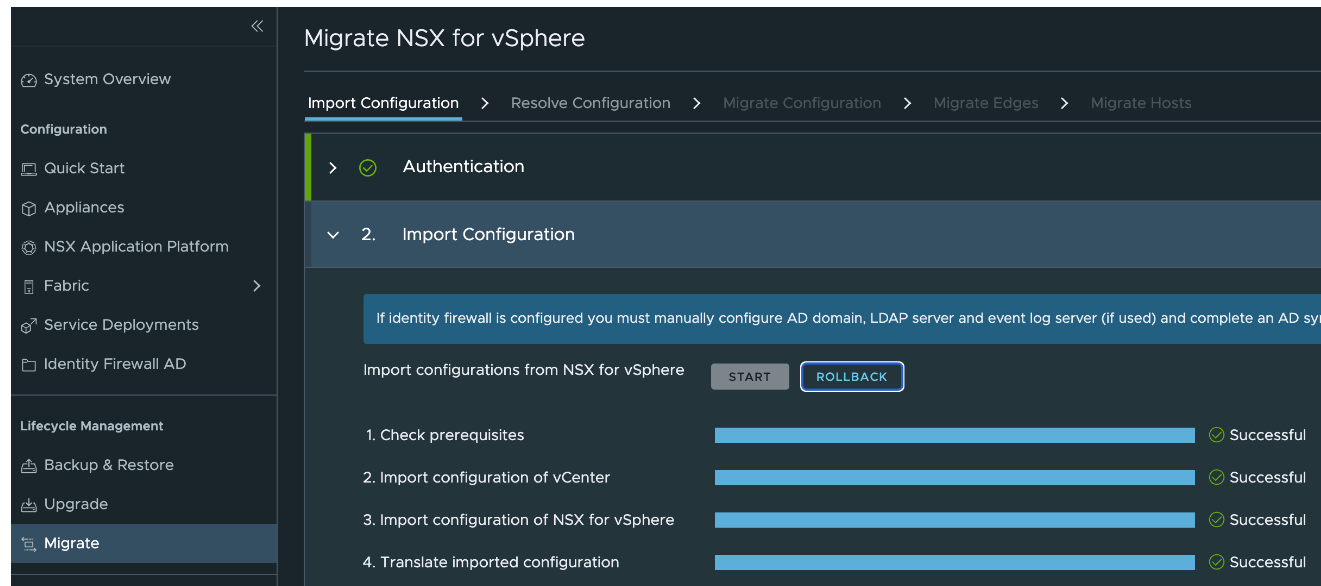

- 要解决此问题,请单击接受输入对话框中的取消。然后单击回滚。

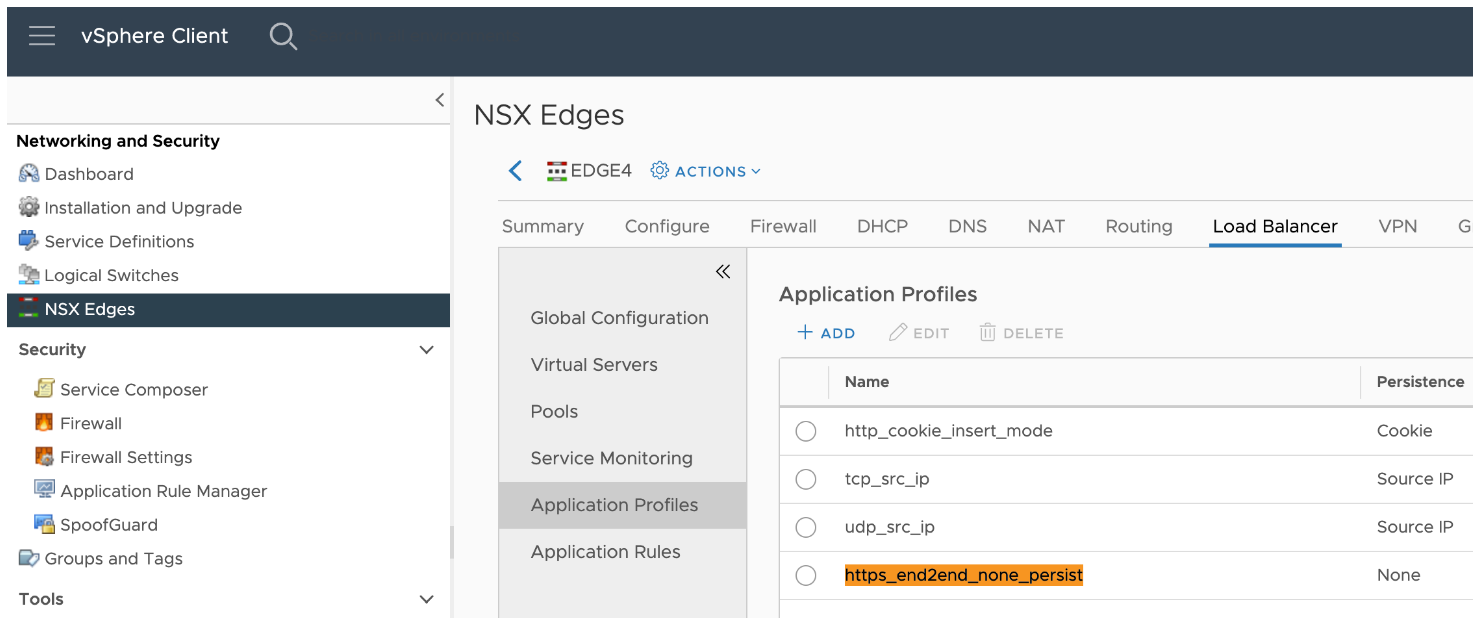

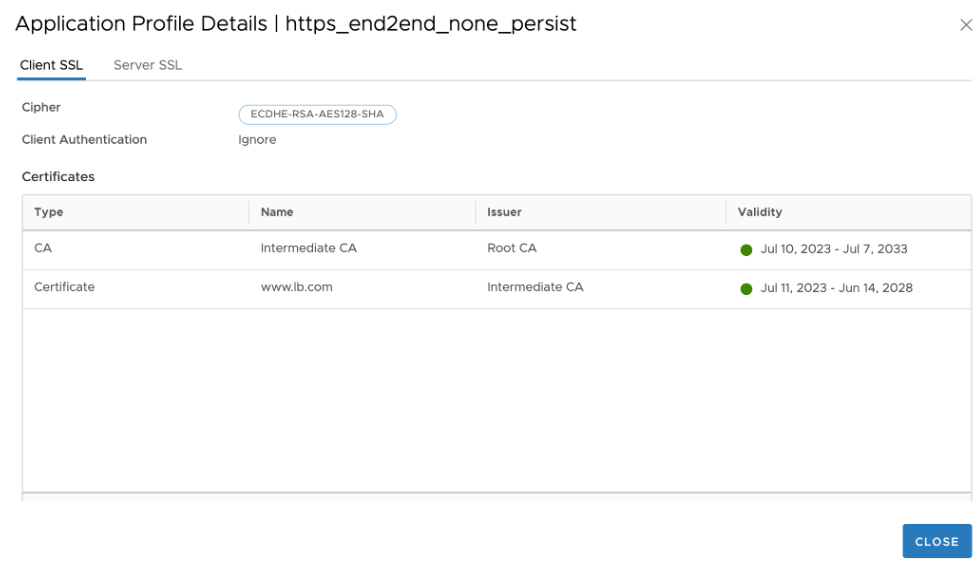

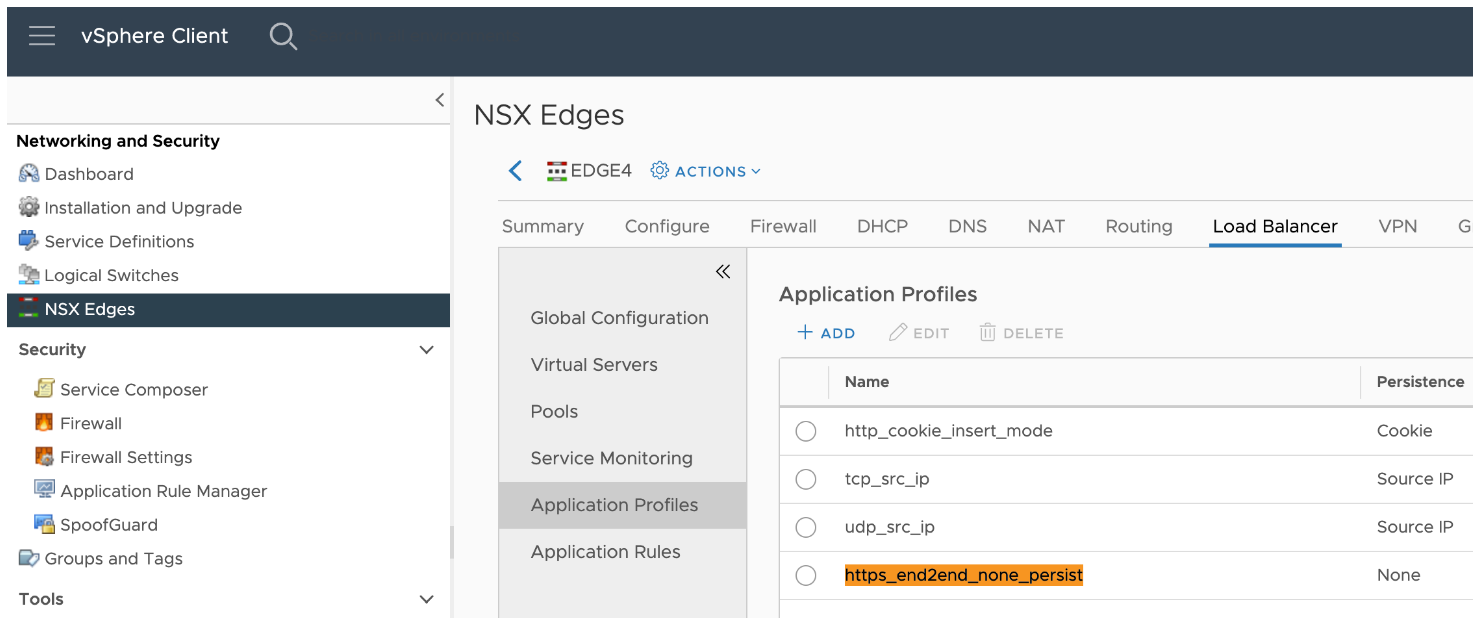

- 转到 NSX-V 环境的 vCenter,然后找到应用程序配置文件 https_end2end_none_persist。例如,

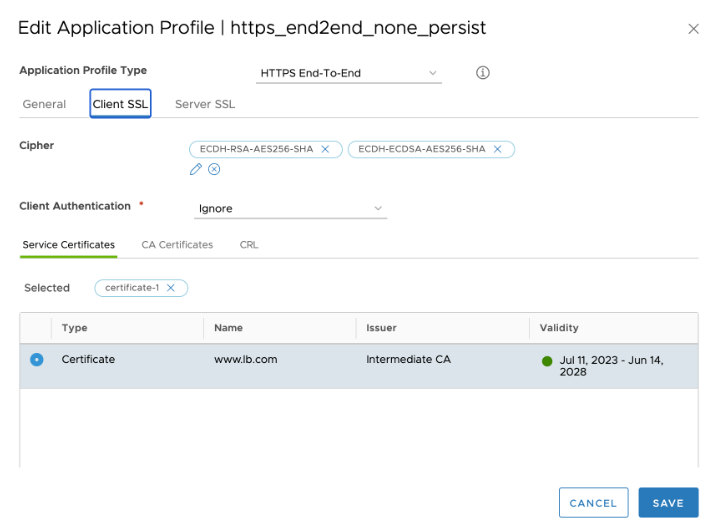

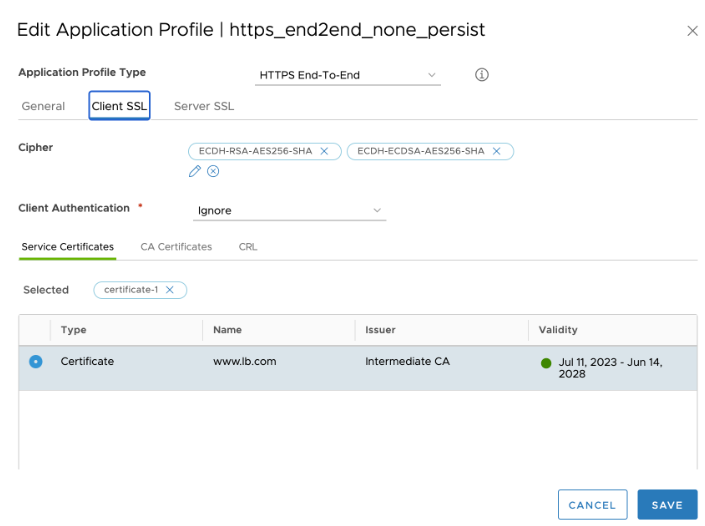

- 编辑应用程序配置文件 https_end2end_none_persist。查看客户端 SSL 配置。密码套件不受支持。

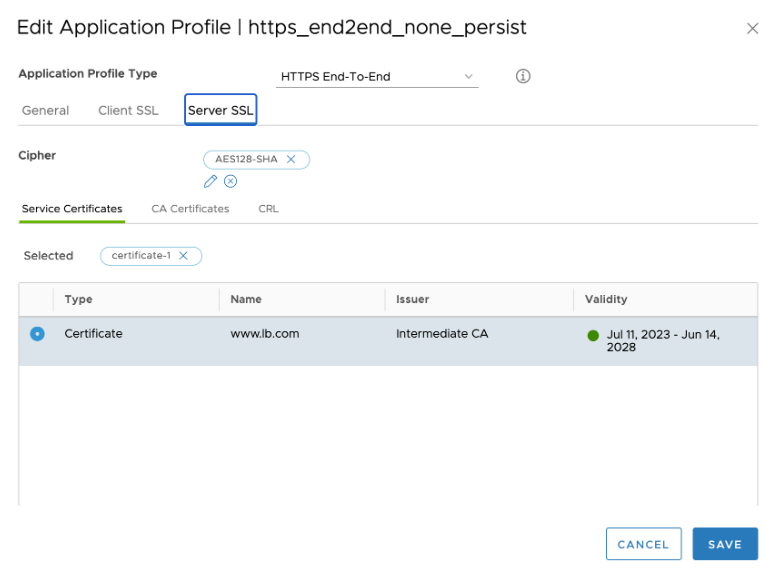

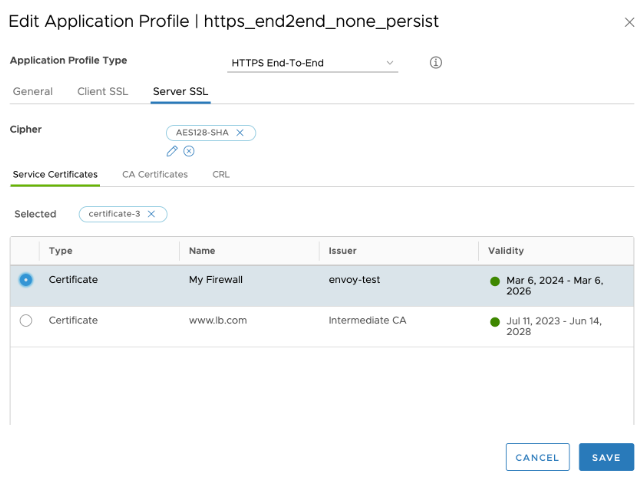

另外,还请检查服务器 SSL 配置。在此示例中,支持密码套件。

- 假定要将受支持的密码 ECDHE-RSA-AES128-SHA 添加到客户端 SSL 配置文件,请在负载均衡器客户机上运行以下命令:

#Find all supported ciphers openssl ciphers -v #Start SSL connection with specified cipher and SSL protocol openssl s_client -connect <virtual-ip>:<port> -cipher ECDHE-RSA-AES128-SHA

- 编辑客户端 SSL 配置,并将密码套件设置为 ECDHE-RSA-AES128-SHA。此更改还将修复虚拟服务器问题,因为虚拟服务器 https_vip1 使用应用程序配置文件 https_end2end_none_persist。执行此更改后,如果没有不受支持的证书问题,可以重新启动迁移。如果证书存在问题,请参见下一节。

如何修复 NSX-V 中不支持的证书

以下步骤介绍了如何修复证书不受支持的问题。

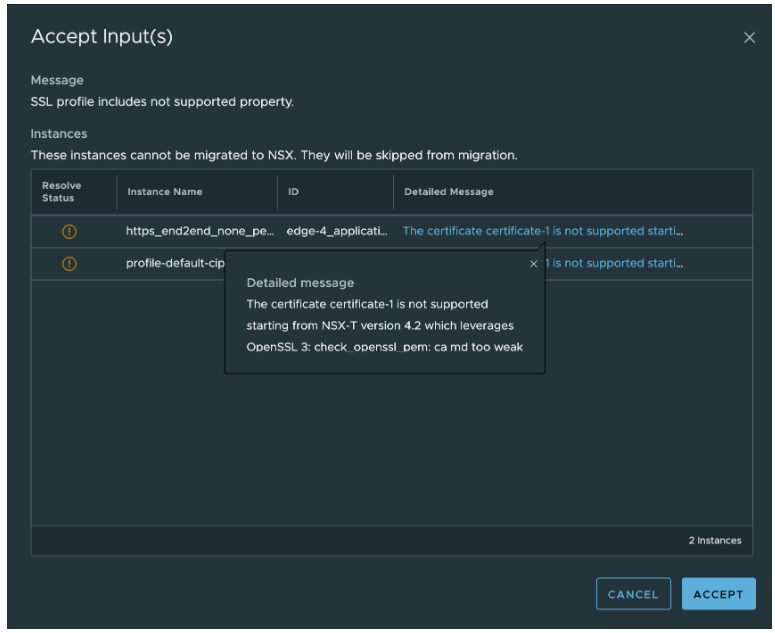

- 在迁移过程中,如果为 NSX-V 中的应用程序配置文件配置了不受支持的证书,则会显示一条消息,指示存在此问题。例如,

“Instances”列显示导致问题的应用程序配置文件为 https_end2end_none_persist。单击该消息将显示 certificate-1 不受支持。例如,

还可能会显示一条消息,指出虚拟服务器的属性不受支持。例如,

单击该消息将显示虚拟服务器 certificate-1 不受支持。例如,

- 要解决此问题,请单击接受输入对话框中的取消。然后单击回滚。

- 转到 NSX-V 环境的 vCenter,然后找到应用程序配置文件 https_end2end_none_persist。例如,

- 编辑应用程序配置文件 https_end2end_none_persist。查看客户端 SSL 配置。它显示已选择 certificate-1。单击取消。

另外,还请检查服务器 SSL 配置。它显示已选择 certificate-1。单击取消。

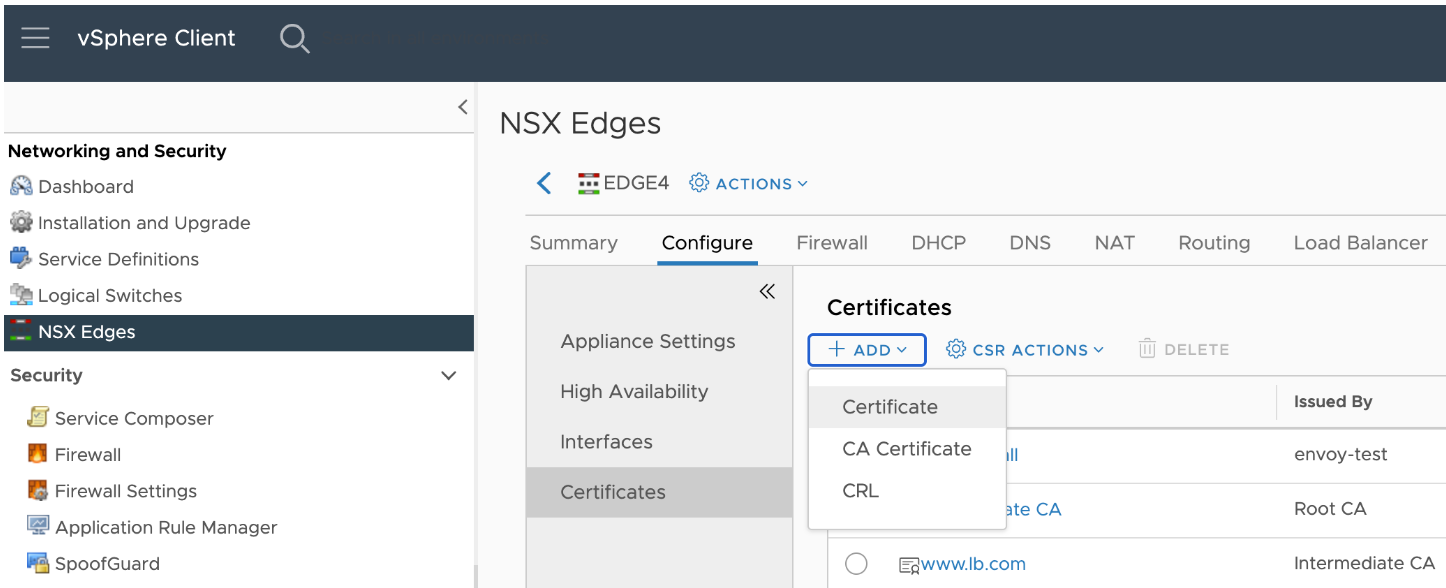

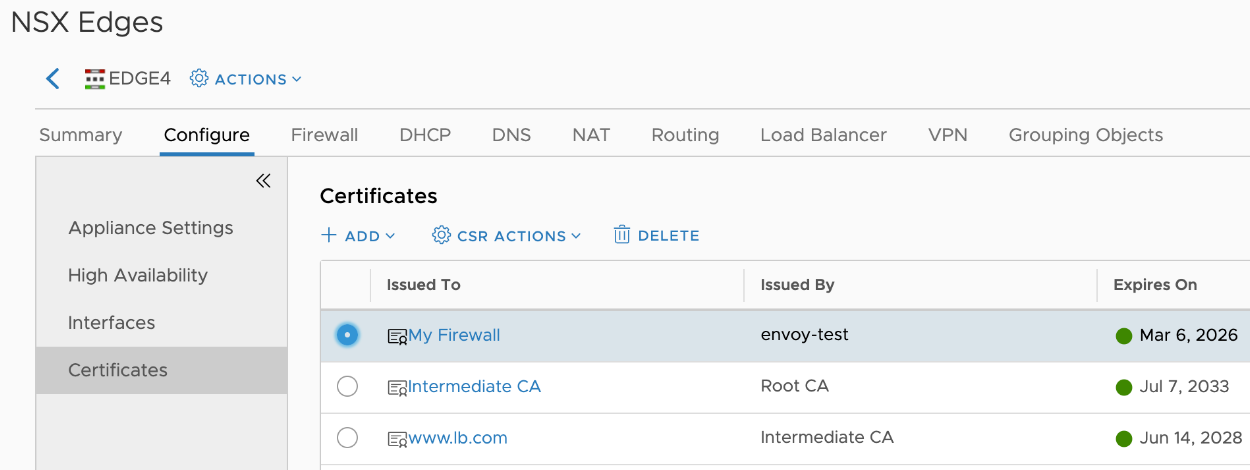

- 转到配置选项卡。单击证书,然后单击。在以下示例中,新证书为 My Firewall。

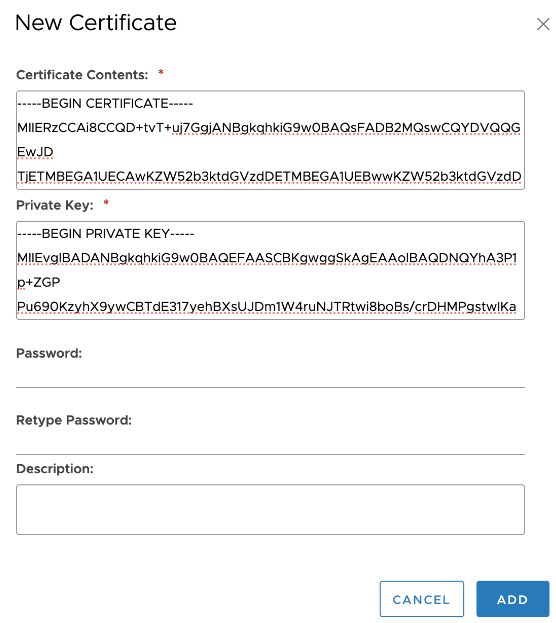

指定新证书:

添加新证书:

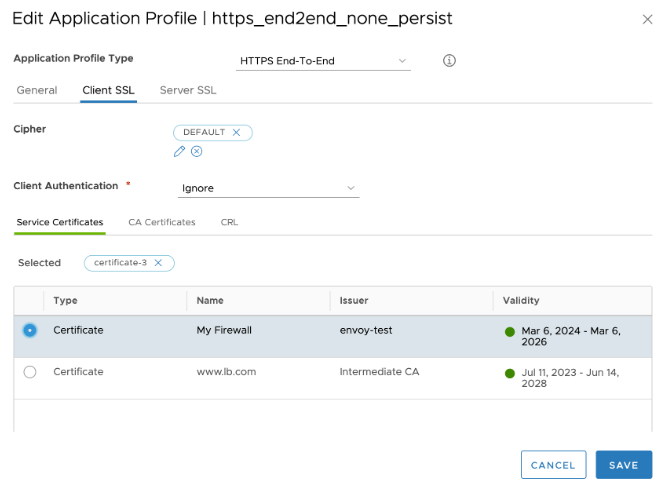

- 更新应用程序配置文件 https_end2end_none_persist 以使用新证书。为客户端 SSL 执行此操作。

还要对服务器 SSL 执行此操作:

虚拟服务器使用应用程序配置文件 https_end2end_none_persist。修复应用程序配置文件后,虚拟服务器问题也将得到修复。

- 如果负载均衡器客户端启用了服务器证书验证,请检查负载均衡器客户端,以确保它包含正确的 CA 证书以验证此新证书。如果负载均衡器池成员启用了客户端证书验证,请检查负载均衡器池成员,以确保它包含正确的 CA 证书以验证新证书。