防火墙规则表实施了 NSX 安全性策略,您可以使用 NSX Manager GUI 或 REST API 框架来创建该策略。

以下是了解并准备定义安全策略的简要步骤。

- VM Inventory Collection:您可以确定和组织 NSX 传输节点上所有托管虚拟化工作负载的列表。该清单由 NSX Manager 动态收集并保存为节点 - 作为 NSX 传输节点添加的 ESXi 或 KVM。您可以通过导航到菜单来查看清单列表。

- Tag:NSX 允许标记虚拟机、分段和分段端口。要标记其中的每个对象,请转到相关对象页面或转到。对象可以有一个或多个标记。例如,虚拟机可以具有 Tag = PROD、Tag = HR-APP 或 Tag = WEB-Tier。

- Group Workloads:您可以根据虚拟机名称、标记、分段、分段端口、IP 或其他属性,将 NSX 逻辑分组构造与动态或静态成员资格条件结合使用。

- Define Security Policy:您可以使用中提供的分布式防火墙规则表来定义安全策略。您可以根据预定义的类别(如以太网、紧急、基础架构、环境和应用程序)来组织策略。

有关详细信息,请参见NSX 管理指南。

添加标记

可以选择清单中可用的现有标记,也可以创建新标记以添加到对象。

过程

添加组

组包括以静态和动态方式添加的不同对象,可用作防火墙规则的源和目标。

过程

分布式防火墙策略

分布式防火墙附带有防火墙规则的预定义类别。您可以使用类别来组织安全策略。

类别将按照从左到右(即:以太网 > 紧急 > 基础架构 > 环境 > 应用程序)的顺序进行评估,而类别中的分布式防火墙规则将按照从上到下的顺序进行评估。

| 以太网 建议在此类别中包含第 2 层规则。 |

紧急 建议在此类别中包含隔离和允许规则。 |

基础架构 建议在此类别中包含定义共享服务访问权限的规则。例如:

|

环境 建议在此类别中包含区域之间的规则。例如:

|

应用程序 建议包含以下两者之间的规则:

|

添加分布式防火墙策略

分布式防火墙会监控虚拟机上的所有东西向流量。

过程

添加分布式 IDS/IPS 策略

IDS/IPS 规则的创建方式与分布式防火墙 (DFW) 规则相同。首先,创建一个 IDS 策略,然后为此策略创建规则。

过程

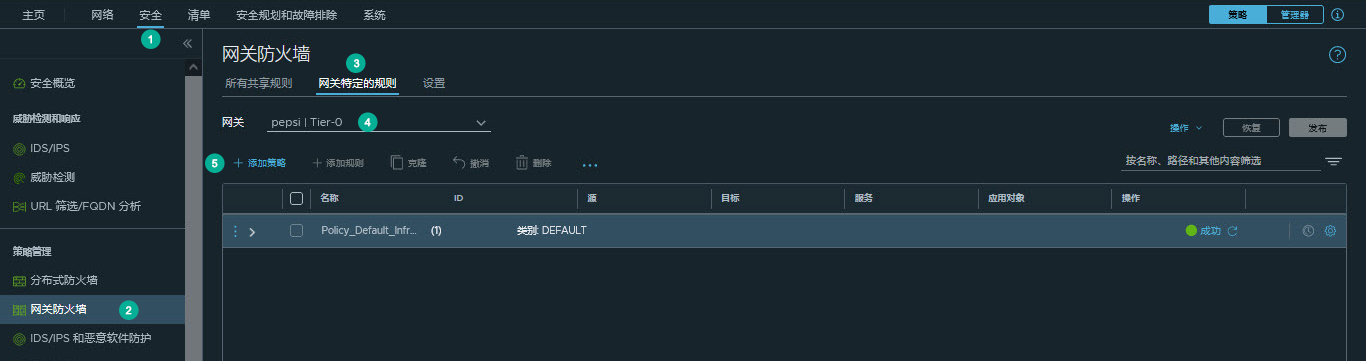

网关防火墙策略

可以通过将相关规则添加到属于预定义类别的防火墙策略区域下来配置网关防火墙。

,然后单击

,然后单击