要在 Microsoft Azure Active Directory (AzureAD) 中针对单点登录 (SSO) 配置基于 OpenID Connect (OIDC) 的应用程序,请执行以下过程中的步骤。

前提条件

确保您拥有可以登录的 AzureAD 帐户。

过程

- 以管理员用户身份登录 Microsoft Azure 帐户。

将显示 Microsoft Azure 主屏幕。

- 要创建新应用程序,请执行以下操作:

- 搜索并选择 Azure Active Directory 服务。

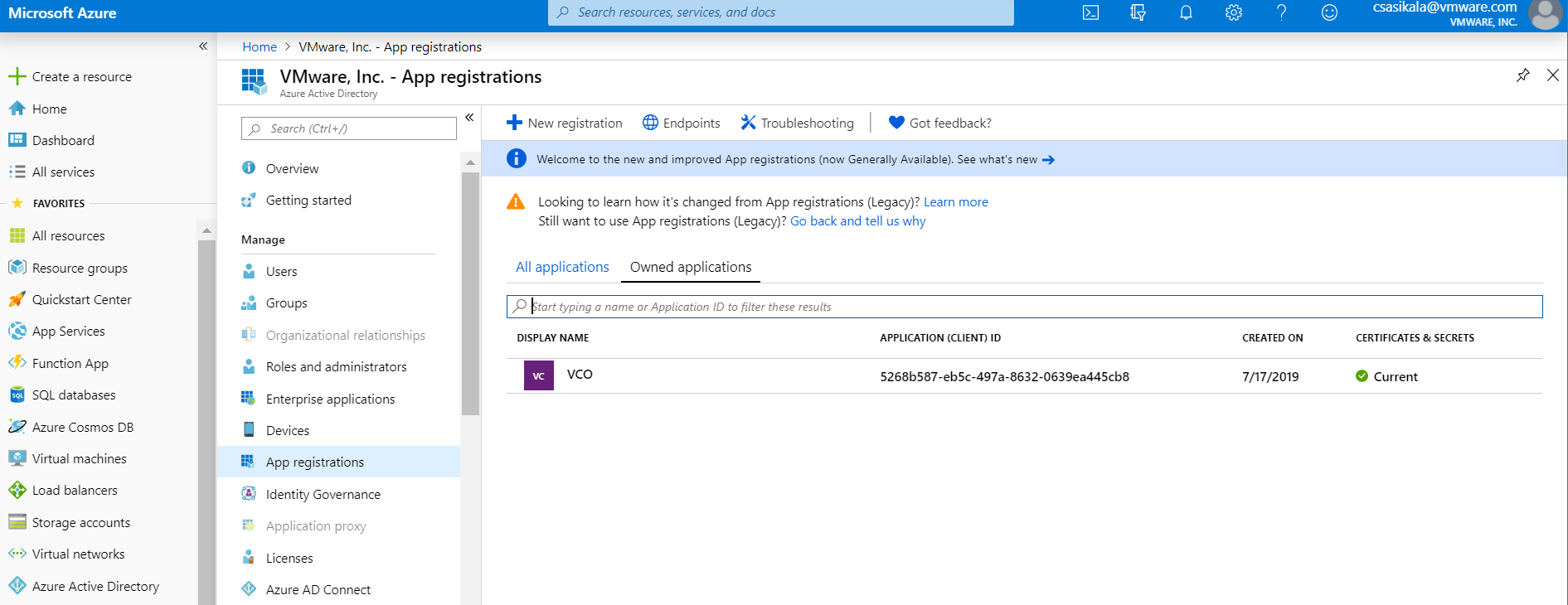

- 转到应用程序注册 > 新建注册。

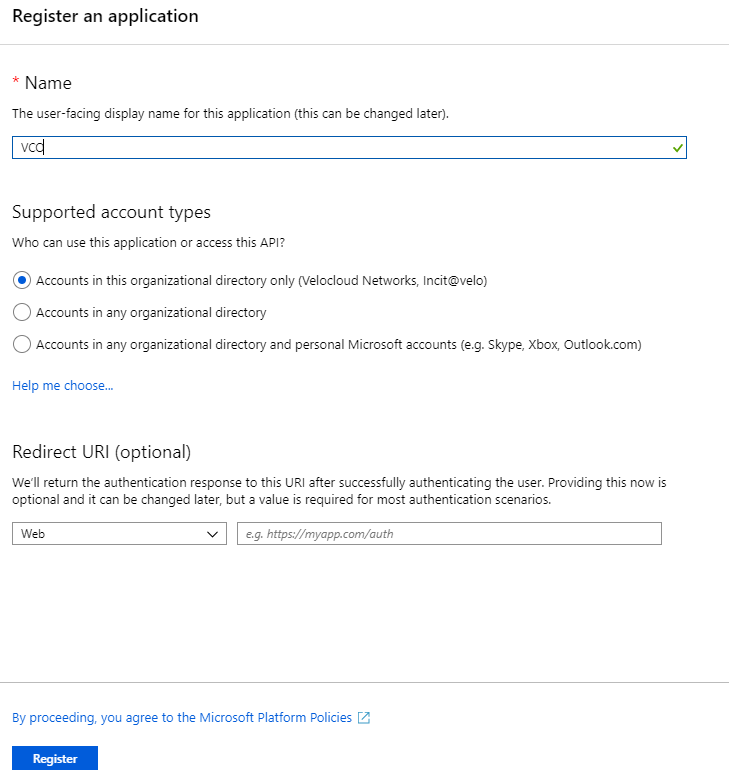

此时将显示 注册应用程序屏幕。

- 在名称字段中,输入 SASE Orchestrator 应用程序的名称。

- 在重定向 URL 字段中,输入 SASE Orchestrator 应用程序用作回调端点的重定向 URL。

在 SASE Orchestrator 应用程序中的 配置身份验证 (Configure Authentication) 屏幕底部,您可以找到该重定向 URL 链接。理想情况下, SASE Orchestrator 重定向 URL 采用以下格式:https://<Orchestrator URL>/login/ssologin/openidCallback。

- 单击注册。

将注册 SASE Orchestrator 应用程序,并在 所有应用程序 (All applications) 和 拥有的应用程序 (Owned applications) 选项卡中显示该应用程序。请务必记下客户端 ID/应用程序 ID 以在 SASE Orchestrator 中配置 SSO 期间使用。

- 单击端点 (Endpoints),并复制已知 OIDC 配置 URL 以在 SASE Orchestrator 中配置 SSO 期间使用。

- 要为 SASE Orchestrator 应用程序创建客户端密钥,请在拥有的应用程序 (Owned applications) 选项卡上单击 SASE Orchestrator 应用程序。

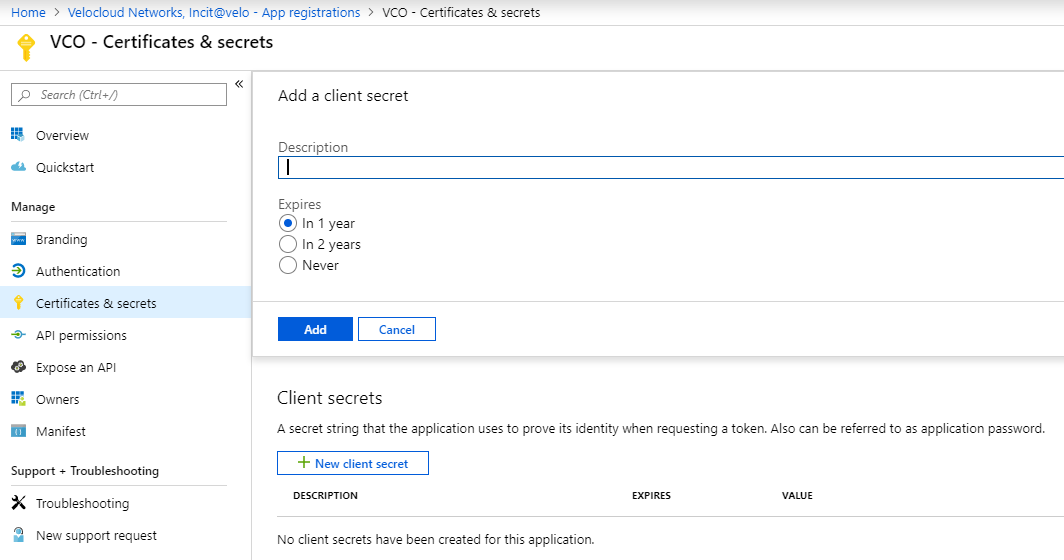

- 转到证书和密码 > 新建客户端密码。

此时将显示 添加客户端密码屏幕。

- 提供详细信息(如密码的描述和到期值),然后单击添加。

系统将为应用程序创建客户端密码。记下新客户端密钥值以在 SASE Orchestrator 中配置 SSO 期间使用。

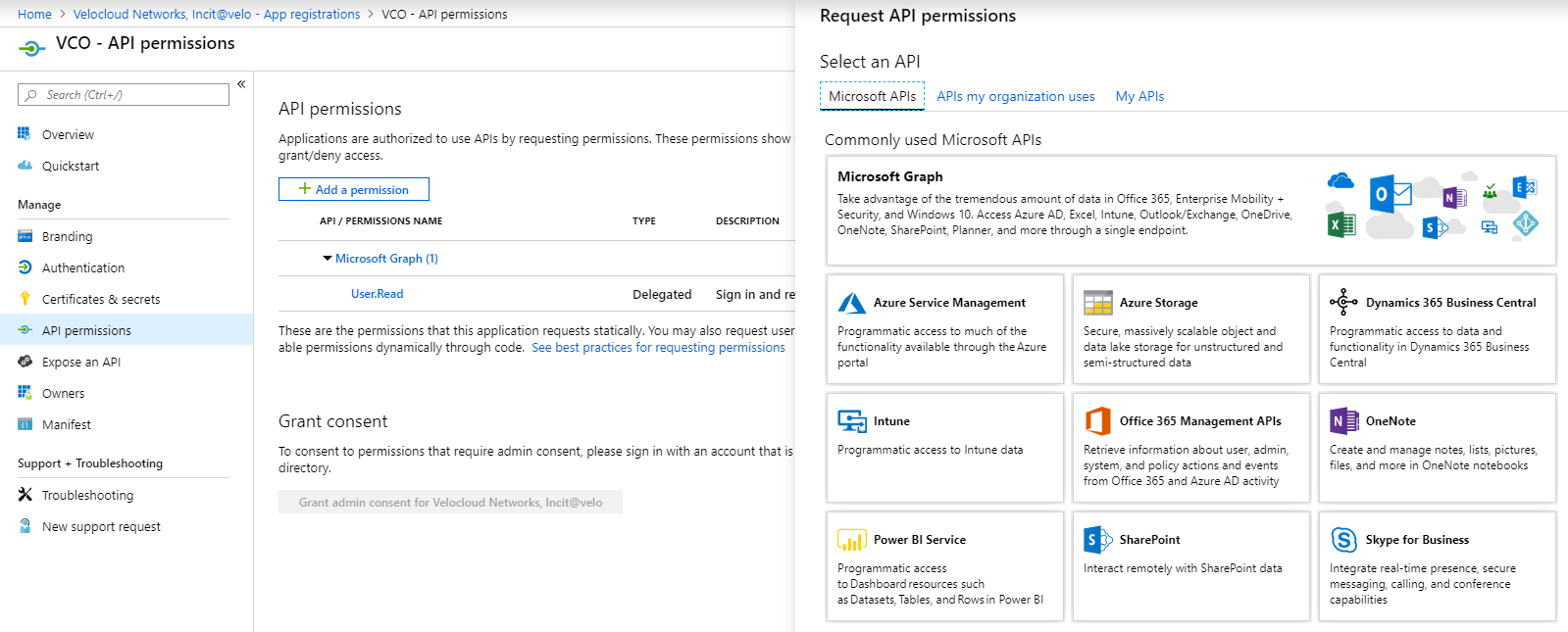

- 要为 SASE Orchestrator 应用程序配置权限,请单击 SASE Orchestrator 应用程序,然后转到 API 权限 (API permissions) > 添加权限 (Add a permission)。

此时将显示 请求 API 权限屏幕。

- 单击 Microsoft Graph,然后选择应用程序权限作为应用程序的权限类型。

- 在选择权限下,从目录下拉菜单中选择 Directory.Read.All,从用户下拉菜单中选择 User.Read.All。

- 单击添加权限。

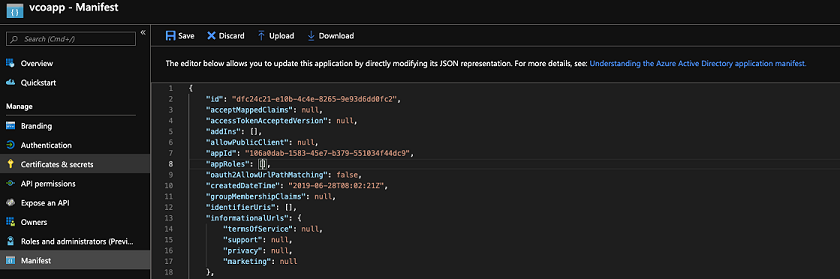

- 要在清单中添加和保存角色,请单击 SASE Orchestrator 应用程序,然后从该应用程序的概览 (Overview) 屏幕中单击清单 (Manifest)。

这将打开一个基于 Web 的清单编辑器,您可以在门户中编辑清单。(可选)您可以选择 下载以在本地编辑清单,然后使用 上载以将其重新应用于您的应用程序。

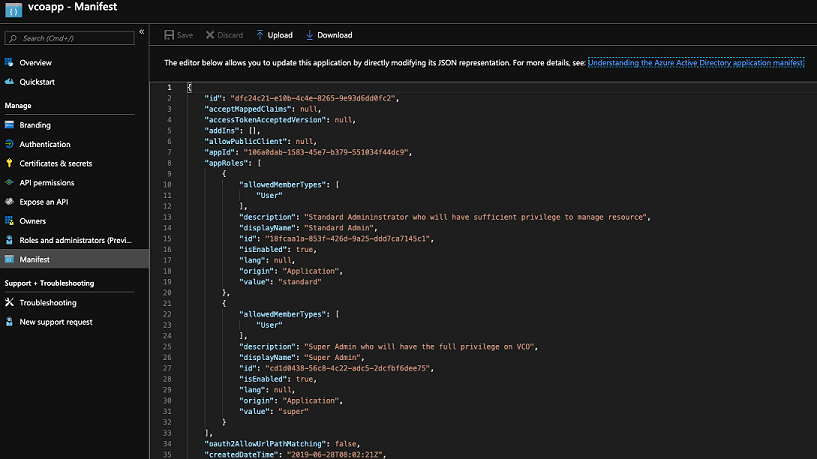

- 在该清单中,搜索

appRoles数组并按以下示例中所示添加一个或多个角色对象,然后单击保存。注: 必须将appRoles中的值属性添加到 角色映射 (Role Map) 表的 身份提供程序角色名称 (Identity Provider Role Name) 列(位于 身份验证 (Authentication) 选项卡中),才能正确映射角色。角色对象示例{ "allowedMemberTypes": [ "User" ], "description": "Standard Administrator who will have sufficient privilege to manage resource", "displayName": "Standard Admin", "id": "18fcaa1a-853f-426d-9a25-ddd7ca7145c1", "isEnabled": true, "lang": null, "origin": "Application", "value": "standard" }, { "allowedMemberTypes": [ "User" ], "description": "Super Admin who will have the full privilege on SASE Orchestrator", "displayName": "Super Admin", "id": "cd1d0438-56c8-4c22-adc5-2dcfbf6dee75", "isEnabled": true, "lang": null, "origin": "Application", "value": "superuser" }注: 请确保将id设置为新生成的全局唯一标识符 (Global Unique Identifier, GUID) 值。您可以使用基于 Web 的工具(例如, https://www.guidgen.com/)或通过运行以下命令联机生成 GUID:- Linux/OSX -

uuidgen - Windows -

powershell [guid]::NewGuid()

- Linux/OSX -

- 搜索并选择 Azure Active Directory 服务。

- 要将组和用户分配给 SASE Orchestrator 应用程序,请执行以下操作:

- 转到 Azure Active Directory > 企业应用程序。

- 搜索并选择 SASE Orchestrator 应用程序。

- 单击用户和组 (Users and groups),然后将用户和组分配给该应用程序。

- 单击提交 (Submit)。

结果

您已在 AzureAD 中针对 SSO 完成了基于 OIDC 的应用程序的设置。

下一步做什么

在 SASE Orchestrator 中配置单点登录。