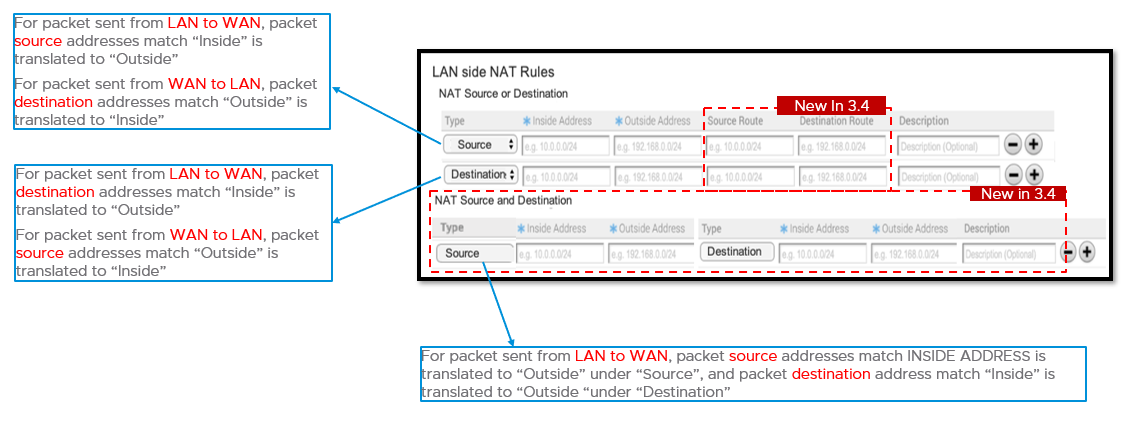

通过使用 LAN 端 NAT 规则,您可以将未通告的子网中的 IP 地址转换为通告的子网中的 IP 地址。对于配置文件和 Edge 级别,3.3.2 版在设备设置配置中引入了 LAN 端 NAT 规则,3.4 版引入了相同的数据包源和目标 NAT 支持以作为扩展(基于源和目标的 LAN 端 NAT)。

从 3.3.2 版开始,VMware引入了新的 LAN 端 NAT 模块以转换 Edge 上的 VPN 路由。主要用例如下所示:

- 由于 M&A,分支使用重叠 IP

- 由于安全原因,隐藏分支或数据中心的专用 IP

- 所有匹配的子网的源或目标 NAT,支持 1:1 和多对一(3.3.2 版)

- 基于目标子网的源 NAT 或基于源子网的目标 NAT,支持 1:1 和多对一(3.4 版)

- 同一数据包上的源 NAT 和目标 1:1 NAT(3.4 版本)

- LAN 端 NAT 支持通过 VCMP 隧道的流量。它不支持底层流量。

- 支持“多对一”和“1:1”(例如 /24 对 /24)源和目标 NAT。

- 如果配置了多个规则,则仅执行第一个匹配的规则。

- LAN 端 NAT 在路由或流查找之前完成。要在业务配置文件中匹配流量,用户必须使用转换的 IP。

- 默认情况下,不会从 Edge 中通告转换的 IP。因此,请确保为转换的 IP 添加静态路由,并向覆盖网络通告该路由。

- 将转移 3.3.2 中的配置,而无需在升级到 3.4 后重新配置。

LAN 端 NAT(3.3.2 版)

用例 1:“多对一源 NAT”

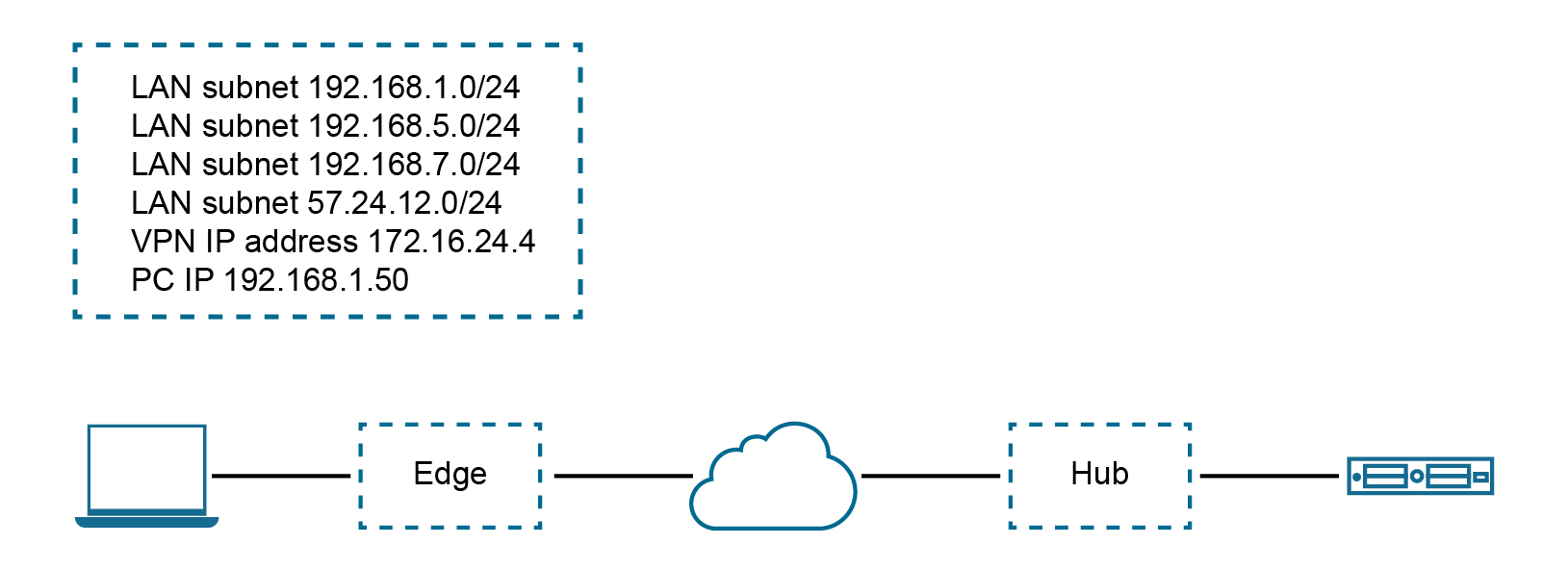

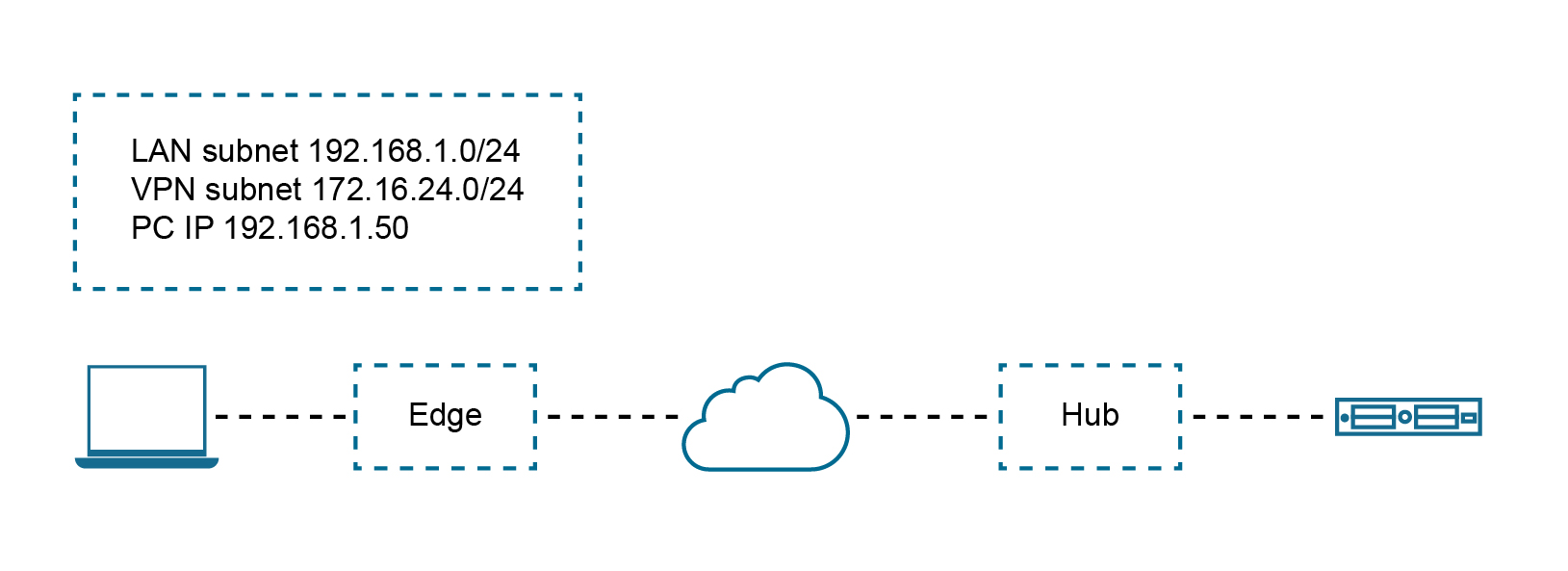

在该场景中,第三方已将多个非重叠子网分配给客户的站点。客户数据中心的服务器通过任何给定站点中的单个 IP 地址识别来自该第三方的流量。

用例 1 所需的配置(3.3.2 版):新规则:LAN 端 NAT 192.168.1.0/24 -> 172.16.24.4/32

正如下图中所示,由于 NAT 规则是单个 IP,将转换 TCP 和 UDP 流量地址。因此,在该示例中,192.168.1.50 变为 172.16.24.4,并且 TCP/UDP 流量使用临时源端口,ICMP 流量变为 172.16.24.4,并使用自定义 ICMP ID 进行反向查找,将丢弃所有其他流量。

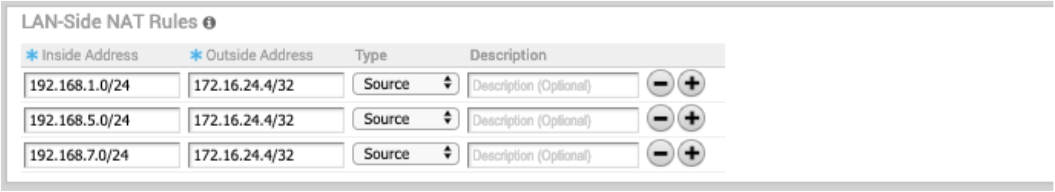

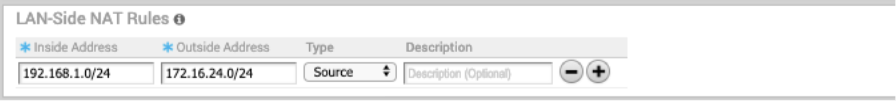

用例 2:“1:1 源 NAT”

在该场景中,LAN 子网为 192.168.1.0/24。不过,这是与其他站点重叠的子网。已分配具有相同大小的唯一子网 172.16.24.0/24,以用于该站点中的 VPN 通信。在路由查找之前,必须在 Edge 上转换来自 PC 的流量,否则,源路由将与该 Edge 中未通告的 192.168.1.0/24 匹配并丢弃流量。

用例 2 所需的配置:新规则:LAN 端 NAT 192.168.1.0/24 -> 172.16.24.0/24

由于子网按大小匹配,将转换与子网掩码匹配的所有位。因此,在下面的图像示例中,192.168.1.50 会变为 172.16.24.50。

基于源或目标的 LAN 端 NAT(3.4 版)

3.4 版引入了基于源/目标的 LAN 端 NAT 支持以作为单个规则的一部分,其中,只能为一部分基于源或目标子网的流量启用 NAT。请参阅以下用例以了解该增强功能。

用例 1:“执行 SNAT 或 DNAT 并将源或目标作为匹配条件”

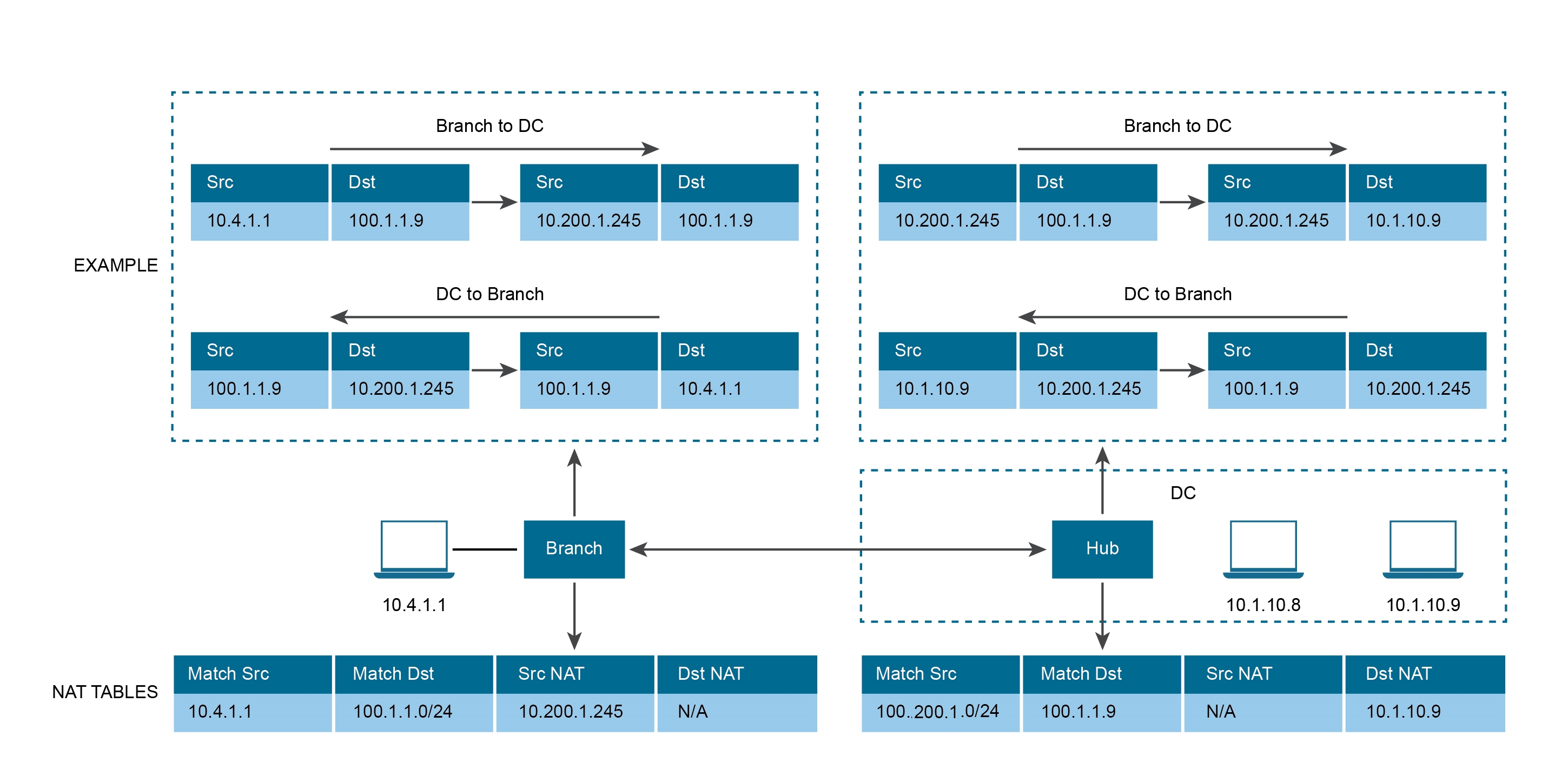

在下面的图像示例中,分支应仅针对发送到 100.1.1.0/24 的流量将源 IP 10.4.1.1 转换为 10.200.1.245。同样,在 DC 上,只有在从源 10.200.1.0/24 收到流量时,才应将目标 IP 100.1.1.9 转换为 10.1.10.9。

请参阅下图(分支的“LAN 端 NAT 规则”(LAN-side NAT Rules) 区域)。

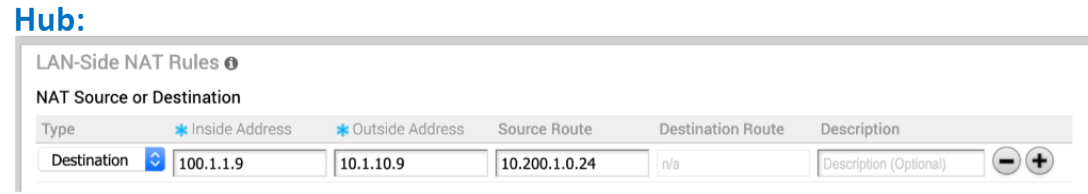

请参阅下图(Hub 的“LAN 端 NAT 规则”(LAN-side NAT Rules) 区域)。

用例 2:转换数据包上的源和目标 IP

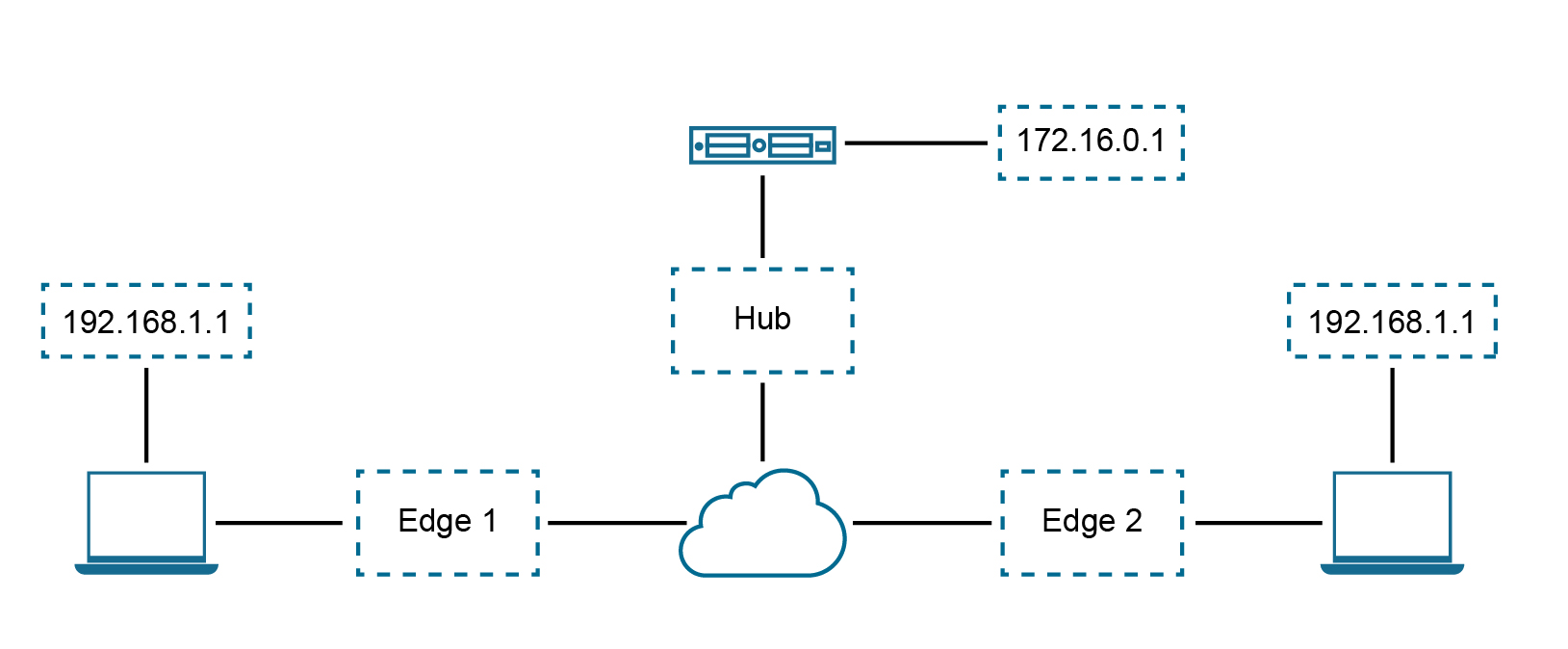

请考虑以下场景。在该示例中,为网络中的每个站点分配了相同的子网,以便分支 LAN 在每个站点上是相同的。“PC1”和“PC2”具有相同的 IP 地址,并且都需要与 Hub 后面的服务器进行通信。我们需要转换流量源地址以使用重叠的 IP 地址,例如,在 Edge 1 中,PC (192.168.1.0/24) 应转换为 192.168.10.0/24;在 Edge 2 中,PC (192.168.1.0/24) 应转换为 192.168.20.0/24。

此外,出于安全原因,Hub 后面具有实际 IP“172.16.0.1”的服务器应向 PC 显示为“192.168.100.1”,并且不应将该 IP 分发到 Hub 和 Edge 之间的 SD-WAN,需要在同一 Edge 上使用源 + 目标组合规则。

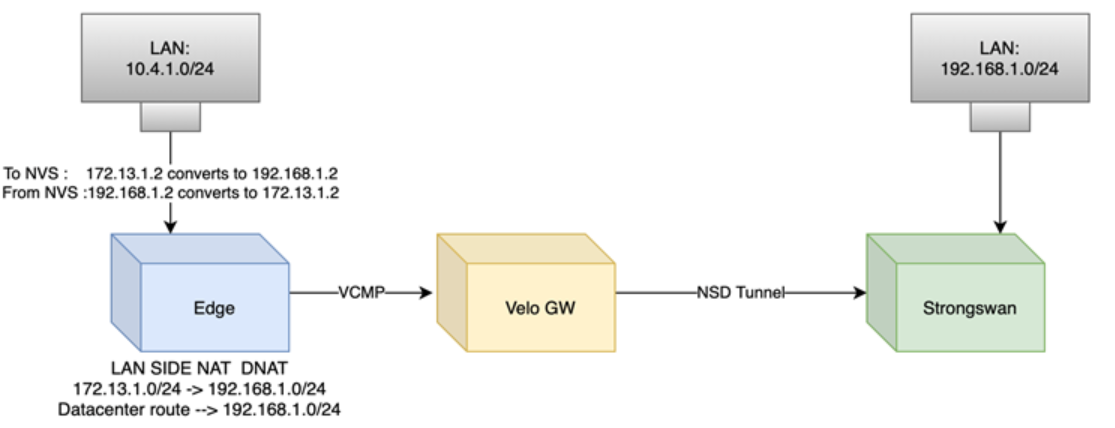

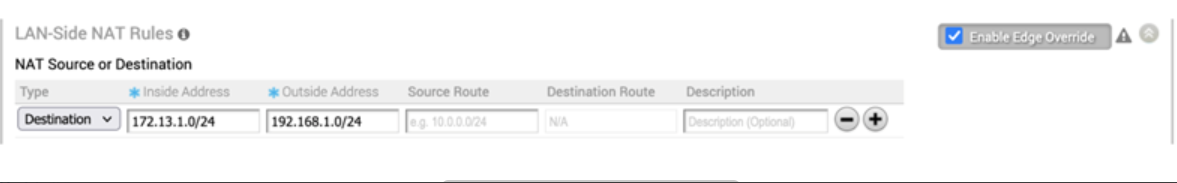

用例 3:用于 NSD 子网的多对多目标 NAT

配置过程

注意:如果用户要配置默认规则“任意”(any),他们必须指定 IP 地址必须全为零,并且前缀也必须为零:0.0.0.0/0。

- 从导航面板中,转到配置 (Configure) > Edge。

- 在设备设置 (Device Settings) 选项卡屏幕中,向下滚动到 LAN 端 NAT 规则 (LAN-Side NAT Rules) 区域。

- 在 LAN 端 NAT 规则 (LAN-Side NAT Rules) 区域中,为“NAT 源或目标”(NAT Source or Destination) 部分完成以下操作:(请参阅下表以了解以下步骤中的字段的描述。)

- 为内部地址 (Inside Address) 文本框输入一个地址。

- 为外部地址 (Outside Address) 文本框输入一个地址。

- 在相应的文本框中输入源路由。

- 在相应的文本框中输入目标路由。

- 在描述 (Description) 文本框中键入规则的描述(可选)。

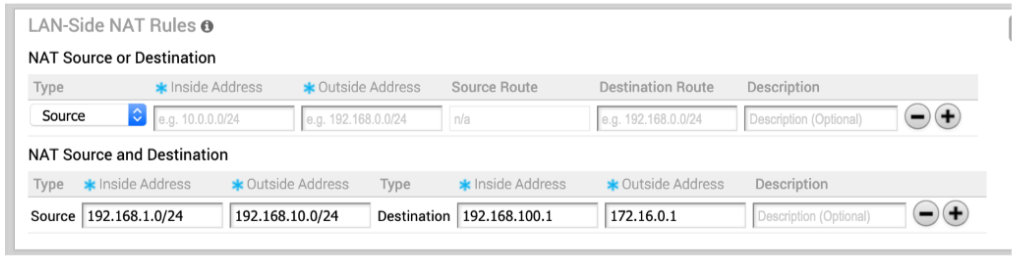

- 在 LAN 端 NAT 规则 (LAN-side NAT Rules) 区域中,为“NAT 源和目标”(NAT Source and Destination) 完成以下操作:(请参阅下表以了解以下步骤中的字段的描述。)

- 对于源 (Source) 类型,请在相应的文本框中输入内部地址 (Inside Address) 和外部地址 (Outside Address)。

- 对于目标 (Destination) 类型,请在相应的文本框中输入内部地址 (Inside Address) 和外部地址 (Outside Address)。

- 在描述 (Description) 文本框中键入规则的描述(可选)。

| LAN 端 NAT 规则 | 类型 | 描述 |

|---|---|---|

| 类型 (Type) 下拉菜单 | 选择“源”(Source) 或“目标”(Destination) | 确定是否应在用户流量的源或目标 IP 地址上应用该 NAT 规则。 |

| 内部地址 (Inside Address) 文本框 | IPv4 地址/前缀,前缀必须为 1-32 | “内部”或“NAT 之前的”IP 地址(如果前缀为 32)或子网(如果前缀小于 32)。 |

| 外部地址 (Outside Address) 文本框 | IPv4 地址/前缀,前缀必须为 1-32 | “外部”或“NAT 之后的”IP 地址(如果前缀为 32)或子网(如果前缀小于 32)。 |

| 源路由 (Source Route) 文本框 | - 可选 - IPv4 地址/前缀 - 前缀必须为 1-32 - 默认值:任意 (any) |

对于目标 NAT,请将源 IP/子网指定为匹配条件。只有在类型为“目标”(Destination) 时才有效。 |

| 目标路由 (Destination Route) 文本框 | - 可选 - IPv4 地址/前缀 - 前缀必须为 1-32 - 默认值:任意 (any) |

对于源 NAT,请将目标 IP/子网指定为匹配条件。只有在类型为“源”(Source) 时才有效。 |

| 描述 (Description) 文本框 | 文本 | 用于描述 NAT 规则的自定义文本框。 |

LAN 端 NAT“速查表”

- 流量方向:LAN->WAN

- 需要转换的内容:数据包源地址

- 配置映射:

- NAT 类型 =“源”

- 原始 IP =“内部地址”

- NAT IP =“外部地址”

| NAT 类型 | 内部 | 外部 | 类型 | LAN->WAN 行为 |

|---|---|---|---|---|

| 源 | A.0/24 | B.0/24 | 1:1 | A.1 转换为 B.1,A.2 转换为 B.2,依此类推 |

| 源 | A.0/24 | B.1/32 | 多对一 | A.1 和 A.2 转换为 B.1 |

| 源 | A.1/32 | B.0/24 | 1:1 | A.1 转换为 B.1,不使用其他 B.X |

- 流量方向:WAN->LAN

- 需要转换的内容:数据包目标地址

- 配置映射:

- NAT 类型 =“源”

- 原始 IP =“外部地址”

- NAT IP =“内部地址”

| NAT 类型 | 内部 | 外部 | 类型 | WAN->LAN 行为 |

|---|---|---|---|---|

| 源 | A.0/24 | B.0/24 | 1:1 | B.1 转换为 A.1,B.2 转换为 A.2,依此类推 |

| 源 | A.0/24 | B.1/32 | 多对一 | B.1 转换为 A.1 |

| 源 | A.1/32 | B.0/24 | 一对多 | B.1 和 B.2 转换为 A.1 |

- 流量方向:LAN->WAN

- 需要转换的内容:数据包目标地址

- 配置映射:

- NAT 类型 =“目标”

- 原始 IP =“内部地址”

- NAT IP =“外部地址”

| NAT 类型 | 内部 | 外部 | 类型 | LAN->WAN 行为 |

|---|---|---|---|---|

| 目标 (Destination) | A.0/24 | B.0/24 | 1:1 | A.1 转换为 B.1,A.1 转换为 B.2,依此类推 |

| 目标 (Destination) | A.0/24 | B.1/32 | 多对一 | A.1 和 A.2 转换为 B.1 |

| 目标 (Destination) | A.1/32 | B.0/24 | 一对多 | A.1 转换为 B.1 |

- 流量方向:WAN->LAN

- 需要转换的内容:数据包源地址

- 配置映射:

- NAT 类型 =“目标”

- 原始 IP =“外部地址”

- NAT IP =“内部地址”

NAT 类型 内部 外部 类型 WAN->LAN 行为 目标 A.0/24 B.0/24 1:1 B.1 转换为 A.1,B.2 转换为 A.2,依此类推 目标 (Destination) A.0/24 B.1/32 多对一 B.1 转换为 A.1 目标 A.1/32 B.0/24 一对多 B.1 和 B.2 转换为 A.1