具有超级用户权限的操作员用户可以在 SD-WAN Orchestrator 中设置和配置单点登录 (SSO)。要为操作员用户设置 SSO 身份验证,请执行该过程中的步骤。

前提条件

- 确保您具有操作员超级用户权限。

- 在 SD-WAN Orchestrator 中设置 SSO 身份验证之前,请确保您在首选的身份提供程序网站中为 SD-WAN Orchestrator 设置了角色、用户和 OpenID Connect (OIDC) 应用程序。有关更多信息,请参阅针对单点登录配置 IDP。

注: VMware 托管的 Orchestrator 的操作员管理级别的 SSO 集成是为 VMware SD-WAN TechOPS 操作员保留的。具有托管 Orchestrator 的操作员级别访问权限的合作伙伴无法集成到 SSO 服务。

过程

- 以操作员超级用户身份登录到 SD-WAN Orchestrator 应用程序。

- 单击 Orchestrator 身份验证 (Orchestrator Authentication)。

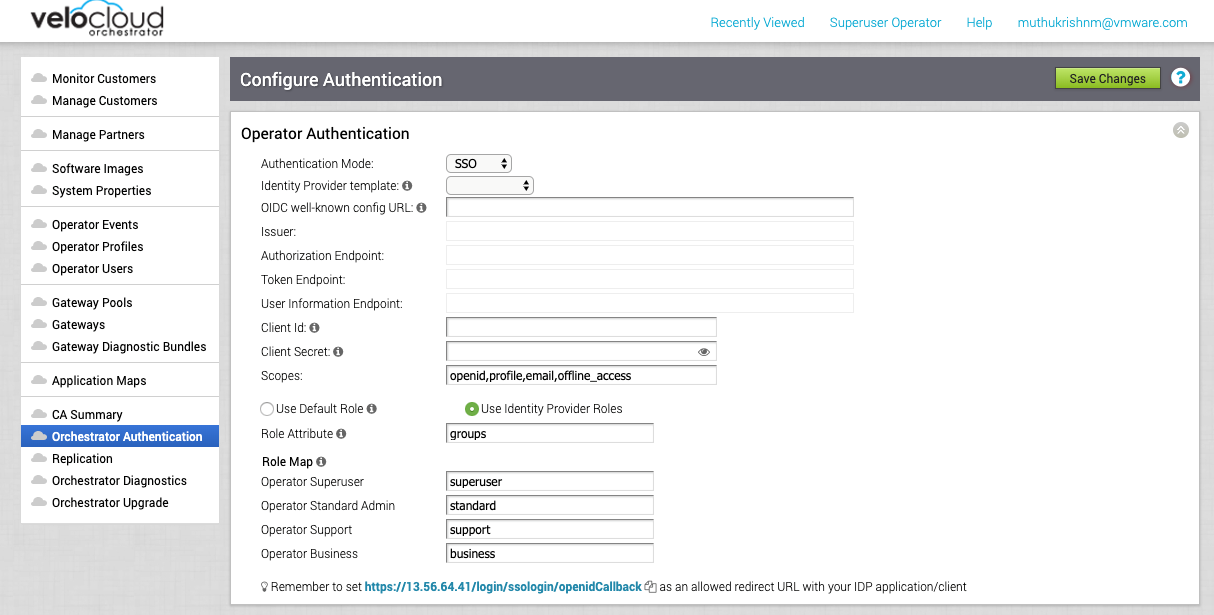

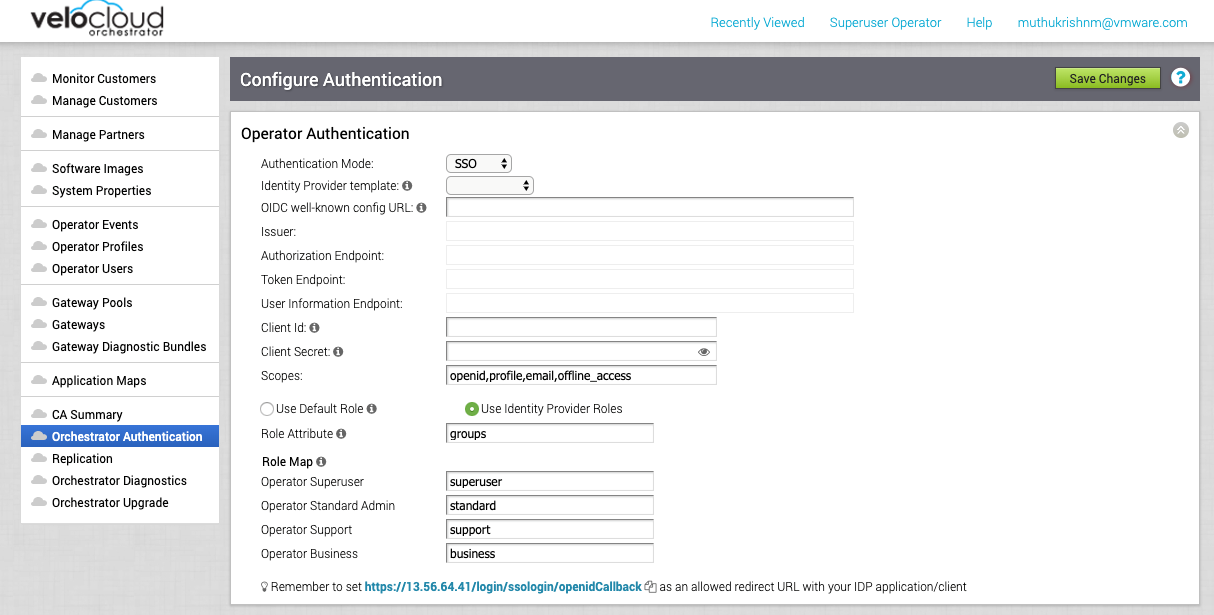

将显示

配置身份验证 (Configure Authentication) 屏幕。

- 从身份验证模式 (Authentication Mode) 下拉菜单中,选择 SSO。

- 从身份提供程序模板 (Identity Provider template) 下拉菜单中,选择您为单点登录配置的首选身份提供程序 (Identity Provider, IDP)。

注: 在选择 VMwareCSP 以作为首选 IDP 时,请确保按以下格式提供您的组织 ID:

/csp/gateway/am/api/orgs/<完整的组织 ID>。

在登录到 VMware CSP 控制台时,可以单击您的用户名以查看您登录到的组织 ID。将在组织名称下面显示该 ID 的缩写版本。可以单击该 ID 以显示完整的组织 ID。

您也可以从

身份提供程序模板 (Identity Provider template) 下拉菜单中选择

其他 (Others),以手动配置您自己的 IDP。

- 在 OIDC 已知的配置 URL (OIDC well-known config URL) 文本框中,为您的 IDP 输入 OpenID Connect (OIDC) 配置 URL。例如,Okta 的 URL 格式为:

https://{oauth-provider-url}/.well-known/openid-configuration

- SD-WAN Orchestrator 应用程序自动填充端点详细信息,如您的 IDP 的颁发者、授权端点、令牌端点和用户信息端点。

- 在客户端 ID (Client Id) 文本框中,输入您的 IDP 提供的客户端标识符。

- 在客户端密钥 (Client Secret) 文本框中,输入您的 IDP 提供的客户端密钥代码,客户端使用该代码以将授权代码交换为令牌。

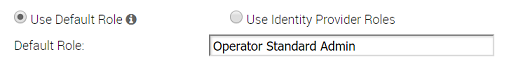

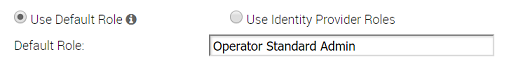

- 要在 SD-WAN Orchestrator 中确定用户的角色,请选择以下选项之一:

- 使用默认角色 (Use Default Role) - 允许用户使用在选择该选项时显示的默认角色 (Default Role) 文本框,将静态角色配置为默认角色。支持的角色包括:“操作员超级用户”、“操作员标准管理员”、“操作员支持”和“操作员业务”。

注: 在 SSO 配置设置中,如果选择了

使用默认角色 (Use Default Role) 选项并定义了默认用户角色,将为所有 SSO 用户分配指定的默认角色。操作员超级用户可以使用

操作员用户 (Operator Users) 选项卡,将特定用户预注册为非本机用户并定义特定的用户角色,而不是分配具有默认角色的用户。要配置新的操作员用户,请参阅

创建新的操作员用户。

- 使用身份提供程序角色 (Use Identity Provider Roles) - 使用在 IDP 中设置的角色。

- 在选择使用身份提供程序角色 (Use Identity Provider Roles) 选项时,请在角色属性 (Role Attribute) 文本框中输入在 IDP 中设置的属性名称以返回角色。

- 在角色映射 (Role Map) 区域中,将 IDP 提供的角色映射到每个操作员用户角色(使用逗号分隔)。

VMware CSP 中的角色将采用以下格式:

external/<服务定义 uuid>/<在创建服务模板期间提及的服务角色名称>。

- 使用 SD-WAN Orchestrator URL (

https://<vco>/login/ssologin/openidCallback) 更新 OIDC 提供程序网站中的允许的重定向 URL。

- 单击保存更改 (Save Changes) 以保存 SSO 配置。

- 单击测试配置 (Test Configuration) 以验证指定的 OpenID Connect (OIDC) 配置。

用户将导航到 IDP 网站,并允许其输入凭据。在进行 IDP 验证并成功重定向到

SD-WAN Orchestrator 测试回调时,将显示一条成功验证消息。

结果

SD-WAN Orchestrator 中的 SSO 身份验证设置完成。