在创建 Edge 到 Edge 或 Edge 到网关的 IPSec 隧道时,您可以在客户配置级别修改安全策略配置设置。

过程

- 在操作员门户中,导航到管理客户 (Manage Customers)。

- 选择一个客户,然后单击操作 (Actions) > 修改 (Modify),或单击该客户的链接。

- 在企业门户中,单击配置 (Configure) > 客户 (Customers)。将显示客户配置 (Customer Configuration) 页面。

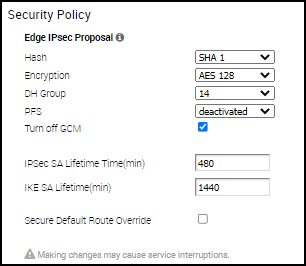

- 在安全策略 (Security Policy) 区域中,您可以配置以下安全设置:

- 哈希 (Hash) - 默认情况下,没有为 VPN 标头配置身份验证算法,因为 AES-GCM 是经过身份验证的加密算法。如果选中禁用 GCM (Turn off GCM) 复选框,则可以从下拉列表中选择以下算法之一,以作为 VPN 标头的身份验证算法:

- SHA 1

- SHA 256

- SHA 384

- SHA 512

- 加密 (Encryption) - 选择 AES 128 或 AES 256 作为数据加密的 AES 算法密钥大小。如果未选中禁用 GCM (Turn off GCM) 复选框,则默认加密算法模式为 AES 128-GCM。

- DH 组 (DH Group) - 选择在交换预共享密钥时使用的 Diffie-Hellman (DH) 组算法。DH 组设置算法强度(以位为单位)。支持的 DH 组为 2、5、14、15 和 16。建议使用 DH 组 14。

- PFS - 选择完美前向保密 (Perfect Forward Secrecy, PFS) 级别以提高安全性。支持的 PFS 级别为 2、5、14、15 和 16。默认情况下,将停用 PFS。

- 禁用 GCM (Turn off GCM) - 默认情况下,将启用 AES 128-GCM。如果需要,请选中该复选框以禁用该模式。

- IPSec SA 生命周期 (IPSec SA Lifetime) - 为 Edge 启动 Internet 安全协议 (Internet Security Protocol, IPSec) 重新加密的时间。最短 IPsec 生命周期为 3 分钟,最长 IPsec 生命周期为 480 分钟。默认值为 480 分钟。

- IKE SA 生命周期 (IKE SA Lifetime) - 为 Edge 启动 Internet 密钥交换 (Internet Key Exchange, IKE) 重新加密的时间。最短 IKE 生命周期为 10 分钟,最长 IKE 生命周期为 1440 分钟。默认值为 1440 分钟。

注: 建议不要为 IPsec 和 IKE 配置较低的生命周期值(分别少于 10 和 30 分钟),因为这可能会由于重新加密而导致某些部署中的流量中断。较低的生命周期值仅用于调试目的。

- 安全默认路由覆盖 (Secure Default Route Override) - 选中该复选框,以便可以使用业务策略覆盖与来自合作伙伴网关的安全默认路由(静态路由或 BGP 路由)相匹配的流量目标。

有关如何在 Edge 上启用安全路由的说明,请参阅 配置合作伙伴切换。有关为业务策略规则配置网络服务的更多信息,请参阅《VMware SD-WAN 管理指南》(位于 VMware SD-WAN 文档中)的“为业务策略规则配置网络服务”一节。

- 哈希 (Hash) - 默认情况下,没有为 VPN 标头配置身份验证算法,因为 AES-GCM 是经过身份验证的加密算法。如果选中禁用 GCM (Turn off GCM) 复选框,则可以从下拉列表中选择以下算法之一,以作为 VPN 标头的身份验证算法:

- 在配置这些设置后,单击保存更改 (Save Changes)。

注: 在修改安全设置时,所做的更改可能会导致当前服务中断。此外,这些设置可能会降低总体吞吐量并增加 VCMP 隧道设置所需的时间,这可能会影响分支到分支动态隧道设置时间以及从集群上的 Edge 故障中恢复。