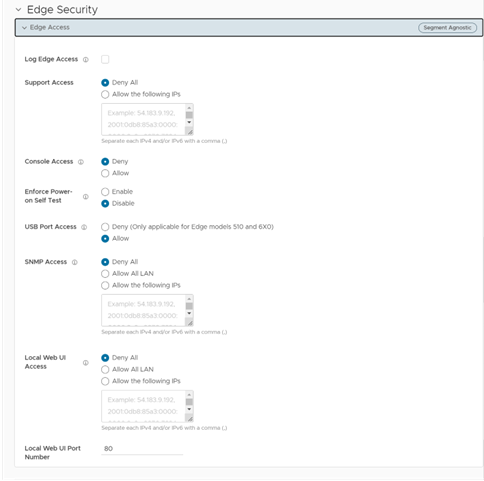

为配置文件配置 Edge 访问时,您必须确保在防火墙设置下为支持访问、控制台访问、USB 端口访问、SNMP 访问和本地 Web UI 访问选择相应的选项,以使 Edge 变得更安全。这会阻止任何恶意用户访问 Edge。

开机自检

在 5.1.0 版本中,在 SD-WAN Orchestrator 开机或重新引导后,将执行开机自检以验证软件作者并确保关键文件和代码未收到警示或损坏。该功能的用例包括通用条件要求和中高风险部署(财务、政府等)。

注: 默认情况下,将停用开机自检功能。(在控制台上显示一条警告消息,生成一个事件,然后继续执行开机自检。)

开机自检功能包括在 SD-WAN Orchestrator 开机或重新引导时进行的以下检查:

- 软件完整性测试:在构建时确定关键系统文件并对其进行签名。将验证签名的完整性。此过程使用加密签名来验证真实性和完整性。

- 加密模块的已知答案测试:加密模块(例如 Openssl)将运行已知答案测试,并验证这些测试是否全部通过。

- 熵源测试:验证熵源的随机数生成功能。

注: 开机自检将指示通过/失败结果。只有在开机自检通过时,系统才会继续启动其余应用程序。如果开机自检失败,将显示错误消息以指示测试失败位置,并且系统引导过程将停止。

在开机和重新引导过程中,将对以下文件进行签名和验证:

- Edge(其中的所有文件):

- /opt/vc/bin

- /opt/vc/sbin

- /opt/vc/lib

- /bin

- /sbin

- /lib

- /usr/bin

- /usr/sbin

- /usr/lib

- /vmlinuz

- /etc/init.d

- SD-WAN Orchestrator 和 SD-WAN 网关

注: 对于以下模块,完整性检查在 ENFORCED 模式下运行,并在无法验证这些模块时导致引导失败。

- SD-WAN 网关 - 包名称存储在以下位置中:/opt/vc/etc/post/vcg_critical_packages.in

- 网关关键模块

- gatewayd.*:all

- libssl1.0.0:.*:amd64

- libssl1.1:.*:amd64

- openssl:.*:all

- python-openssl:.*:all

- 网关关键模块

- SD-WAN Orchestrator - 包名称存储在以下位置中:/opt/vc/etc/post/vco_critical_packages.in

- SD-WAN Orchestrator 关键模块:

- libssl1.0.0:.*:amd64

- ibssl1.1:.*:amd64

- openssl:.*:all

- vco-backend:.*:all

- vco-cws-service:.*:all

- vco-dr:.*:all

- vco-new-ui:.*:all

- vco-nginx-apigw:.*:all

- vco-nginx-common:.*:all

- vco-nginx-i18n:.*:all

- vco-nginx-portal:.*:all

- vco-nginx-reporting:.*:all

- vco-nginx-sdwan-api:.*:all

- vco-nginx-upload:.*:all

- vco-node-common:.*:all

- vco-portal:.*:all

- vco-sdwan-api:.*:all

- vco-tools:.*:all

- vco-ui:.*:all

- vco-ztnad-service:.*:all

- nodejs:.*:all

- vc-fips-common:.*:all

- vc-fips-complaint:.*:all

- vc-fips-strict:.*:all

- openssh-client:.*:all

- openssh-server:.*:all

- linux-base:.*:all

- linux-firmware:.*:all

- linux-tools-common:.*:all

- libselinux1:.*:amd64

- linux-base:.*:all

- linux-firmware:.*:all

- linux-libc-dev:.*:amd64

- util-linux:.*:amd64

- linux-tools-common:.*:all

- linux-(aws|azure|generic)-headers-.*:.*:all

- linux-(aws|azure|generic)-tools-.*:.*:amd64

- linux-headers-.*-(aws|azure|generic):.*:amd64

- linux-headers-(aws|azure|generic)-lts-.*:.*:amd64

- linux-image-unsigned-.*-(aws|azure|generic):.*:amd64

- linux-image-unsigned-(aws|azure|generic)-lts-.*:.*:amd64

- linux-modules-.*-(aws|azure|generic):.*:amd64

- linux-tools-.*-(aws|azure|generic):.*:amd64

- linux-tools-(aws|azure|generic)-lts-.*:amd64

- SD-WAN Orchestrator 关键模块:

- SD-WAN 网关 - 包名称存储在以下位置中:/opt/vc/etc/post/vcg_critical_packages.in

过程

要为配置文件配置 Edge 访问,请执行以下步骤: