您可以在配置文件和 Edge 级别配置防火墙规则,以允许、丢弃、拒绝或跳过入站和出站流量。如果激活了有状态防火墙功能,则将验证防火墙规则以筛选入站和出站流量。启用无状态防火墙时,您可以控制只筛选出站流量。防火墙规则匹配 IP 地址、端口、VLAN ID、接口、MAC 地址、域名、协议、对象组、应用程序和 DSCP 标记等参数。在数据包符合匹配条件时,将执行一个或多个关联的操作。如果数据包与任何参数均不匹配,则会对该数据包执行默认操作。

要在配置文件级别配置防火墙规则,请执行以下步骤。

过程

- 在企业门户的 SD-WAN 服务中,转到配置 (Configure) > 配置文件 (Profiles)。配置文件 (Profiles) 页面将显示现有的配置文件。

- 选择一个配置文件以配置防火墙规则,然后单击防火墙 (Firewall) 选项卡。

从 配置文件 (Profiles) 页面中,您可以单击配置文件的 防火墙 (Firewall) 列中的 查看 (View) 链接以直接导航到 防火墙 (Firewall) 页面。

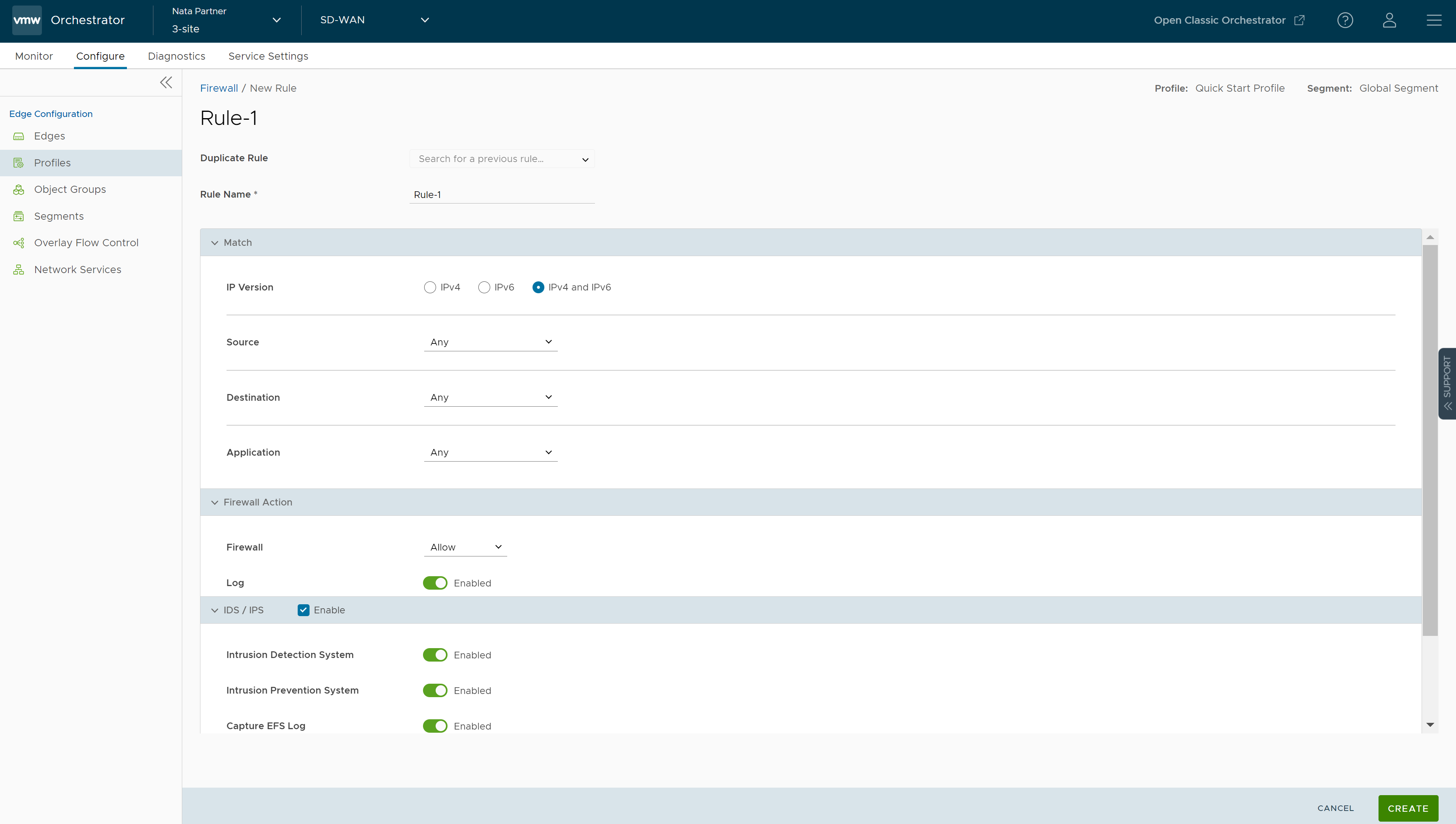

- 转到配置防火墙 (Configure Firewall) 部分,然后在防火墙规则 (Firewall Rules) 区域下面单击 + 新建规则 (+ NEW RULE)。将显示配置规则 (Configure Rule) 对话框。

- 在规则名称 (Rule Name) 文本框中,为规则输入唯一的名称。要从现有规则创建防火墙规则,请从复制规则 (Duplicate Rule) 下拉菜单中选择要复制的规则。

- 在匹配 (Match) 部分中,配置规则的匹配条件:

字段 描述 IP 版本 (IP Version) 默认情况下,将选择“IPv4 和 IPv6”(IPv4 and IPv6) 地址类型。您可以根据所选地址类型配置源和目标 IP 地址,如下所述: - IPv4 - 仅允许将 IPv4 地址配置为源和目标。

- IPv6 - 仅允许将 IPv6 地址配置为源和目标。

- IPv4 和 IPv6 (IPv4 and IPv6) - 允许在匹配条件中同时配置 IPv4 和 IPv6 地址。如果选择此模式,则无法配置源或目标 IP 地址。

注: 升级时,先前版本的防火墙规则将移动到 IPv4 模式。源 (Source) 允许指定数据包的源。选择任何以下选项:- 任意 (Any) - 默认情况下,允许所有源地址。

- 对象组 (Object Group) - 允许您选择地址组和服务组的组合。有关更多信息,请参阅对象组和使用对象组配置防火墙规则。

注: 如果选定的地址组包含任何域名,在与源进行匹配时,将忽略这些域名。

- 定义 (Define) - 允许您将源流量定义为特定的 VLAN、接口、IPv4 或 IPv6 地址、MAC 地址,或者传输端口。选择以下选项之一:

- VLAN - 匹配来自从下拉菜单中选择的指定 VLAN 的流量。

- 接口和 IP 地址 (Interface and IP Address) - 匹配来自从下拉菜单中选择的指定接口和 IPv4 或 IPv6 地址的流量。

注: 如果无法选择某个接口,则表明该接口未激活或未分配给此分段。注: 如果选择 IPv4 和 IPv6 (IPv4 and IPv6)(混合模式)作为地址类型,则仅基于指定接口匹配流量。除了 IP 地址以外,您还可以指定以下地址类型之一以匹配源流量:

- CIDR 前缀 (CIDR prefix) - 如果要将网络定义为 CIDR 值(例如

172.10.0.0 /16),请选择该选项。 - 子网掩码 (Subnet mask) - 如果要根据子网掩码(例如

172.10.0.0 255.255.0.0)定义网络,请选择该选项。 - 通配符掩码 (Wildcard mask) - 如果您希望能够将策略实施范围缩小到不同 IP 子网中的一组具有相同匹配主机 IP 地址值的设备,请选择该选项。通配符掩码基于反向子网掩码匹配一个或一组 IP 地址。掩码二进制值中的“0”表示值是固定的,掩码二进制值中的“1”表示值是通配符(可以是 1 或 0)。例如,IP 地址为 172.0.0 的通配符掩码 0.0.0.255(二进制值等同于 00000000.00000000.00000000.11111111),前三个八位字节是固定值,最后一个八位字节是可变值。该选项仅适用于 IPv4 地址。

- CIDR 前缀 (CIDR prefix) - 如果要将网络定义为 CIDR 值(例如

- Mac 地址 (Mac Address) - 基于指定的 MAC 地址匹配流量。

- 传输端口 (Transport Port) - 匹配来自指定源端口或端口范围的流量。

目标 (Destination) 允许指定数据包的目标。选择任何以下选项: - 任意 (Any) - 默认情况下,允许所有目标地址。

- 对象组 (Object Group) - 允许您选择地址组和服务组的组合。有关更多信息,请参阅对象组和使用对象组配置防火墙规则。

- 定义 (Define) - 允许您将目标流量定义为特定的 VLAN、接口、IPv4 或 IPv6 地址、域名、协议,或者端口。选择以下选项之一:

- VLAN - 匹配来自从下拉菜单中选择的指定 VLAN 的流量。

- 接口 (Interface) - 匹配来自从下拉菜单中选择的指定接口的流量。

注: 如果无法选择某个接口,则表明该接口未激活或未分配给此分段。

- IP 地址 (IP Address) - 匹配指定 IPv4 或 IPv6 地址和域名的流量。

注: 如果选择 IPv4 和 IPv6 (IPv4 and IPv6)(混合模式)作为地址类型,则无法将 IP 地址指定为目标。

除了 IP 地址以外,您还可以指定以下地址类型之一以匹配源流量:CIDR 前缀 (CIDR prefix)、子网掩码 (Subnet mask) 或通配符掩码 (Wildcard mask)。

可以使用域名 (Domain Name) 字段与整个域名或域名的一部分进行匹配。例如,“salesforce”将流量与“mixe”进行匹配。

- 传输 (Transport) - 匹配来自指定源端口或端口范围的流量。

协议 (Protocol) - 匹配从下拉菜单中选择的指定协议的流量。支持的协议包括 GRE、ICMP、TCP 和 UDP。注: 混合模式(IPv4 和 IPv6)不支持 ICMP。

应用程序 (Application) 选择任何以下选项: - 任意 (Any) - 默认情况下,将防火墙规则应用于任何应用程序。

- 定义 (Define) - 用于选择应用程序和差分服务代码点 (Differentiated Services Code Point, DSCP) 标记以应用特定的防火墙规则。

注: 在创建与应用程序匹配的防火墙规则时,防火墙依靠 DPI(深度数据包检查)引擎以确定特定流量所属的应用程序。通常,DPI 无法根据第一个数据包来确定应用程序。DPI 引擎通常需要使用流量中的前 5-10 个数据包以确定应用程序,但防火墙需要从第一个数据包中对流量进行分类和转发。这可能会导致第一个流量与防火墙列表中的更一般规则匹配。在正确确定应用程序后,与同一元组匹配的任何将来的流量将自动重新分类,并与正确的规则相匹配。 - 在操作 (Action) 部分中,配置在流量与定义的条件匹配时执行的操作。

字段 描述 防火墙 (Firewall) 选择在满足规则条件时防火墙应对数据包执行的任何以下操作: - 允许 (Allow) - 默认情况下,允许数据包。

- 丢弃 (Drop) - 以静默方式丢弃数据包,而不向源发送任何通知。

- 拒绝 (Reject) - 丢弃数据包,并发送明确重置消息以通知源。

- 跳过 (Skip) - 在查找期间跳过规则,并处理下一个规则。不过,将在部署 SD-WAN 时使用该规则。

注: 仅当为配置文件和 Edge 激活了 有状态防火墙 (Stateful Firewall) 功能时,您才能配置 拒绝 (Reject) 和 跳过 (Skip) 操作。

日志 (Log) 如果要在触发该规则时创建日志条目,请选中该复选框。 - 选中 IDS/IPS 复选框,然后激活 IDS 或 IPS 切换开关以创建防火墙。当用户仅激活 IPS 时,将自动激活 IDS。EFS 引擎会检查通过 Edge 发送/接收的流量,并将内容与 EFS 引擎中配置的特征码进行匹配。IDS/IPS 特征码将使用有效的 EFS 许可证持续进行更新。有关 EFS 的更多信息,请参阅增强型防火墙服务概述。

注: 仅当防火墙操作是 允许 (Allow) 时,才能在规则中激活 EFS。如果防火墙操作不是 允许 (Allow),将停用 EFS。

- 入侵检测系统 (Intrusion Detection System) - 在 Edge 上激活 IDS 时,Edge 会根据引擎中配置的某些特征码检测流量是否为恶意。如果检测到攻击,则当 Orchestrator 中激活了防火墙日志记录时,EFS 引擎会生成警示,并将警示消息发送到 SASE Orchestrator/Syslog 服务器,且不会丢弃任何数据包。

- 入侵防御系统 (Intrusion Prevention System) - 在 Edge 上激活 IPS 时,Edge 会根据引擎中配置的某些特征码检测流量是否为恶意。如果检测到攻击,EFS 引擎会生成警示,并且仅当特征码规则中的操作为“拒绝”(Reject) 且与恶意流量匹配时,才会阻止传输到客户端的流量。如果特征码规则中的操作为“警示”(Alert),则将允许流量而不会丢弃任何数据包,即使您配置了 IPS 也是如此。

注: VMware 建议客户在 Edge 上激活 IDS/IPS 时不要激活 VNF。 - 要将 EFS 日志发送到 Orchestrator,请打开捕获 EFS 日志 (Capture EFS Log) 切换按钮。

注: 要让 Edge 将防火墙日志发送到 Orchestrator,请确保在“全局设置”(Global Settings) UI 页面下,在客户级别激活“启用 Orchestrator 的防火墙日志记录”(Enable Firewall logging to Orchestrator) 客户功能。如果希望激活“防火墙日志记录”(Firewall Logging) 功能,客户必须与操作员联系。

- 创建或更新防火墙规则时,您可以在注释历史记录 (Comment History) 选项卡的新注释 (New Comment) 字段中添加有关规则的注释。一条注释最多允许 50 个字符,但是可以为同一规则添加任意数量的注释。

- 在配置所有所需的设置后,单击创建 (Create)。

将为选定配置文件创建一个防火墙规则,并在 配置文件防火墙 (Profile Firewall) 页面的 防火墙规则 (Firewall Rules) 区域下面显示该规则。注: 无法在 Edge 级别更新在配置文件级别创建的规则。要覆盖规则,用户需要在 Edge 级别使用新参数创建相同的规则以覆盖配置文件级别的规则。