防火墙日志 (Firewall Logs) 页面显示来自 VMware SD-WAN Edge 的防火墙日志详细信息。之前,客户存储和查看防火墙日志的唯一方法是将防火墙日志转发到 Syslog 服务器。在 5.2.0 版本中,客户可以选择将防火墙日志存储在 Orchestrator 上,以便能够在 Orchestrator UI 中查看日志并对其进行排序和搜索。默认情况下,Edge 无法将其防火墙日志发送到 Orchestrator。要让 Edge 将防火墙日志发送到 Orchestrator,请确保在“全局设置”(Global Settings) UI 页面下,在客户级别激活启用 Orchestrator 的防火墙日志记录 (Enable Firewall Logging to Orchestrator) 客户功能。如果客户要激活防火墙日志记录功能,他们必须联系其操作员。默认情况下,Orchestrator 会在轮换的基础上按客户租户保留防火墙日志,直到达到最长保留时间 7 天或最大日志大小 15 GB 为止。

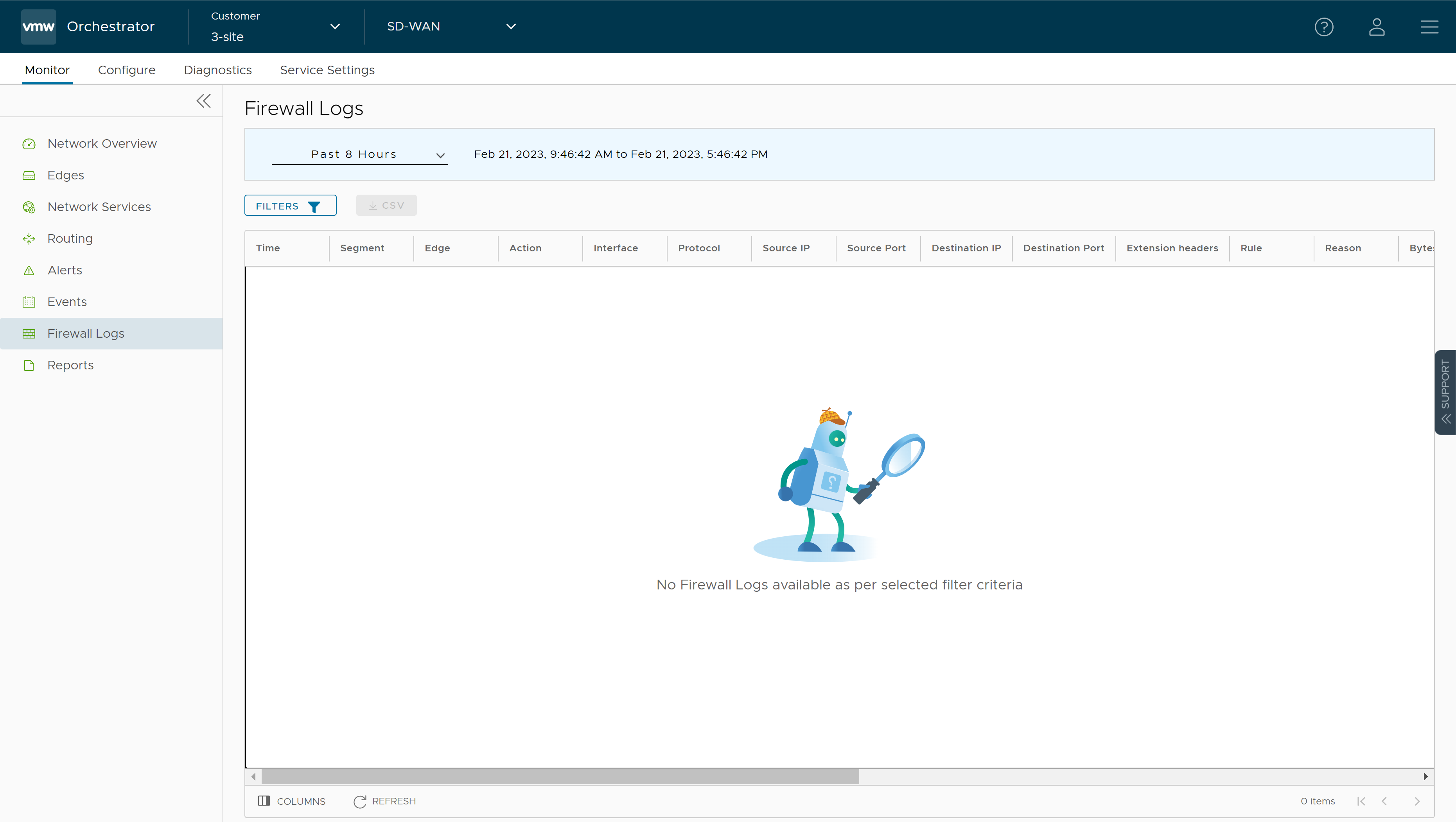

- 在企业门户的 SD-WAN 服务中,导航到监控 (Monitor) > 防火墙日志 (Firewall Logs)。此时将显示防火墙日志 (Firewall Logs) 页面。

该页面显示以下 Edge 防火墙日志详细信息:“时间”(Time)、“分段”(Segment)、“Edge”、“操作”(Action)、“接口”(Interface)、“协议”(Protocol)、“源 IP”(Source IP)、“源端口”(Source Port)、“目标 IP”(Destination IP)、“目标端口”(Destination Port)、“扩展标头”(Extension Headers)、“规则”(Rule)、“原因”(Reason)、“接收的字节数”(Bytes Received)、“发送的字节数”(Bytes Sent)、“持续时间”(Duration)、“应用程序”(Application)、“目标域”(Destination Domain)、“目标名称”(Destination Name)、“会话 ID”(Session ID)、“特征码”(Signature)、“IPS 警示”(IPS Alert)、“IDS 警示”(IDS Alert)、“特征码 ID”(Signature ID)、“类别”(Category)、“攻击源”(Attack Source)、“攻击目标”(Attack Target) 和“严重性”(Severity)。

注: 并非为所有防火墙日志填充所有字段。例如,在关闭会话时,将在日志中包含“原因”(Reason)、“接收/发送的字节数”(Bytes Received/Sent) 和“持续时间”(Duration) 字段。仅为增强型防火墙服务 (EFS) 警示填充“特征码”(Signature)、“IPS 警示”(IPS Alert)、“IDS 警示”(IDS Alert)、“特征码 ID”(Signature ID)、“类别”(Category)、“攻击源”(Attack Source)、“攻击目标”(Attack Target) 和“严重性”(Severity),而不为防火墙日志填充这些字段。在以下情况下,将生成防火墙日志:- 在创建流量时(在接受流量的情况下)

- 在关闭流量时

- 在拒绝新流量时

- 在更新现有的流量时(由于防火墙配置更改)

在以下情况下,将生成 EFS 警示:- 每当流量与 EFS 引擎中配置的任何 suricata 特征码匹配时。

- 如果防火墙规则仅激活了入侵检测系统 (IDS),Edge 会根据引擎中配置的某些特征码检测流量是否为恶意。如果检测到攻击,则当 Orchestrator 中激活了防火墙日志记录时,EFS 引擎会生成警示,并将警示消息发送到 SASE Orchestrator/Syslog 服务器,且不会丢弃任何数据包。

- 如果防火墙规则激活了入侵防御系统 (IPS),Edge 会根据引擎中配置的某些特征码检测流量是否为恶意。如果检测到攻击,EFS 引擎会生成警示,并且仅当特征码规则中的操作为“拒绝”(Reject) 且与恶意流量匹配时,才会阻止传输到客户端的流量。如果特征码规则中的操作为“警示”(Alert),则将允许流量而不会丢弃任何数据包,即使您配置了 IPS 也是如此。

- 您可以使用筛选器 (Filter) 选项,从下拉菜单中选择一个筛选器来查询防火墙日志。

- 单击 CSV 选项可下载 CSV 格式的 Edge 防火墙日志报告。