防火墙日志 (Firewall Logs) 页面显示来自 VMware SD-WAN Edge 的防火墙日志详细信息。之前,客户存储和查看防火墙日志的唯一方法是将防火墙日志转发到 Syslog 服务器。在版本 5.2.0 中,客户可以选择将防火墙日志存储在 Orchestrator 上,以便可以在 Orchestrator UI 上查看、排序和搜索这些日志。默认情况下,Edge 无法将其防火墙日志发送到 Orchestrator。要让 Edge 将防火墙日志发送到 Orchestrator,请确保在“全局设置”(Global Settings) UI 页面下,在客户级别激活启用 Orchestrator 的防火墙日志记录 (Enable Firewall Logging to Orchestrator) 客户功能。默认情况下,Orchestrator 会保留防火墙日志,直到达到最大保留时间(7 天)或每个客户租户的最大日志大小 (15 GB) 轮换为止。

在以下情况下,将生成防火墙日志:

- 在创建流量时(在接受流量的情况下)

- 在关闭流量时

- 在拒绝新流量时

- 在更新现有的流量时(由于防火墙配置更改)

每当流量与在 EFS 引擎中配置的任何 URL 类别和/或 URL 信誉、恶意 IP 或任何 IDS/IPS suricata 特征码匹配时,都会生成 EFS 警示:

- 如果防火墙规则激活了 URL 类别筛选服务,则 URL 类别引擎会查找目标 URL 的类别,并检测是否与配置的“已阻止”或“监控”类别相匹配。如果 URL 与“已阻止”类别匹配,则 URL 类别引擎将生成警示并阻止 Edge 流量。如果 URL 与监控器类别匹配,引擎将允许 Edge 流量并捕获防火墙日志。

- 如果防火墙规则激活了 URL 信誉筛选服务,则 URL 信誉引擎会查找该 URL 的信誉评分,并根据配置的最低信誉采取操作(允许/阻止)。如果 URL 的信誉评分低于配置的最低信誉,Edge 将阻止流量并生成 EFS 警示和日志,否则将允许流量。URL 信誉引擎根据捕获日志 (Capture Logs) 配置为允许的流生成 EFS 日志。

- 如果防火墙规则激活了恶意 IP 筛选服务,恶意 IP 引擎会检查恶意 IP 数据库(网络查询数据库和本地数据库)中是否存在目标 IP。如果引擎在恶意 IP 数据库中检测到目标 IP,引擎会生成 EFS 警示和日志,并根据配置的操作(阻止/监控)做出 Edge 流量决策。

- 如果防火墙规则仅激活了入侵检测系统 (IDS),Edge 会根据引擎中配置的某些特征码检测流量是否为恶意。如果检测到攻击,则当 Orchestrator 中激活了防火墙日志记录时,EFS 引擎会生成警示,并将警示消息发送到 SASE Orchestrator/Syslog 服务器,且不会丢弃任何数据包。

- 如果防火墙规则激活了入侵防御系统 (IPS),Edge 将根据在引擎中配置的某些特征码检测流量是否是恶意流量。如果检测到攻击,EFS 引擎会生成警示,并且仅当特征码规则中的操作为“拒绝”(Reject) 且与恶意流量匹配时,才会阻止传输到客户端的流量。如果特征码规则中的操作为“警示”,则即使配置了 IPS,引擎也会允许流量传输,而不会丢弃任何数据包。

要在 Orchestrator 中查看 Edge 防火墙日志,请执行以下操作:

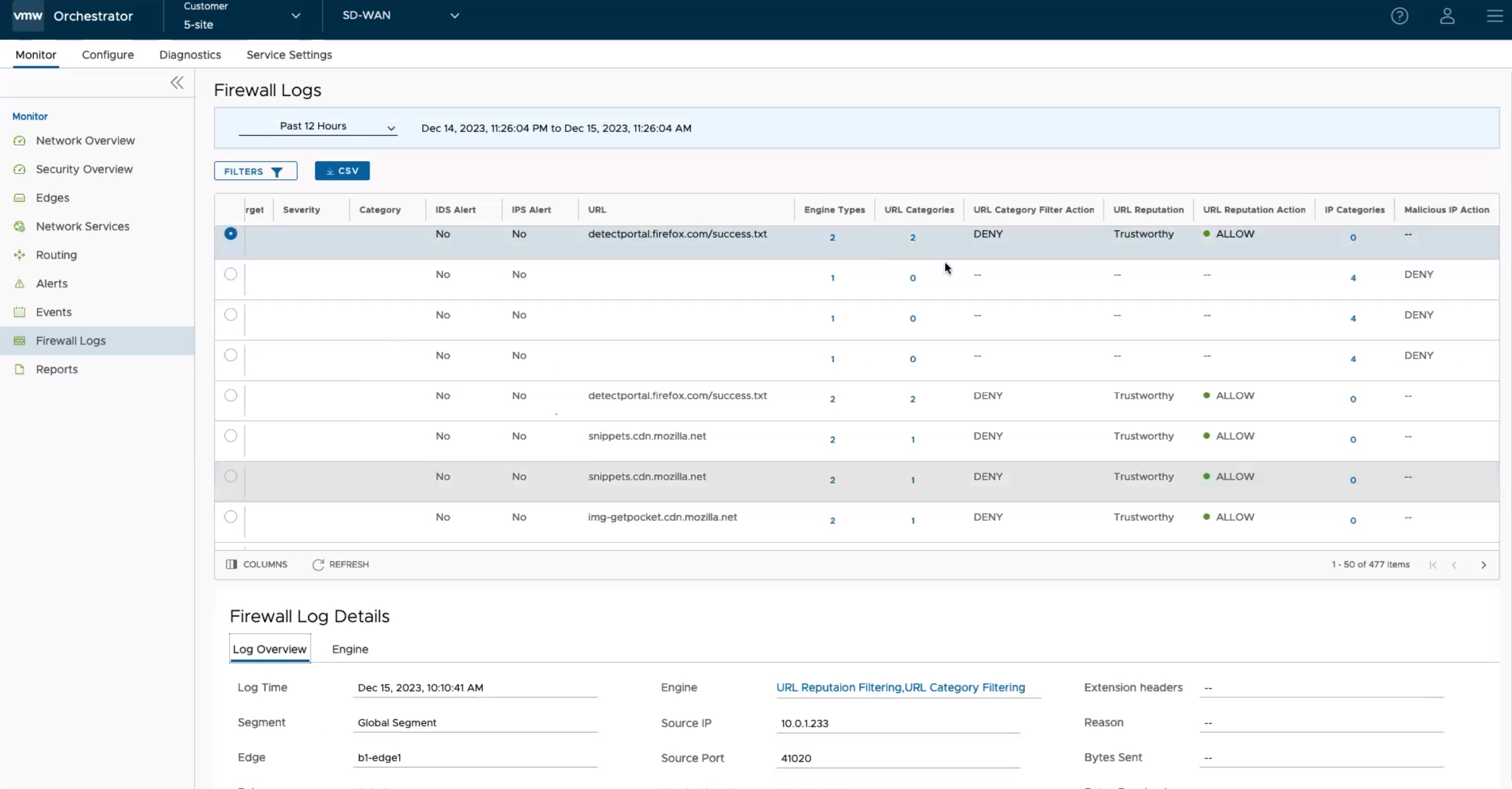

- 在企业门户的 SD-WAN 服务中,导航到监控 (Monitor) > 防火墙日志 (Firewall Logs)。此时将显示防火墙日志 (Firewall Logs) 页面。

在激活有状态防火墙和增强型防火墙服务 (EFS) 功能的情况下,可以在防火墙日志中报告更多信息。下表介绍了防火墙日志中报告的所有参数。

字段 描述 时间 (Time) 触发警示的流量会话的时间戳。 分段 (Segment) 会话所属的分段的名称。 Edge 会话所属的 Edge 的名称。 操作 针对事件/警示触发的以下任一操作: - 允许 (Allow)

- 关闭

- 拒绝

- 开放 (Open)

- 更新 (Update)

接口 (Interface) 在其中接收会话的第一个数据包的接口的名称。对于覆盖网络接收的数据包,此字段将包含 VPN。对于任何其他数据包(通过底层网络接收),该字段将显示 Edge 中的接口名称。 协议 (Protocol) 会话使用的 IP 协议的类型。可能的值包括 TCP、UDP、GRE、ESP 和 ICMP。 源 IP (Source IP) 触发警示的流量会话的源 IP 地址。 源端口 触发警示的流量会话的源端口号。 目标 IP (Destination IP) 触发警示的流量会话的目标 IP 地址。 目标端口 (Destination Port) 触发警示的流量会话的目标端口。 扩展标头 流量数据包的扩展标头。 规则 特征码所属的规则。 原因 关闭或拒绝会话的原因。该字段适用于关闭和拒绝日志消息。 发送的字节数 (Bytes Received) 在会话中发送的数据量(以字节为单位)。该字段仅适用于关闭日志消息。 接收的字节数 (Bytes Received) 在会话中接收的数据量(以字节为单位)。该字段仅适用于关闭日志消息。 持续时间 (Duration) 会话已处于活动状态的持续时间。该字段仅适用于关闭日志消息。 应用程序 (Application) DPI 引擎将会话划分到的应用程序名称。该字段仅适用于关闭日志消息。 目标域 流量会话的目标域。 目标名称 (Destination Name) 流量会话的目标设备的名称。 会话 ID (Session ID) 触发警示的流量的会话 ID。 特征码 ID 特征码规则的唯一 ID。 特征码 Edge 上安装的签名。 攻击源 攻击源。 攻击目标 (Attack Target) 攻击目标。 严重性 入侵的严重性。 类别 入侵所属的类别类型。 IDS 警示 如果从 IDS 引擎收到警示通知,则会显示“是”(Yes),否则将显示“否”(No)。 IPS 警示 如果从 IPS 引擎收到警示通知,则会显示“是”(Yes),否则将显示“否”(No)。 URL 流量定向到的目标的 URL。 引擎类型 与流匹配的引擎类型的总数。单击此列中的链接以查看与流匹配的引擎类型。 URL 类别 与流匹配的 URL 类别类型的总数。单击此列中的链接以查看与流匹配的 URL 类别。 URL 类别筛选器操作 URL 类别引擎特定的筛选操作: - 阻止

- 监控

URL 信誉 在策略规则中定义的 URL 信誉类型。 URL 信誉操作 URL 信誉引擎特定的筛选操作: - 阻止

- 监控

IP 类别 与流匹配的威胁类型的总数。单击此列中的链接以查看与流匹配的 IP 类别。 恶意 IP 操作 特定于恶意 IP 引擎的筛选操作: - 阻止

- 监控

注: 并非为所有防火墙日志填充所有字段。例如,在关闭会话时,将在日志中包含“原因”(Reason)、“接收/发送的字节数”(Bytes Received/Sent) 和“持续时间”(Duration) 字段。仅为 EFS 警示填充“特征码 ID”(Signature ID)、“特征码”(Signature)、“攻击源”(Attack Source)、“攻击目标”(Attack Target)、“严重性”(Severity)、“类别”(Category)、“IDS 警示”(IDS Alert)、“IPS 警示”(IPS Alert)、URL、“引擎类型”(Engine Types)、“URL 类别”(URL Categories)、“URL 类别筛选操作”(URL Category Filter Action)、“URL 信誉”(URL Reputation)、“URL 信誉操作”(URL Reputation Action)、“IP 类别”(IP Categories)和“恶意 IP 操作”(Malicious IP Action),而不会为防火墙日志填充这些字段。 - 您可以使用筛选器 (Filter) 选项,从下拉菜单中选择一个筛选器来查询防火墙日志。

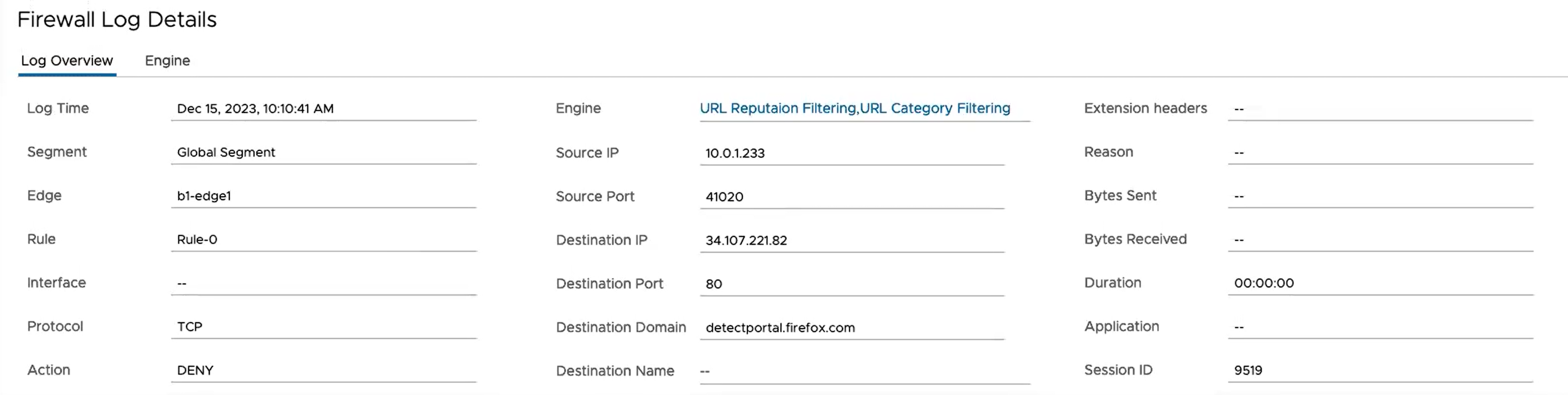

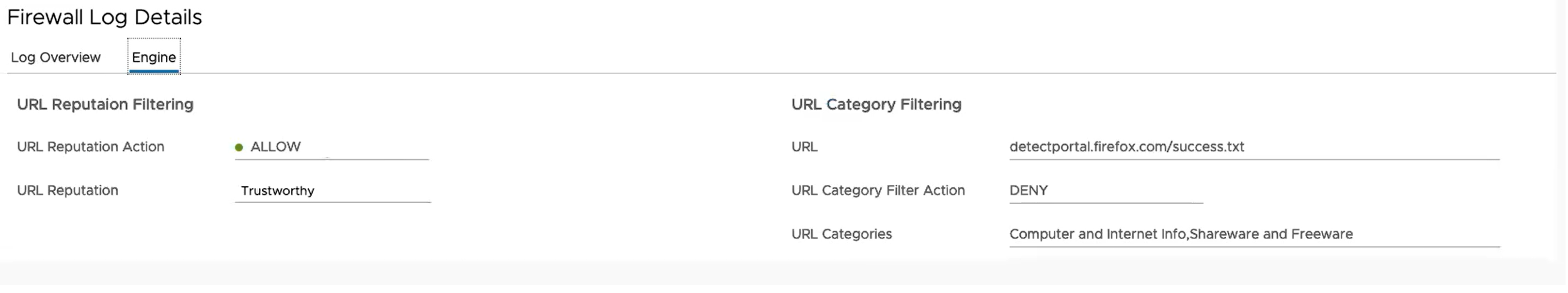

- 要查看有关特定防火墙日志的更多详细信息,请选择防火墙日志条目。在防火墙日志详细信息 (Firewall Log Details) 部分下,您可以查看所选日志条目的详细日志概览 (Log Overview) 和引擎 (Engine) 信息。

注: 如果选定的防火墙日志条目是由增强型安全服务以外的引擎生成的, 引擎 (Engine) 选项卡将不可用。

- 在日志概览 (Log Overview) 选项卡中,单击引擎 (Engine) 旁边的链接,以查看与流量匹配的特定引擎的详细信息,以及特定于该引擎的筛选操作。

- 要通过导出 CVS 格式的 Edge 防火墙日志数据来创建自定义报告,请在防火墙日志 (Firewall Logs) 页面中,单击 CSV 选项。