要在 PingIdentity 中针对单点登录 (SSO) 配置基于 OpenID Connect (OIDC) 的应用程序,请执行以下过程中的步骤。

前提条件

确保您拥有可以登录的 PingOne 帐户。

注: 目前,

SASE Orchestrator 支持将 PingOne 作为身份合作伙伴 (IDP);不过,可以轻松配置任何支持 OIDC 的 PingIdentity 产品。

过程

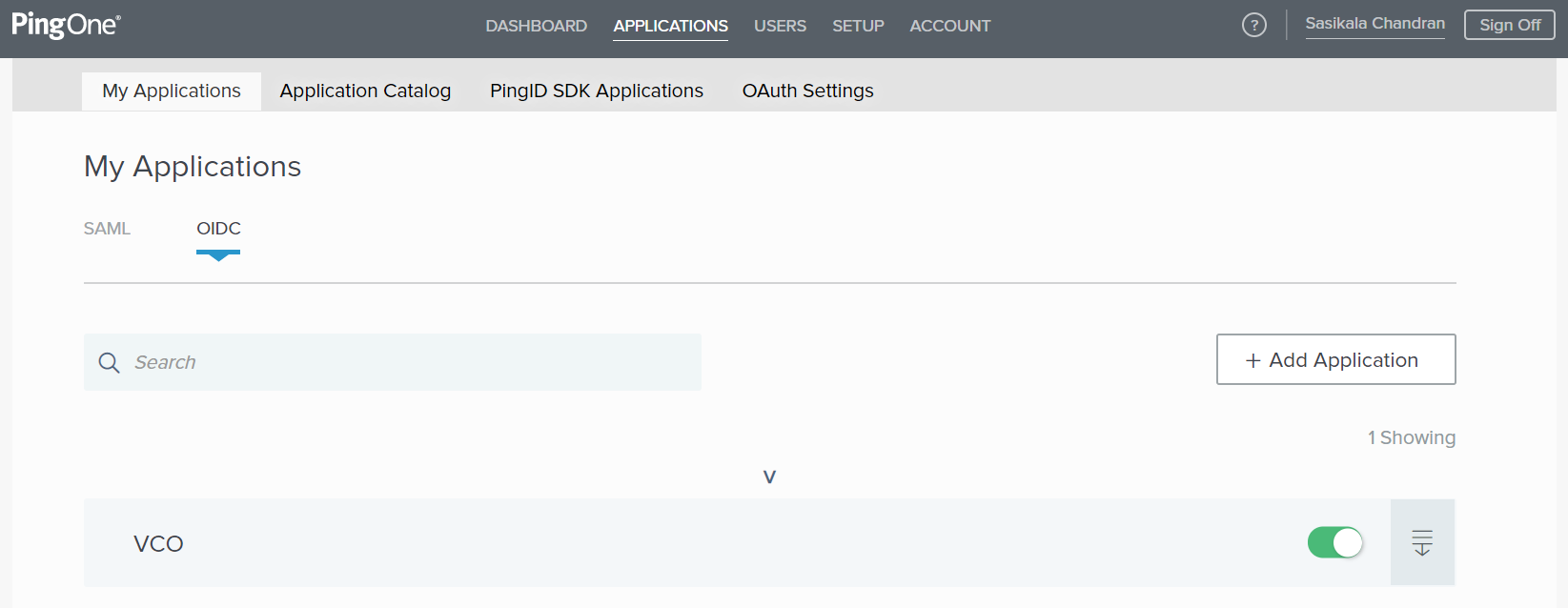

- 以管理员用户身份登录 PingOne 帐户。

此时将显示

PingOne 主屏幕。

- 要创建新应用程序,请执行以下操作:

- 在上方导航栏中,单击应用程序 (Applications)。

- 在我的应用程序 (My Applications) 选项卡上,选择 OIDC,然后单击添加应用程序 (Add Application)。

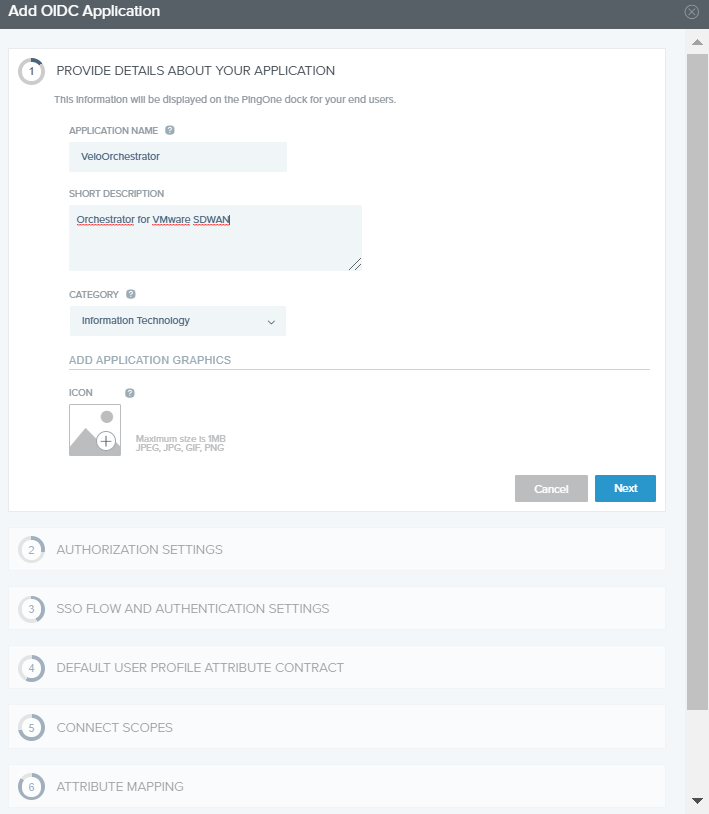

此时将显示

添加 OIDC 应用程序 (Add OIDC Application) 弹出窗口。

- 提供应用程序的名称、简短描述和类别等基本详细信息,然后单击下一步 (Next)。

- 在授权设置 (AUTHORIZATION SETTINGS) 下,选择授权代码 (Authorization Code) 作为允许的授予类型,然后单击下一步 (Next)。

还要记下发现 URL 和客户端凭据(客户端 ID 和客户端密钥),以便在

SASE Orchestrator 中配置 SSO 期间使用。

- 在 SSO 流量和身份验证设置 (SSO FLOW AND AUTHENTICATION SETTINGS) 下面,为“启动 SSO URL”(Start SSO URL) 和“重定向 URL”(Redirect URL) 提供有效值,然后单击下一步 (Next)。

在

SASE Orchestrator 应用程序中的

配置身份验证 (Configure Authentication) 屏幕底部,您可以找到该重定向 URL 链接。理想情况下,

SASE Orchestrator 重定向 URL 采用以下格式:https://<Orchestrator URL>/login/ssologin/openidCallback。“启动 SSO URL”(Start SSO URL) 将采用以下格式:https://<Orchestrator URL>/<域名>/login/doEnterpriseSsoLogin。

- 在默认用户配置文件属性协议 (DEFAULT USER PROFILE ATTRIBUTE CONTRACT) 下面,单击添加属性 (Add Attribute) 以添加其他用户配置文件属性。

- 在属性名称 (Attribute Name) 文本框中,输入 group_membership,然后选中必需 (Required) 复选框,然后选择下一步 (Next)。

注: 需要

group_membership 属性才能从 PingOne 中检索角色。

- 在连接范围 (CONNECT SCOPES) 下面,选择可以在身份验证期间为 SASE Orchestrator 应用程序请求的范围,然后单击下一步 (Next)。

- 在属性映射 (Attribute Mapping) 下面,将身份存储库属性映射到 SASE Orchestrator 应用程序的可用声明。

注: 要让集成生效,至少需要以下映射:email、given_name、family_name、phone_number、sub 和 group_membership (映射到 memberOf)。

- 在组访问权限 (Group Access) 下面,选择应有权访问 SASE Orchestrator 应用程序的所有用户组,然后单击完成 (Done)。

该应用程序将添加到您的帐户中,并且将显示在

我的应用程序 (My Application) 屏幕中。

结果

您已在 PingOne 中针对 SSO 完成了基于 OIDC 的应用程序的设置。

下一步做什么

在 SASE Orchestrator 中配置单点登录。