本节概要介绍了如何配置通过网关的 NSD 到 VMware Cloud on AWS 网关基于路由的隧道连接,并提供了详细的配置过程。

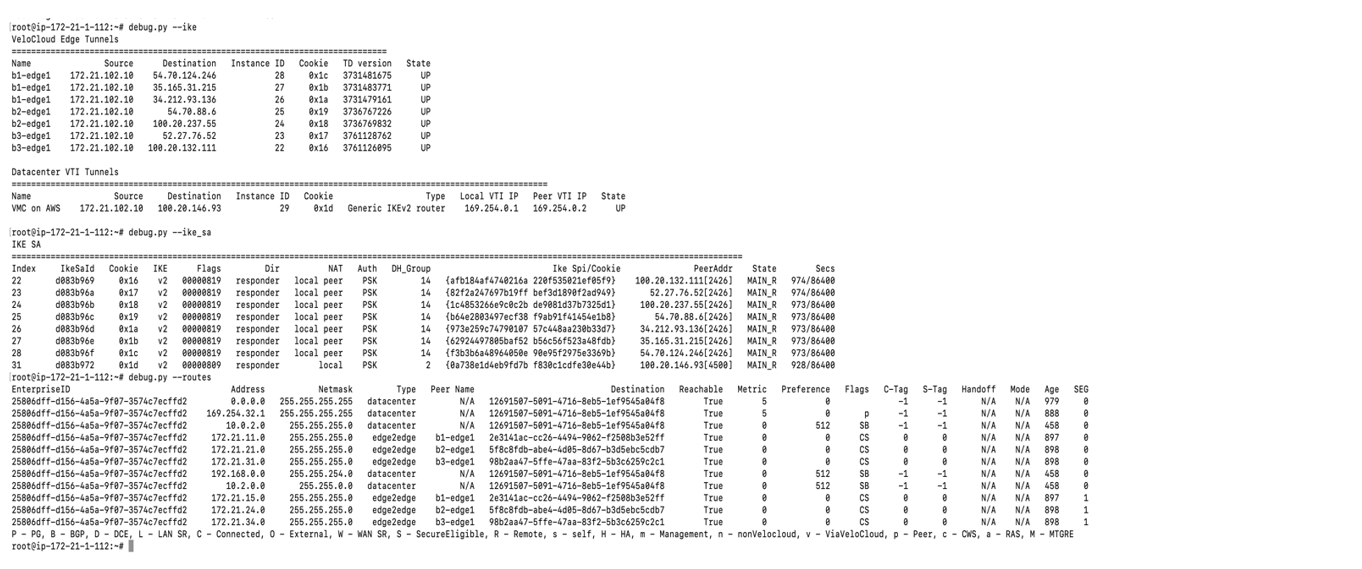

通过网关的 NSD 到 VMware Cloud on AWS 网关的基于路由的隧道连接概览

下图展示了 VMware SD-WAN 和 VMware Cloud on AWS 的集成,该集成在 VMware SD-WAN 网关与 VMware Cloud 网关之间使用 IPSec 连接。

过程

本节提供了有关如何在 SD-WAN 网关与 VMware Cloud 网关之间建立连接的分步过程。

- 根据 SDDC 组织的 URL(VMware Cloud Services 登录页面)登录到 VMware Cloud 控制台。在 Cloud Services 平台上,选择“VMware Cloud on AWS”。

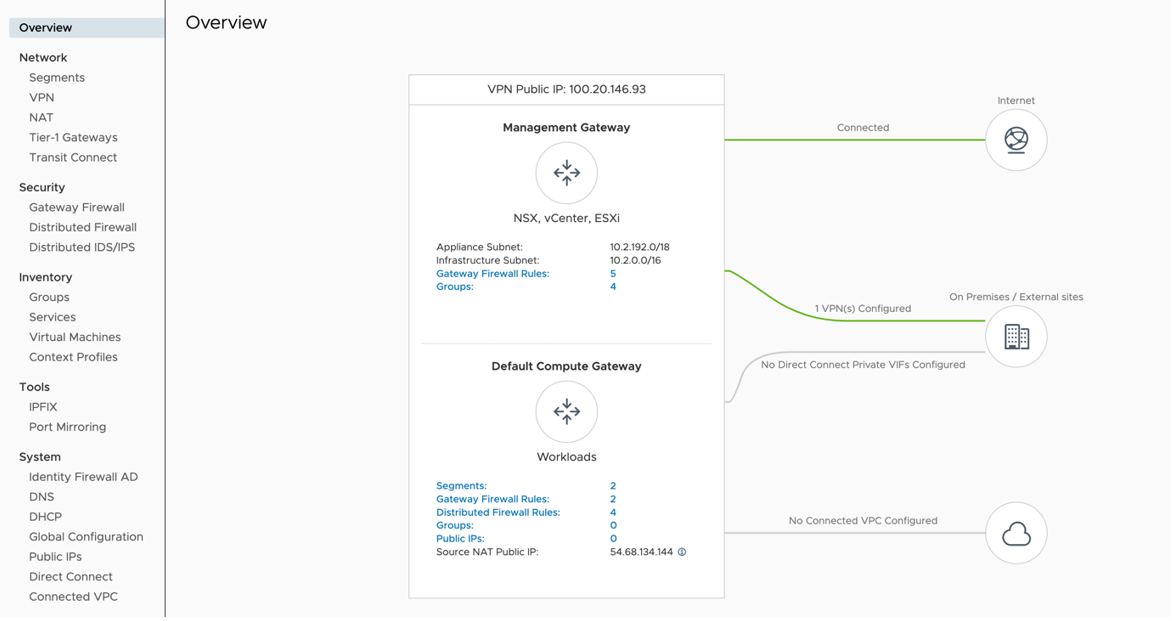

- 通过单击“网络和安全”(Networking and Security) 选项卡,找到用于 VPN 连接的公用 IP。“VPN 公用 IP”(VPN Public IP) 显示在“概览”(Overview) 窗格下方。

- 确定用于流量加密选择(感兴趣的流量)的网络/子网,并写下这些内容。它们应来自 VMware Cloud 中“网络/安全”(Networking/Security) 的“分段”(Segments)。(可通过单击网络 (Network) 下的分段 (Segments) 找到。)

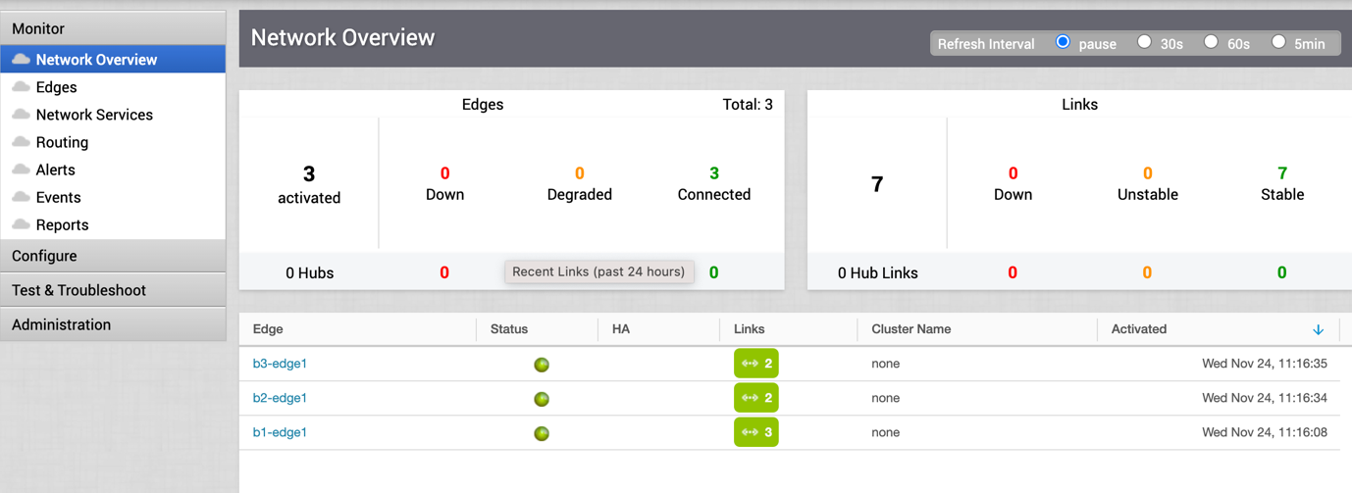

- 登录到 SD-WAN Orchestrator,并确认显示有 SD-WAN Edge(这些 Edge 旁边将显示有绿色状态图标)。

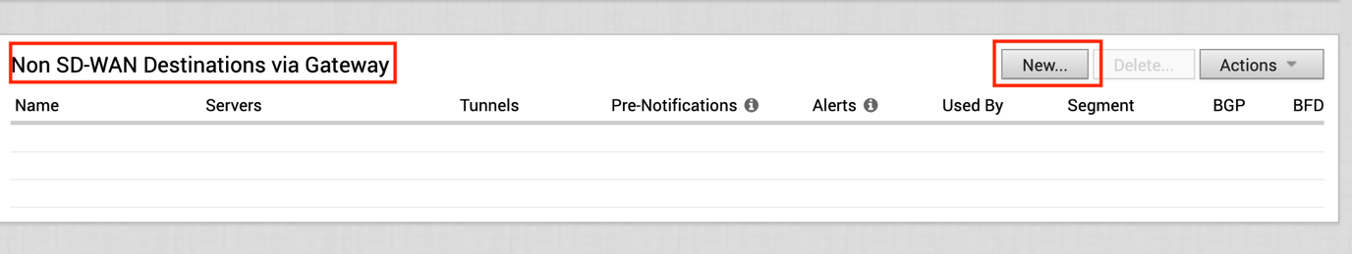

- 转到配置 (Configure) 选项卡,然后单击网络服务 (Network Services)。在“通过网关的非 SD-WAN 目标”(Non SD-WAN Destination via Gateway) 中,单击新建 (New) 按钮。

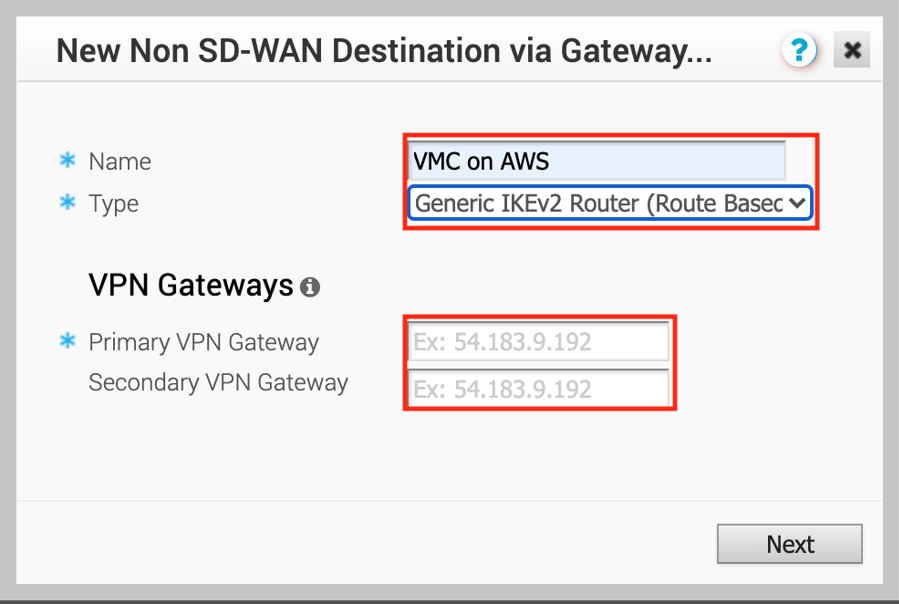

- 提供通过网关的非 SD-WAN 目标的名称。选择类型,在本例中为“通用 IKEv2 路由器 (基于路由的 VPN)”(Generic IKEv2 Router (Route Based VPN)),然后输入 VMC 中的公用 IP(在步骤 2 中获取),然后单击下一步 (Next)。

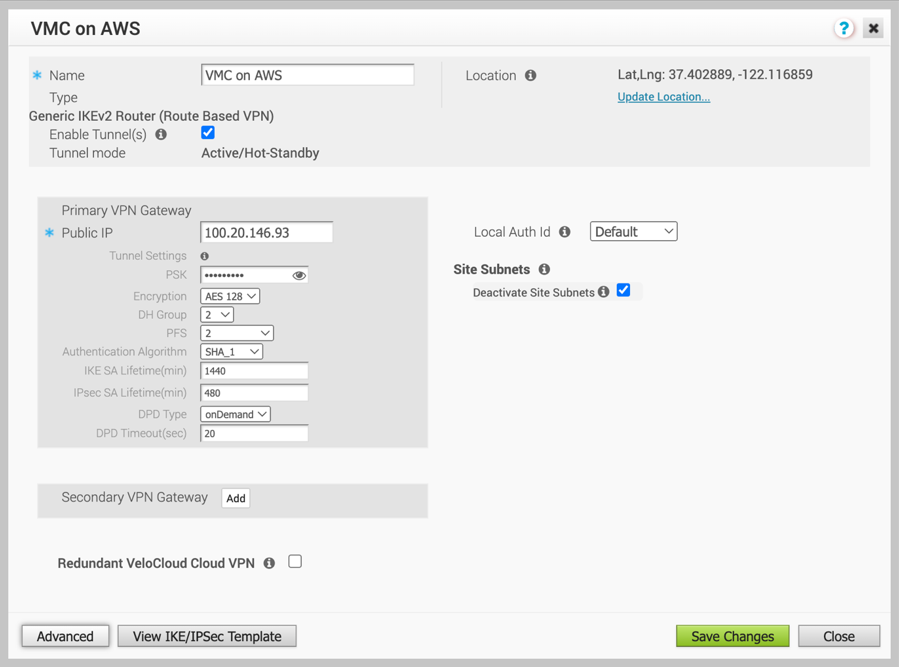

- 单击“高级”(Advanced) 按钮,然后完成以下操作:

- 更改为所需的 PSK。

- 确保将“加密”(encryption) 设置为“AES 128”。

- 将“DH 组”(DH group) 更改为“2”。

- 启用“PFS”并设置为“2”。

- 将“身份验证算法”(Auth Algorithm) 设置为“SHA 1”。

- 停用站点子网,因为子网是通过 BGP 学习的。(如果未配置 BGP,则添加在步骤 3 中捕获的站点子网,如静态路由)。

- 单击启用隧道 (Enable Tunnels) 旁边的复选框。

- 单击保存更改 (Save Changes)。

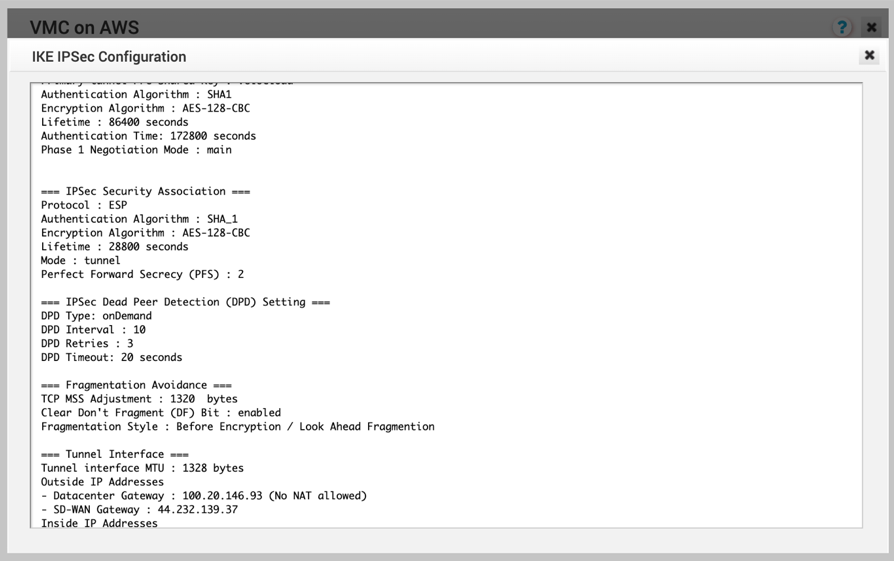

- 单击查看 IKE/IPSec 模板 (View IKE/IPSec Template),将信息复制到文本文件中,然后关闭该窗口。

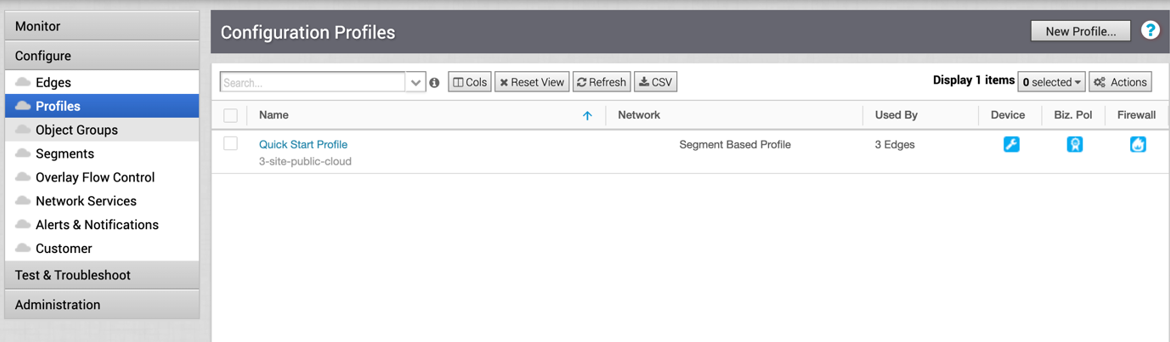

- 在左侧窗格中,单击配置 (Configure) > 配置文件 (Profiles)。

- 转到关联的 SD-WAN Edge 的配置文件,然后单击相应的配置文件。

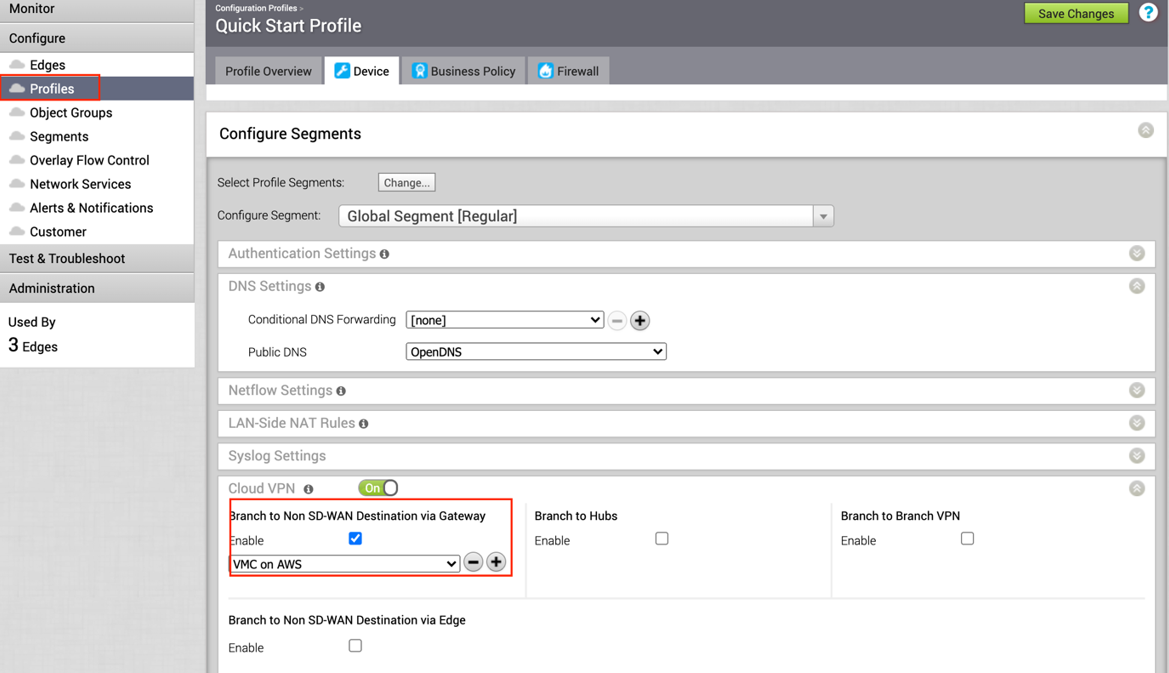

- 在正确的配置文件下,完成以下操作。

- 转到设备 (Device) 选项卡,在“云 VPN”(Cloud VPN) 和“分支到通过网关的非 SD-WAN 目标”(Branch to Non SD-WAN Destination via Gateway) 下,单击启用 (Enable) 旁边的复选框。

- 在下拉菜单中,选择已创建的通过网关的 NSD(从步骤 6 开始)。

- 单击屏幕顶部的保存更改 (Save Changes) 按钮。

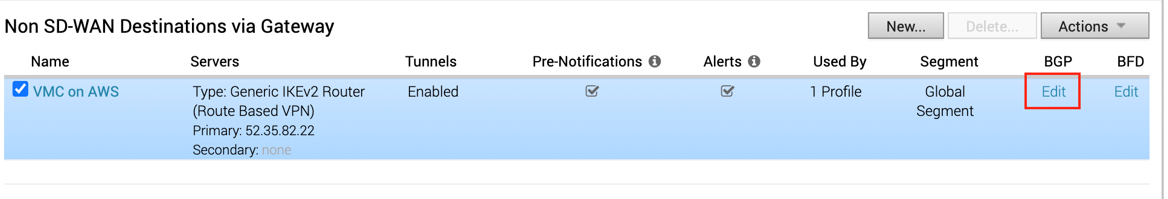

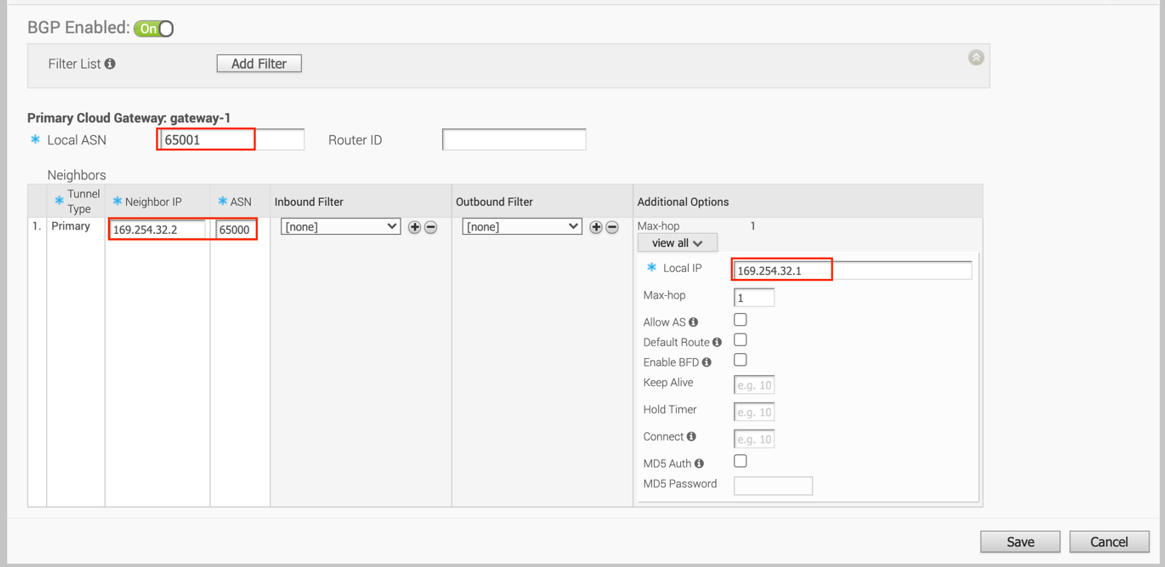

- 转到网络服务 (Network Services) 页面,单击通过网关的 NSD 服务区域中的“BGP”按钮。

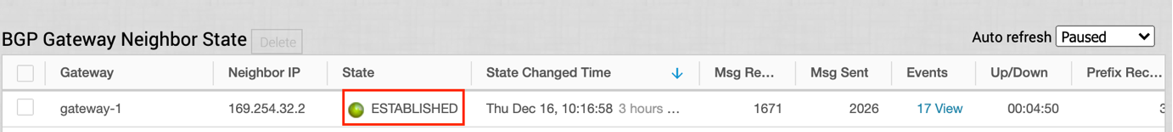

- 配置 BGP 参数:

- 将“本地 ASN”(Local ASN) 配置为 65001

- “邻居 IP”(Neighbor IP) 为 169.254.32.2 c) 对等 ASN 为 65000(VMC 默认 ASN 为 65000)

- “本地 IP”(Local IP) 为 169.254.32.1

注: 建议使用 169.254.0.0/16 子网中的 /30 CIDR,但以下 VMC 预留地址除外 - 169.254.0.0-169.254.31.255、169.254.101.0-169.254.101.3

- 登录到 VMware Cloud 控制台。

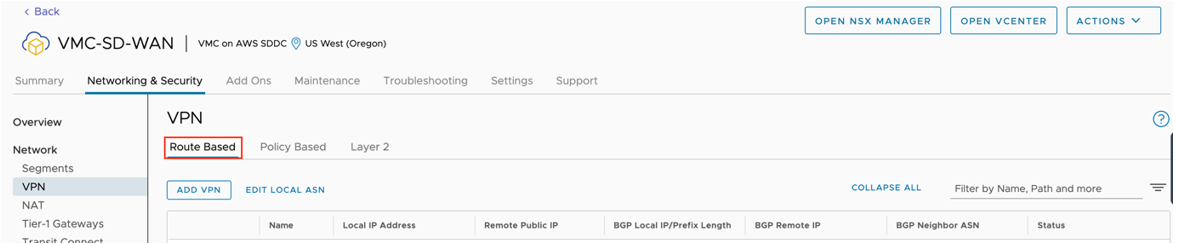

- 转到“网络和安全”(Networking and Security),然后单击“VPN”选项卡。在“VPN”区域中,选择“基于路由的 VPN”(Route Based VPN),然后单击“添加 VPN”(Add VPN)。

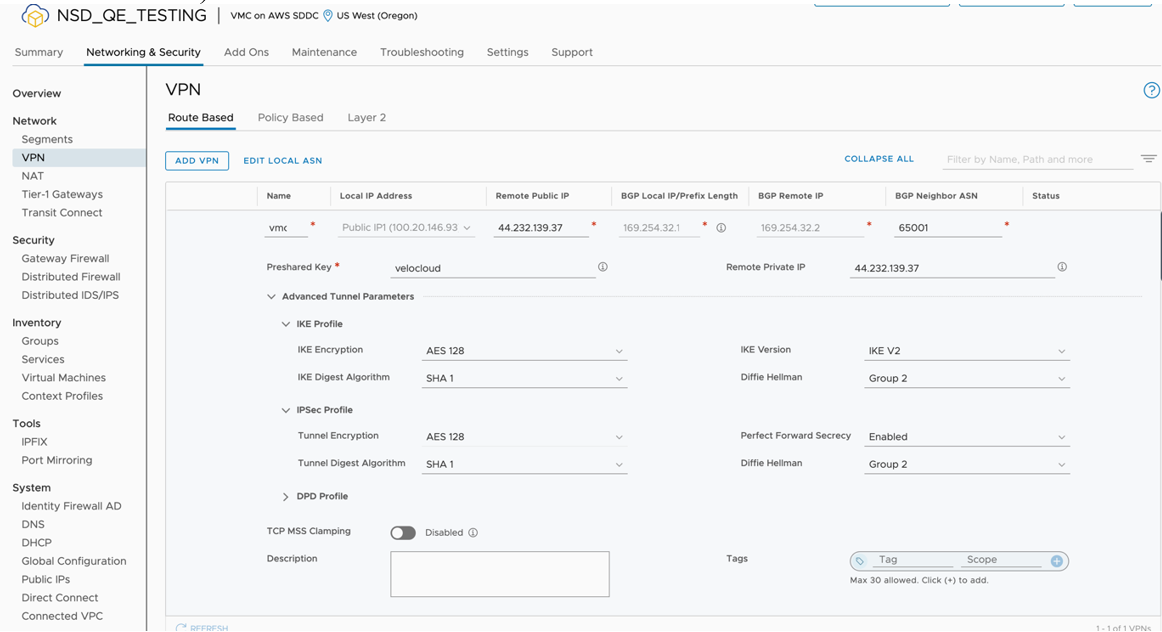

- 提供基于路由的 VPN 的名称并配置以下内容。

- 选择名称。(选择以“To_SDWAN_Gateway”开头的名称,以便在故障排除和将来提供支持的过程中可以轻松识别 VPN)。

- 选择公用 IP。

- 输入远程公用 IP。

- 输入远程专用 IP。注意:这需要致电 GSS 支持部门,请参考以下知识库文章,并在联系支持部门时提及知识库 ID。https:// ikb.vmware.com/s/article/78196。

- 指定 BGP 本地 IP。

- 指定 BGP 远程 IP。

- 在“隧道加密”(Tunnel Encryption) 下,选择“AES 128”。

- 在“隧道摘要算法”(Tunnel Digest Algorithm) 下,选择“SHA1”。

- 确保将“完美前向保密”(Perfect Forward Secrecy) 设置为“已启用”(Enabled)。

- 输入 PSK,以匹配在步骤 7A 中设置的 PSK。

- 在“IKE 加密”(IKE Encryption) 下,选择“AES 128”。

- 在“IKE 摘要算法”(IKE Digest Algorithm) 下,选择“SHA 1”。

- 在“IKE 类型”(IKE Type) 下,选择“IKEv2”。

- 在“Diffie Hellman”下,选择“组 2”(Group 2)。

- 单击保存 (Save)。

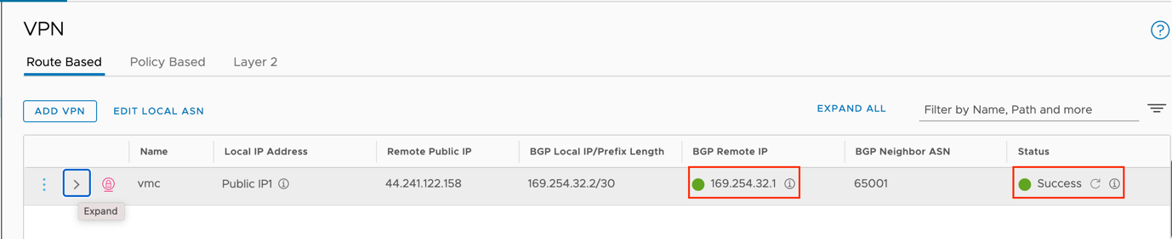

- 完成配置后,隧道将自动激活,并将继续与对等体(即 SD-WAN 网关)协商 IKE 阶段 1 和阶段 2 参数。

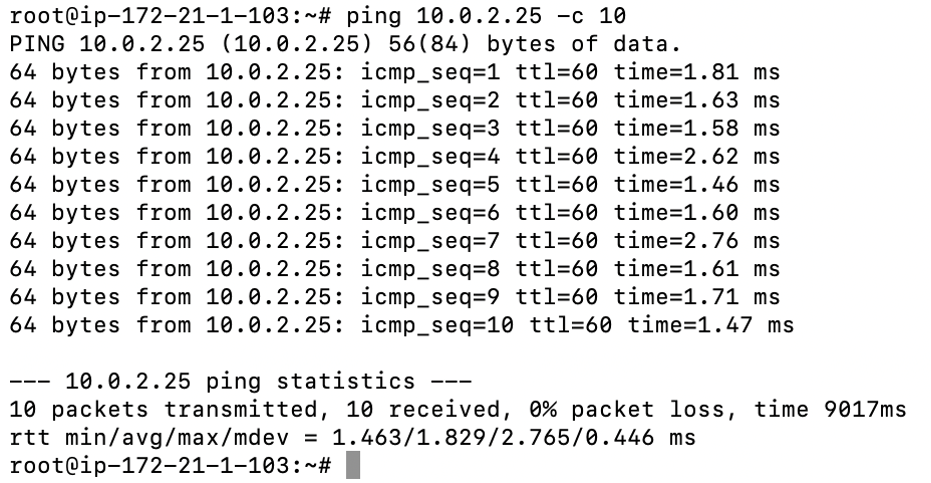

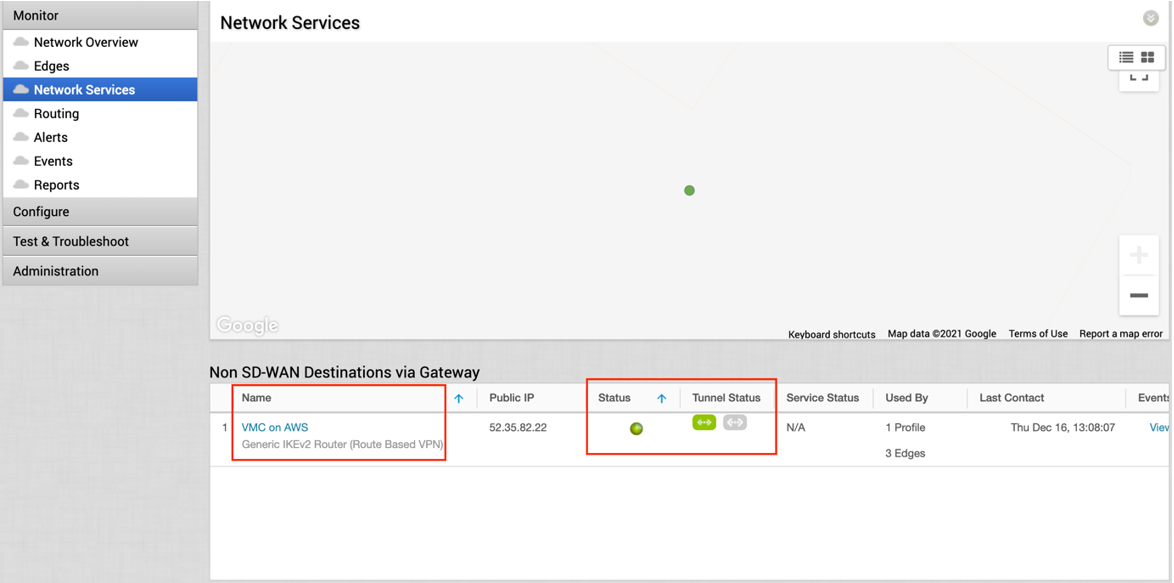

- 在隧道显示(绿色)后,确认 SD-WAN Orchestrator 中通过网关的 NSD 隧道/BGP 状态(转到“监控”(Monitor) >“网络服务”(Network Services))。

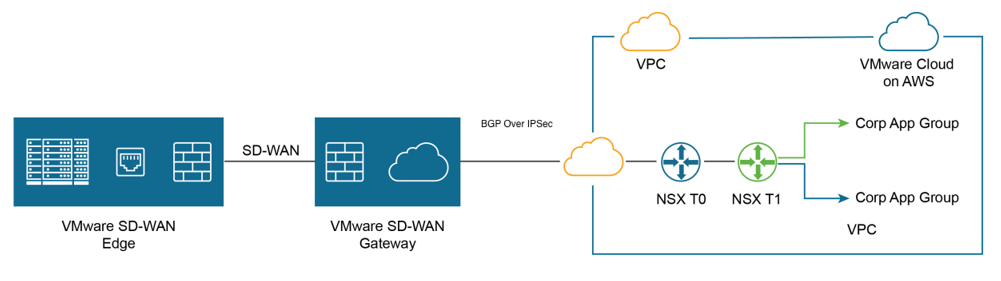

- 从两端连接的客户端开始向对方的客户端执行 ping 操作,并验证 ping 的可访问性。隧道配置已完成并已验证。