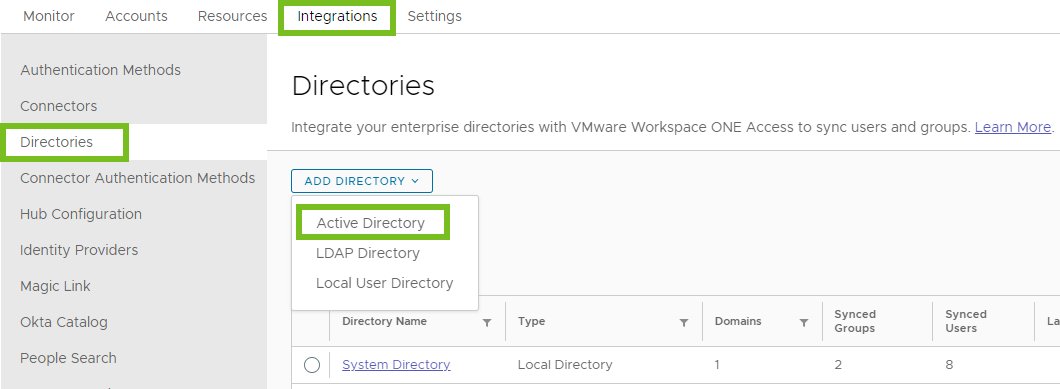

在 Workspace ONE Access 控制台中,创建一个目录,输入连接到 Active Directory 所需的信息,然后选择要同步到 Workspace ONE Access 目录的用户和组。Active Directory 连接选项为“通过 LDAP 访问的 Active Directory”或“Active Directory (集成 Windows 身份验证)”。通过 LDAP 访问的 Active Directory 连接支持 DNS 服务位置查找。

前提条件

- 安装目录同步服务,从版本 20.01.0.0 开始,该服务将作为 Workspace ONE Access Connector 的组件提供。请参阅最新版本的《安装 VMware Workspace ONE Access Connector》以了解相关信息。

如果要使用用户身份验证服务对目录的用户进行身份验证,则还需安装用户身份验证服务组件。

- 在 Workspace ONE Access 控制台中的页面上,选择必需的用户属性,并根据需要添加自定义属性。请参阅管理 Workspace ONE Access 中的用户属性。请牢记以下注意事项:

- 如果用户属性是必需的,则必须为要同步的所有用户设置其值。不会同步没有该属性值的用户。

- 属性适用于所有目录。

- 在 Workspace ONE Access 服务中配置一个或多个目录后,无法再将属性标记为“必需”。

- 为要从 Active Directory 同步的用户和组创建一个列表。组名称将立即同步到目录。在授权组使用资源或将其添加到策略规则后,才会同步组的成员。在初始配置期间,应添加在配置组授权之前需要进行身份验证的用户。

- 如果要使用“全局目录”选项创建类型为“通过 LDAP 访问的 Active Directory”的目录,则必须确保 Workspace ONE Access 租户中的任何其他目录都不会同步与“全局目录”目录相同的域中的用户。如果发生冲突,可能会导致同步失败。

- 对于通过 LDAP 访问的 Active Directory,您需要基本 DN,以及绑定用户 DN 和密码。

绑定用户必须在 Active Directory 中拥有以下权限,才能授予对用户和组对象的访问权限:

- 读取

- 读取所有属性

- 读取权限

注: 建议使用具有不过期密码的绑定用户帐户。 - 对于通过集成 Windows 身份验证访问的 Active Directory,您需要使用有权对所需域上的用户和组进行查询的绑定用户的用户名和密码。

绑定用户必须在 Active Directory 中拥有以下权限,才能授予对用户和组对象的访问权限:

- 读取

- 读取所有属性

- 读取权限

注: 建议使用具有不过期密码的绑定用户帐户。 - 如果 Active Directory 要求通过 SSL/TLS 进行访问,则需要所有相关 Active Directory 域的域控制器的中间 CA 证书(如果使用)和根 CA 证书。如果域控制器具有来自多个中间证书颁发机构和根证书颁发机构的证书,则需要所有中间 CA 证书和根 CA 证书。

注: 对于“通过集成 Windows 身份验证访问的 Active Directory”类型的目录,将自动使用 SASL Kerberos 绑定进行加密。不需要使用证书。

- 对于通过集成 Windows 身份验证访问的 Active Directory,如果配置了多林 Active Directory 并且“域本地”组包含来自不同林中的域的成员,请确保将绑定用户添加到“域本地”组所在域的“管理员”组中。如果未执行此操作,“域本地”组中将缺少这些成员。

- 对于通过集成 Windows 身份验证访问的 Active Directory:

- 对于 SRV 记录中列出的所有域控制器以及隐藏的 RODC,主机名和 IP 地址的 nslookup 应当可以正常执行。

- 就网络连接方面而言,所有域控制器都必须可以访问。

- 如果 Workspace ONE Access Connector 在 FIPS 模式下运行,则还需遵循其他要求和必备条件。请参阅您所用连接器版本对应的 Workspace ONE Access Connector 和 FIPS 模式。

过程

结果

此时会建立与 Active Directory 的连接。如果单击保存并同步,则会将用户和组名称从 Active Directory 同步到 Workspace ONE Access 目录。

有关如何同步组的详细信息,请参阅《VMware Workspace ONE Access 管理》中的“管理用户和组”。

下一步做什么

- 如果将身份验证选项设置为为此目录设置密码身份验证,则会自动为目录创建名为 directoryname 的 IDP 的身份提供程序以及密码(云部署)身份验证方法。您可以在和页面上查看这些信息。您也可以从连接器身份验证方法和身份验证方法页面中为目录创建更多身份验证方法。有关创建身份验证方法的信息,请参阅在 Workspace ONE Access 中管理用户身份验证方法。

- 在页面上查看默认访问策略。

- 查看默认同步安全措施设置,并根据需要进行更改。有关信息,请参阅在 Workspace ONE Access 中设置目录同步安全措施。