合规策略

合规引擎是 Workspace ONE UEM 的一种自动化工具,可确保所有设备遵守您的策略。这些策略可能包括基本的安全设置,比如要求设置密码和具有最短的设备锁定时限。

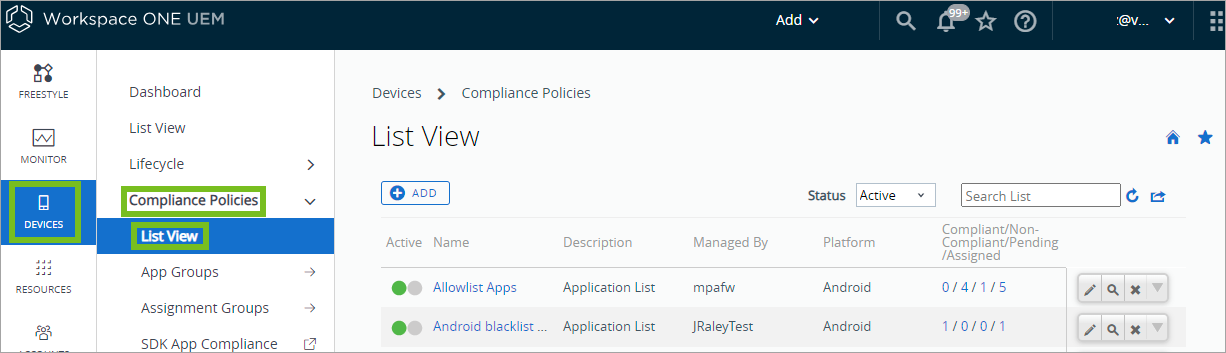

Workspace ONE UEM 中的合规策略

对于某些平台,您还可以决定设置和强制实施某些预防措施。这些预防措施包括设置密码强度、阻止某些应用以及要求设置设备签入间隔,以确保设备安全无忧且与 Workspace ONE UEM 保持连接。在发现设备不合规后,合规引擎将警告用户解决合规性错误,以免在设备上遭受处罚措施。例如,合规引擎可触发消息,通知用户他们的设备违规。

此外,对于不合规的设备,不能为其分配设备配置文件,此类设备上也不能安装应用程序。如果在指定的时间内没有纠正错误,设备将无法访问您定义的某些内容和功能。可用的合规策略和操作因平台而异。

适用于 Workspace ONE UEM 的 Dell BIOS Verification

请确保您的 Dell Windows 桌面设备使用 Dell Trusted Device(原为 Dell BIOS Verification)保持安全。此服务会分析 Dell 设备的 BIOS,并向 Workspace ONE UEM 报告状态,以便您可以对任何被破解的设备采取措施。

Dell Trusted Device 的优势

BIOS 是维护整体设备运行状况和安全的一部分。现代计算机系统依靠 BIOS 固件在引导过程中初始化硬件,对于支持操作系统和应用程序的运行时服务也是如此。设备架构中的这种特权位置使得对 BIOS 固件进行未经授权的修改成为一个重大威胁。Dell Trusted Device 服务使用安全签名的响应模型提供安全的 BIOS 验证。安全验证的状态可帮助您使用合规策略引擎对破解设备执行操作。

针对 Dell Trusted Device 做好设备准备

要在 Windows 桌面设备上使用 Dell Trusted Device,您必须在设备上安装 Dell Trusted Device 服务。您必须从 Dell (https://www.dell.com/support/home/product-support/product/trusted-device/drivers) 下载最新客户端。请考虑使用“软件分发”在您的 Dell Windows 桌面设备上安装客户端。

Dell BIOS 验证状态

在您的设备上安装客户端后,您可以在“设备详细信息”页面中查看报告的状态。状态如下所示:

- 通过 - 已在设备上安装 Dell Trusted Device 客户端,并且设备是安全的。

- 失败 - 已安装 Dell Trusted Device 客户端,并且存在以下问题之一:

- 预检查事件返回失败的结果。当客户端检测到无效的二进制签名时,会发生此结果。

- BIOS 实用程序事件对验证测试返回失败的结果。

- BIOS 服务器处理事件对无效的签名、无效的退出代码或负载状态为“未同步”返回失败的结果。

- 警告 - 已安装 Dell Trusted Device,并且客户端检测到问题。设备可能不受保护,因此请调查该问题。导致处于警告状态的原因可能包括以下列表。

- 无网络连接

- 命令行参数无效

- 应用程序正在以不足的特权运行。

- 客户端存在内部错误

- 服务器响应时出现错误。

- 客户端的驱动程序有问题

- BIOS 验证出现未知结果

- 如果看到灰色警告图标,则表明设备上未安装 Dell Trusted Device 客户端。

通过运行状况证明进行破解设备检测

在 BYOD 和企业所有设备的部署中,很重要的一点是要确知设备在访问企业资源时处于良好状态。Windows 运行状况证明服务通过安全的云通信来访问设备启动信息。该信息被用来衡量和对照相关的数据点,确保设备启动进程与预期相符,而非已成为安全漏洞或威胁的牺牲品。衡量指标包括安全启动、代码完整性、BitLocker 和启动管理器。

Workspace ONE UEM 允许您配置 Windows 运行状况证明服务,从而确保设备合规。如果任何启用的检查项失败,Workspace ONE UEM 合规策略引擎会根据所配置的合规策略采取相应安全措施。此功能让您可以确保企业数据免受已破解设备的威胁。Workspace ONE UEM 从设备硬件(而非操作系统)提取必要信息,因此即使操作系统内核被破解,也可以检测到破解设备。

为 Windows 桌面合规策略配置运行状况证明

使用具有破解设备检测功能的 Windows 运行状况证明服务来保障您的设备安全。该服务允许 Workspace ONE UEM 在设备启动时检查其完整性并采取相应的纠正措施。

过程

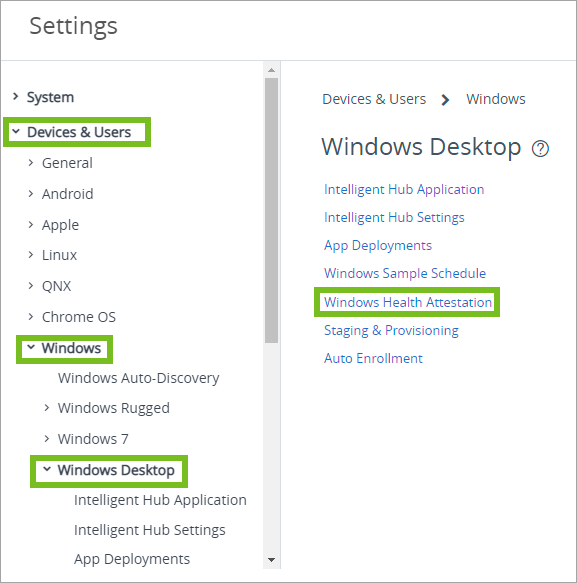

- 导航至组与设置 > 所有设置 > 设备与用户 > Windows > Windows 桌面 > Windows 运行状况证明。

- (可选)如果使用自定义本地部署服务器并启用运行状况证明服务,请选择使用自定义服务器。输入服务器 URL。

-

配置运行状况证明设置。

设置 说明 使用自定义服务器 选择此选项,可配置用于运行状况证明的自定义服务器。

此选项要求服务器运行 Windows Server 2016 或更新版本。启用此选项将显示“服务器 URL”字段。服务器 URL 输入用于自定义运行状况证明服务器的 URL。 安全启动已停用 如果设备上的安全启动被停用,则启用此选项可标记破解设备状态。

安全启动将强制系统启动到出厂受信任状态。如果安全启动已启用,用于启动计算机的核心组件必须具有 OEM 所信任的正确加密签名。UEFI 固件将在允许计算机启动前验证信任状态。如果检测到任何篡改文件,安全启动将阻止启动。证明标识密钥 (AIK) 不存在 如果设备上不存在 AIK,则启用此选项可标记破解设备状态。

如果设备中存在认证标识密钥 (AIK),则表示设备具有背书密钥 (EK) 证书。它可能信任多个不具有 EK 证书的设备。数据执行保护 (DEP) 策略已停用 如果设备上的 DEP 被停用,则启用此选项可标记破解设备状态。

数据执行保护 (DEP) 策略是嵌入到操作系统的系统级别上的内存保护功能。此策略可阻止从数据页面(例如默认堆、堆栈和内存池)运行代码。DEP 是通过硬件和软件强制执行的。BitLocker 已停用 启用此选项可在设备上的 BitLocker 加密被停用时标记破解设备状态。 代码完整性检查已停用 如果设备的代码完整性检查被停用,则启用此选项可标记破解设备状态。

代码完整性是一项功能,每次将驱动程序或系统文件加载到内存时可对其进行完整性验证。代码完整性会在将驱动程序或系统文件加载到内核前检查其是否已签名。此检查还会扫描以管理员权限运行被恶意软件修改的系统文件的用户。预先启动反恶意软件已停用 如果设备上的提前启动反恶意软件被停用,则启用此选项可标记破解设备状态。

早期启动反病毒功能 (ELAM) 可为您网络中的计算机启动时和第三方驱动器初始化之前提供保护。代码完整性版本检查 如果代码完整性版本检查失败,则启用此选项可标记破解设备状态。 启动管理器版本检查 如果启动管理器版本检查失败,则启用此选项可标记破解设备状态。 启动应用安全版本号检查 当启动应用安全版本号与输入的编号不不一致时,启用此选项可标记被破解设备的状态。 启动管理器安全版本号检查 当启动管理器安全版本号与输入的编号不一致时,启用此选项可标记被破解设备的状态。 高级设置 启用此选项以在“软件版本标识符”部分配置高级设置。 -

选择保存。