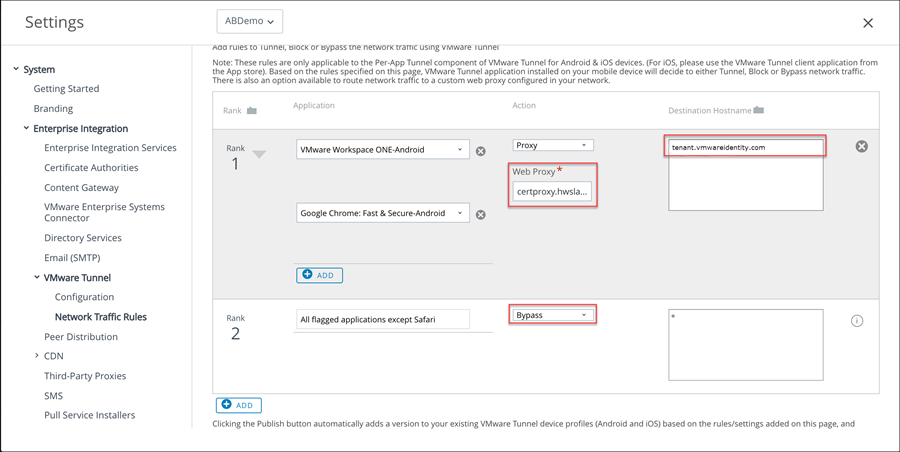

可配置网络流量规则,以便 Workspace ONE Tunnel 客户端将流量传送到 Android 设备的 Web 代理。

您需要在流量规则中列出使用按应用程序 VPN 选项配置的 Android 应用程序并配置代理服务器地址和目标主机名。

可配置设备流量规则以控制设备如何处理来自指定应用程序的流量。设备流量规则可强制 Workspace ONE Tunnel 应用程序通过隧道发送流量、阻止流向指定域的所有流量、绕过内部网络而直接连接到 Internet,或将流量发送到 Web 代理站点。

有关具有相应域的可用 Workspace ONE Access SaaS 环境的列表,请参阅文章用于网络配置的 Workspace ONE Access 和 Hub 服务 SaaS IP 地址范围 (68035)。

有关创建网络流量规则的详细信息,请参阅《VMware Tunnel 指南》。

前提条件

- 已配置 VMware Tunnel 且已激活每应用隧道组件。

- Microsoft Intune 公司门户应用程序已配置为将设备流量规则与 Android 移动 SSO 结合使用。

- 已创建 Android VPN 配置文件。

- 已为添加到网络流量规则中的每个 Android 应用程序启用按应用程序 VPN。

过程

- 在 Workspace ONE UEM 控制台中,导航到 > 。

- 在设备流量规则选项卡中,按照《VMware Tunnel 指南》中所述配置设备流量规则设置。针对适用于 Android 的移动 SSO 配置,请配置以下设置。

- 默认操作。此规则将自动配置并应用于除 Safari 以外的所有应用程序。默认操作始终最后应用。

| 选项 |

描述 |

| 隧道 |

如果适用于 Android 的移动 SSO 需要使用 VPN 访问,请将“操作”设置为隧道。设备上配置了按应用程序 VPN 的所有应用程序(Safari 除外)都将通过隧道发送网络流量。 |

| 旁路 |

如果适用于 Android 的移动 SSO 不需要使用 VPN 访问,请将“操作”设置为旁路。设备上配置了按应用程序 VPN 的所有应用程序(Safari 除外)都将绕过隧道而直接连接到 Internet。

重要说明: 对于此实现,当 Tunnel 客户端仅用于单点登录时,不会向 Tunnel 服务器发送任何流量。

|

更新默认规则并将“操作”设置为

旁路后,将会为 Android 单点登录添加并配置一个网络流量规则。

- 根据需要选择添加以创建其他规则。

- 选择向上和向下箭头,以重新排列网络流量规则的优先顺序。默认规则是排在最后的规则。

- 在“应用程序”列中,添加使用按应用程序 VPN 配置文件配置的 Android 应用程序。

注: 如果 Microsoft Office 365 是通过 Microsoft Intune 公司门户应用程序部署的,请确保将 Microsoft 公司门户应用程序添加到“设备流量规则”中的应用程序列表。

- 对于云中托管的租户,在“操作”列中选择“代理”并指定 Web 代理信息。输入以下格式的内容:certproxy.domain。例如,certproxy.workspaceoneaccess.com:5262。

在“目标主机名”列中,输入您的目标

Workspace ONE Access 主机名。输入以下格式的内容:

<tenant>.workspaceoneaccess.com。例如,

myco.workspaceoneaccess.com。

VMware Tunnel 客户端会将流量从

Workspace ONE Access 主机名传送到 HTTPS 代理。

- 对于内部部署,在“操作”列中选择“代理”并指定 Web 代理信息。输入 Workspace ONE Access 主机名和端口。例如,login.example.com:5262。

注: 对于内部部署,如果要提供对

Workspace ONE Access 主机的外部访问权限,则必须在 Internet 上的设备与

Workspace ONE Access 主机之间打开防火墙端口 5262(可配置),以便在负载均衡器/反向代理上实现第 4 层 TCP SSL 直通。

- 单击保存。

下一步做什么

发布这些规则。发布规则后,设备会收到更新的 VPN 配置文件,并且 Workspace ONE Tunnel 应用程序会被配置为启用 SSO。

转到 Workspace ONE Access 控制台,然后在“内置身份提供程序”页中配置适用于 Android 的移动 SSO。