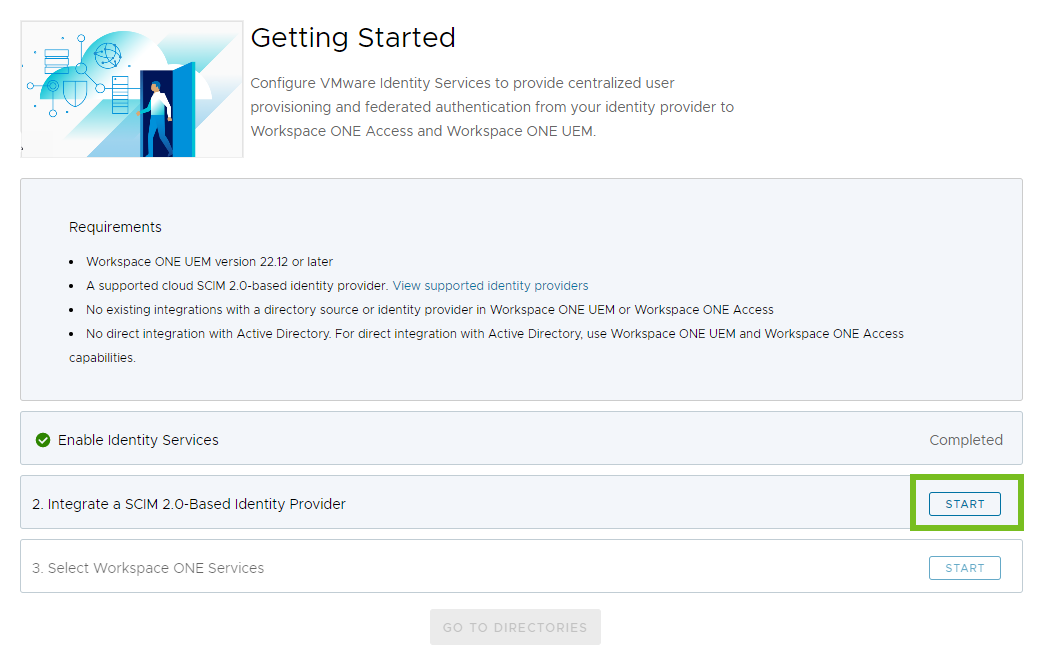

为 Workspace ONE 租户启用 VMware Identity Services 后,可设置与基于 SCIM 2.0 的身份提供程序的集成。

- 在 VMware Identity Services“入门”向导中,单击步骤 2 集成基于 SCIM 2.0 的身份提供程序中的开始按钮。

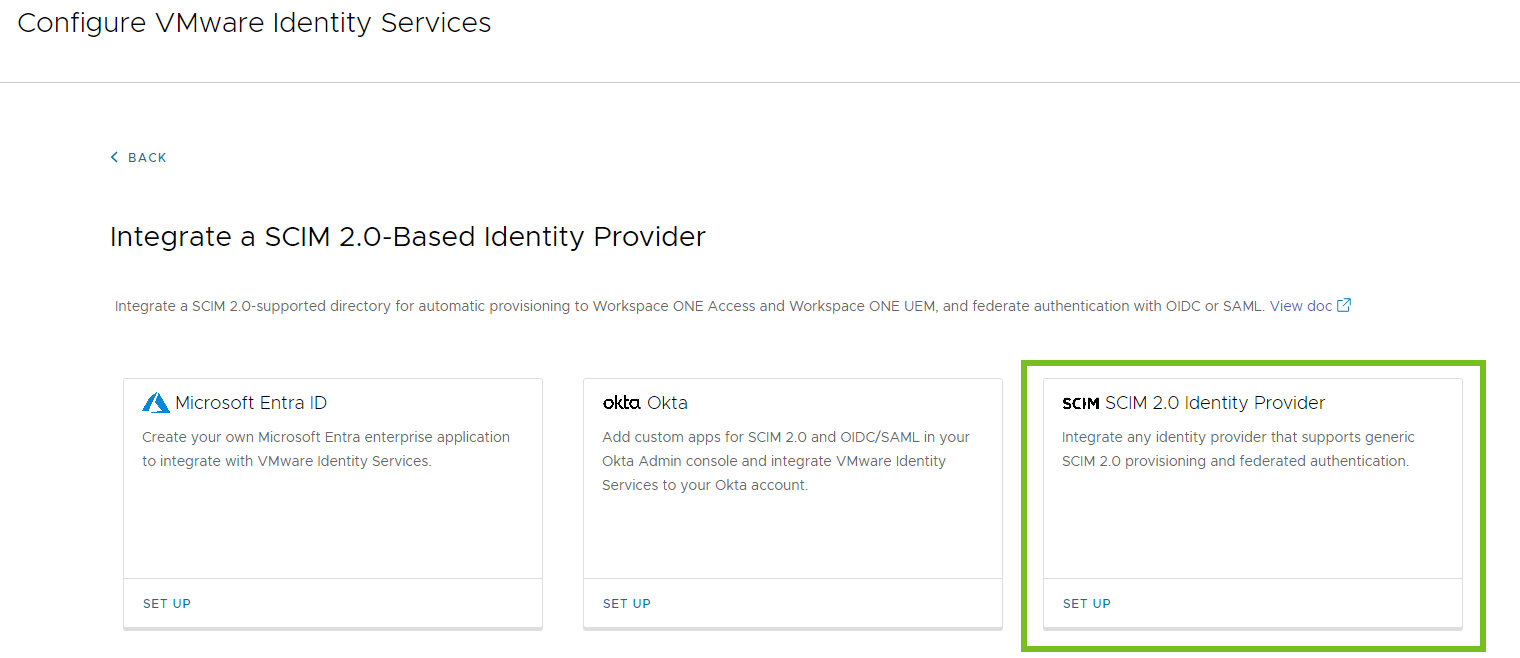

- 单击 SCIM 2.0 身份提供程序卡上的设置。

- 按照向导设置与身份提供程序的集成。

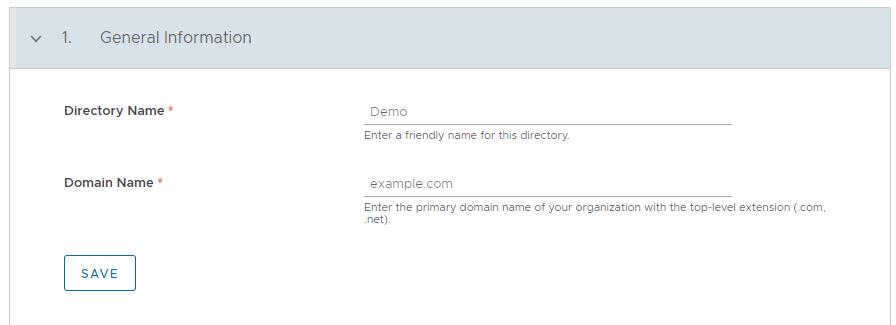

步骤 1:创建目录

使用 VMware Identity Services 设置用户置备和身份联合的第一步是,在 Workspace ONE Cloud 控制台中为通过身份提供程序置备的用户和组创建一个目录。

过程

下一步做什么

设置用户和组置备。

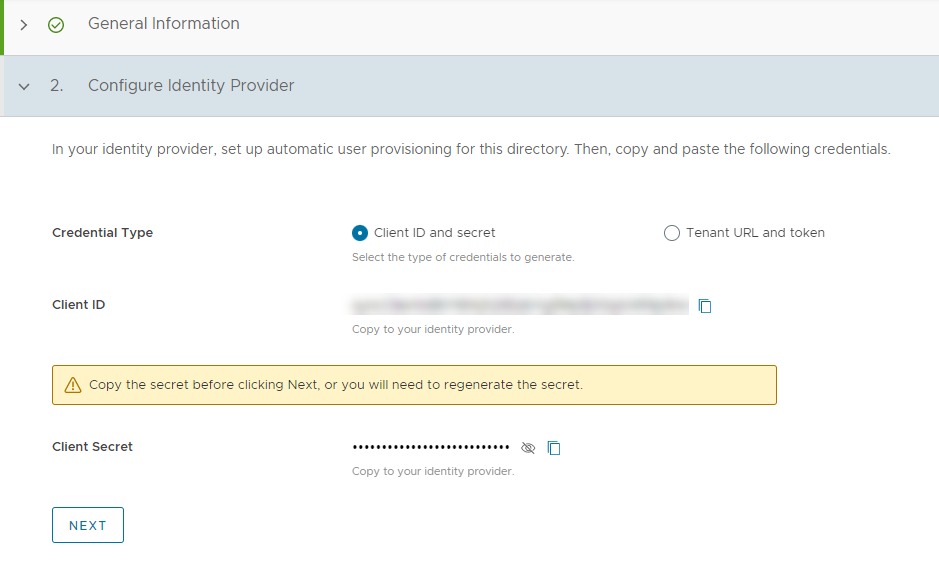

步骤 2:设置用户和组置备

在 VMware Identity Services 中创建目录后,可设置用户和组置备。您可以在 VMware Identity Services 中通过生成置备所需的管理员凭据来开始该过程,然后使用这些凭据在身份提供程序中配置置备。

前提条件

您在身份提供程序中拥有一个管理员帐户,且该帐户具有设置用户置备所需的权限。

过程

下一步做什么

返回到 Workspace ONE Cloud 控制台以继续执行 VMware Identity Services 向导。

步骤 3:映射 SCIM 用户属性

将身份提供程序中要同步的用户属性映射到 Workspace ONE 服务。在身份提供程序控制台中,添加所需的 SCIM 用户属性,并将其映射到身份提供程序属性。至少,同步 VMware Identity Services 和 Workspace ONE 服务所需的属性。

VMware Identity Services 和 Workspace ONE 服务需要以下 SCIM 用户属性:

- userName

- emails

- name.givenName

- name.familyName

- externalId

- active

有关这些属性以及将其映射到 Workspace ONE 属性的更多信息,请参阅VMware Identity Services 的用户属性映射。

除了必需属性外,您还可以同步可选属性和自定义属性。有关支持的可选属性和自定义属性列表,请参阅 VMware Identity Services 的用户属性映射。

过程

- 在 Workspace ONE Cloud 控制台中,在 VMware Identity Services 向导的步骤 3 映射 SCIM 用户属性中,查看 VMware Identity Services 支持的属性列表。

- 在身份提供程序管理控制台中,导航到 Workspace ONE 的置备配置。

- 导航到属性映射页面。

- 将所需的 SCIM 用户属性映射到身份提供程序属性。

- 根据需要添加并映射可选和自定义 SCIM 用户属性。

下一步做什么

返回到 Workspace ONE Cloud 控制台以继续执行 VMware Identity Services 向导。

步骤 4:选择身份验证协议

选择要用于联合身份验证的协议。VMware Identity Services 支持 OpenID Connect 和 SAML 协议。

过程

下一步做什么

配置 VMware Identity Services 和身份提供程序以进行联合身份验证。

步骤 5:配置身份验证(通用 SCIM 身份提供程序)

要使用身份提供程序配置联合身份验证,请使用 VMware Identity Services 中的服务提供程序元数据在身份提供程序中设置 OpenID Connect 或 SAML 应用程序,并使用应用程序中的相应值配置 VMware Identity Services。

OpenID Connect

如果选择 OpenID Connect 作为身份验证协议,请执行以下步骤。

- 从 VMware Identity Services 向导的步骤 5 配置 OpenID Connect,复制重定向 URI 值。

下一步在身份提供程序中创建 OpenID Connect 应用程序时,您将需要此值。

- 在身份提供程序管理控制台中,创建 OpenID Connect 应用程序。

- 在该应用程序中找到“重定向 URI”部分,然后复制并粘贴从 VMware Identity Services 向导复制的重定向 URI 值。

- 为该应用程序创建一个客户端密钥,并复制该密钥。

您将在 VMware Identity Services 向导的下一步中输入该密钥。

- 在 Workspace ONE Cloud 控制台中返回到 VMware Identity Services 向导,然后完成配置 OpenID Connect 部分中的配置。

客户端 ID 复制并粘贴身份提供程序应用程序中的客户端 ID 值。 客户端密钥 复制并粘贴身份提供程序应用程序中的客户端密钥。 配置 URL 复制并粘贴身份提供程序应用程序的 OpenID Connect 已知配置 URL。例如:https://example.com/.well-known/openid-configuration OIDC 用户标识符属性 指定要映射到 Workspace ONE 属性的 OpenID Connect 属性以进行用户查找。 Workspace ONE 用户标识符属性 指定要映射到 OpenID Connect 属性的 Workspace ONE 属性以进行用户查找。 - 单击 VMware Identity Services 向导中的完成,以完成设置 VMware Identity Services 与身份提供程序之间的集成。

SAML

如果选择 SAML 作为身份验证协议,请执行以下步骤。

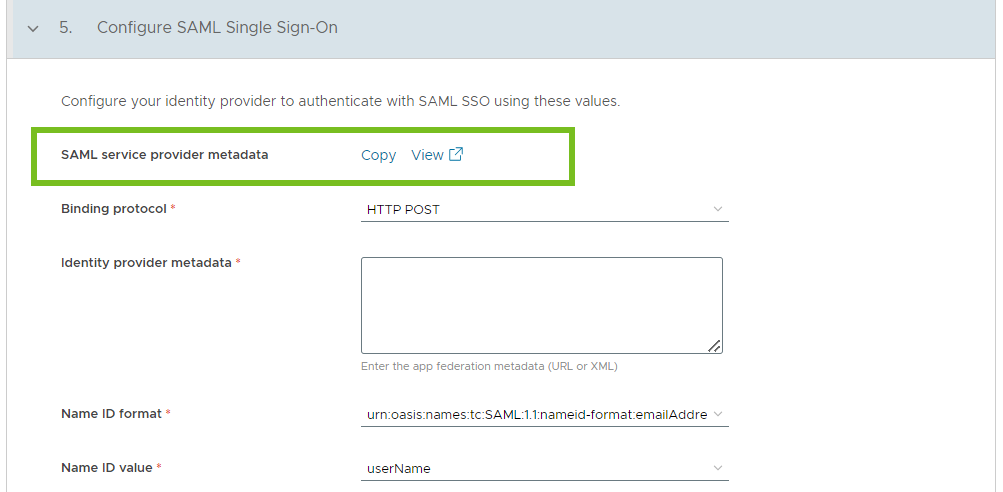

- 从 Workspace ONE Cloud 控制台获取服务提供程序元数据。

在 VMware Identity Services 向导的步骤 5 配置 SAML 单点登录中,复制或者下载 SAML 服务提供程序元数据。

- 在身份提供程序管理控制台中,导航到单点登录配置页面。

- 使用 VMware Identity Services 向导中的相应值配置单点登录。

典型配置步骤包含以下步骤之一,具体取决于身份提供程序支持的选项:

- 找到“服务提供程序元数据”选项,然后上载或者复制并粘贴 VMware Identity Services 向导中的 SAML 服务提供程序元数据。

- 如果身份提供程序没有用于上载元数据文件的选项,或者如果您希望单独配置设置,请将 VMware Identity Services 向导步骤 5 中的以下值复制并粘贴到身份提供程序控制台的相应字段中:

实体 ID 值:例如,https://yourVMwareIdentityServicesFQDN/SAAS/API/1.0/GET/metadata/sp.xml。

单点登录 URL 值:例如,https://yourVMwareIdentityServicesFQDN/SAAS/auth/saml/response。

签名证书

加密证书(在高级选项下):如果您计划在身份提供程序中启用 SAML 加密,则需要此字段。

- 从身份提供程序控制台中找到并复制身份提供程序 SAML 元数据。

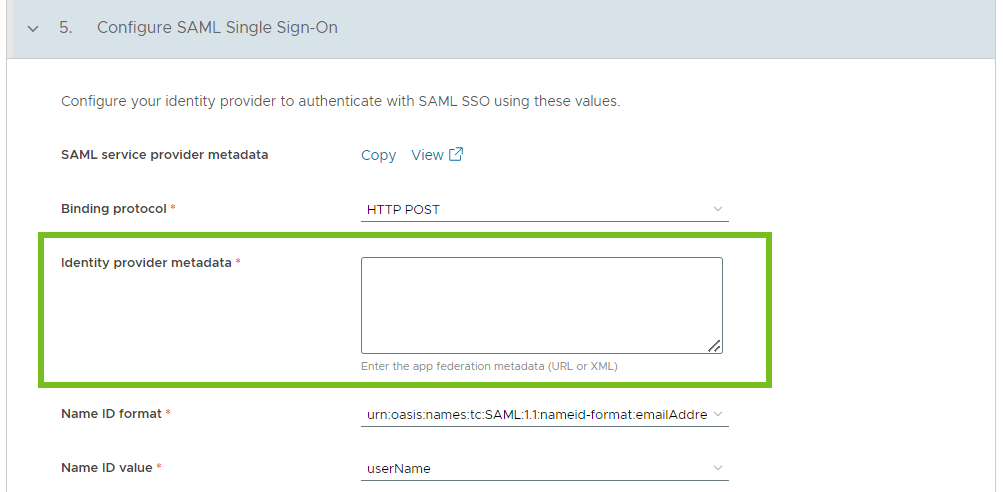

- 在 Workspace ONE Cloud 控制台中,在 VMware Identity Services 向导的步骤 5 配置 SAML 单点登录中,将身份提供程序元数据粘贴到身份提供程序元数据文本框中。

- 在配置 SAML 单点登录部分中,根据需要配置其余选项。

- 绑定协议:选择 SAML 绑定协议(HTTP POST 或 HTTP 重定向)。

- 名称 ID 格式:使用名称 ID 格式和名称 ID 值设置在身份提供程序与 VMware Identity Services 之间映射用户。对于名称 ID 格式,请指定 SAML 响应中使用的名称 ID 格式。

- 名称 ID 值:选择要将 SAML 响应中收到的名称 ID 值映射到的 VMware Identity Services 用户属性。

- SAML 上下文:选择 SAML 身份验证上下文。您可以选择下拉菜单中显示的某一值,也可以键入自定义值。默认值为 urn:oasis:names:tc:SAML:2.0:ac:classes:unspecified。

身份验证上下文指示如何在身份提供程序中对用户进行身份验证。身份提供程序根据服务提供程序的请求或身份提供程序的配置在断言中包含身份验证上下文。

- 在 SAML 请求中发送主体 (如果可用):如果要将主体作为登录提示发送到身份提供程序以改善用户登录体验(如果可用),请选择此选项。

- 将名称 ID 格式映射用于主体:如果要将名称 ID 格式和名称 ID 值映射应用于 SAML 请求中的主体,请选择此选项。此选项与在 SAML 请求中发送主体 (如果可用) 选项一起使用。

小心: 启用此选项可能会增加发生用户枚举安全漏洞的风险。

- 使用 SAML 单点注销:如果您想要在用户注销 Workspace ONE 服务后注销其身份提供程序会话,请选择此选项。

- 身份提供程序单点注销 URL:如果您的身份提供程序不支持 SAML 单点注销,则可以使用此选项指定用户注销 Workspace ONE 服务后要将其重定向到的 URL。如果使用此选项,还要选中使用 SAML 单点注销复选框。

如果将此选项留空,则将使用 SAML 单点注销将用户重定向到身份提供程序。

- 在向导中单击完成,以完成设置 VMware Identity Services 与身份提供程序之间的集成。

结果

VMware Identity Services 与身份提供程序之间的集成设置已完成。

将在 VMware Identity Services 中创建目录,当您从身份提供程序中的置备应用程序推送用户和组时,将填充该目录。已置备的用户和组将自动显示在您选择与身份提供程序集成的 Workspace ONE 服务中,例如 Workspace ONE Access 和 Workspace ONE UEM。

您无法在 Workspace ONE Access 控制台和 Workspace ONE UEM Console 中编辑目录。目录、用户、用户组、用户属性和身份提供程序页面为只读。

后续步骤

接下来,选择要将用户和组置备到的 Workspace ONE 服务。

然后,从身份提供程序推送用户和组。请参阅将用户置备到 Workspace ONE。