Workspace ONE 和 Okta 集成支持的主要用例包括:启用使用 Okta 身份验证的 Workspace ONE 登录,将 Okta 应用程序添加到 Workspace ONE 目录中,以及在本机和 Web 应用程序之间启用设备信任和通用 SSO。

使用 Okta 登录 Workspace ONE

可以将 Workspace ONE 应用程序、Workspace ONE Intelligent Hub 应用程序和 Web 门户配置为使用 Okta 作为受信任的身份提供程序,从而允许最终用户使用 Okta 身份验证策略进行登录。此用例还适用于使用 Workspace ONE 目录启动 Horizon 应用程序和桌面,但尚未部署 Workspace ONE UEM 以管理设备的 VMware Horizon® 客户。

要实施此用例,请完成以下配置:

统一目录

可以将 Workspace ONE 目录配置为发布通过 Okta 联合的应用程序,以及通过 Workspace ONE 配置的任何其他应用程序,例如,Horizon 和 Citrix 应用程序与桌面,以及由 Workspace ONE UEM 提供支持的本机应用程序。这样,最终用户便可以从任何设备访问单个应用程序来发现、启动或下载他们的企业应用程序,并且所有设备上的用户体验均一致。

要实施此用例,请完成以下配置:

设备信任

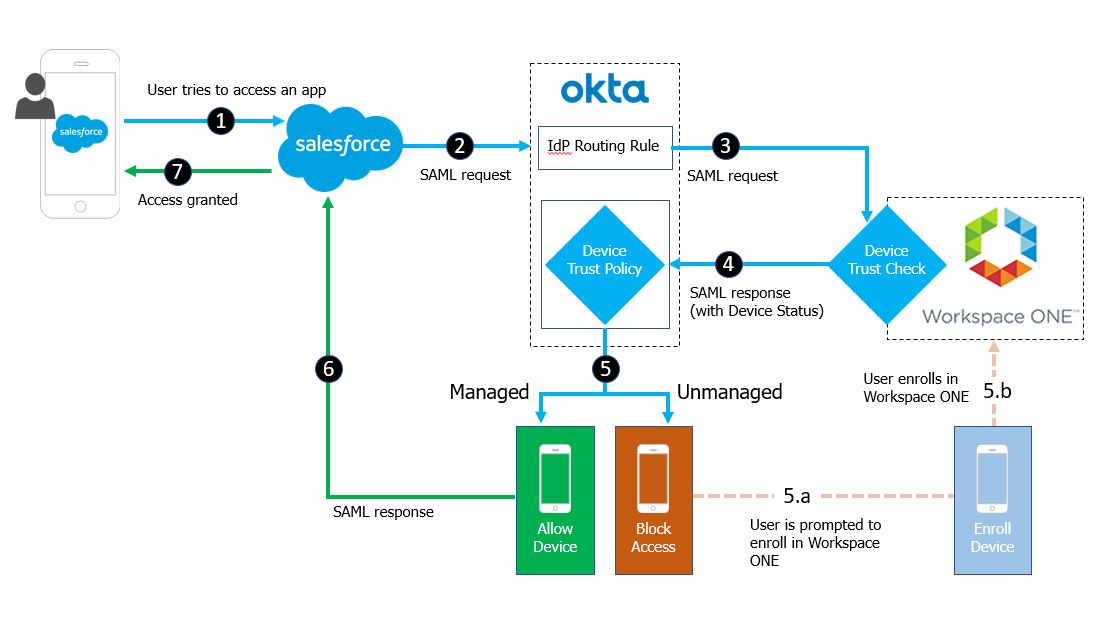

将 Okta 与 Workspace ONE 集成后,管理员可以通过先评估设备状态(例如设备是否受管理),然后再允许最终用户访问敏感应用程序来建立设备信任。对于 iOS 和 Android 设备,设备状态策略是在 Okta 中进行配置的,每当用户登录到受保护的应用程序时,都会对该策略进行评估。

例如,对于 iOS 和 Android 设备,使用 Salesforce 应用程序的设备信任流程将遵循以下顺序:

- 最终用户尝试访问 Salesforce 租户。

- Salesforce 重定向到配置的身份提供程序 Okta。

- Okta 处理入站请求,并根据配置的路由规则将客户端路由到 Workspace ONE 身份提供程序。

- Workspace ONE 质询使用适用于 iOS 的移动 SSO 或适用于 Android 的移动 SSO 进行身份验证的用户,然后重定向回具有设备信任状态的 Okta。

- Okta 完成对设备信任策略的评估。

如果设备未受管,则系统会提示用户在 Workspace ONE 中进行注册。

- 根据从 Workspace ONE 收到的 SAML 断言响应,如果其满足设备信任规则,则 Okta 会为 Salesforce 发布该 SAML 断言。

设备信任用例要求端到端的设置,涵盖本文档中的所有过程。要实施此用例,请完成以下配置:

- 将 Okta 配置为 Workspace ONE 的身份提供程序

- 在 Okta 中将 VMware Identity Manager 配置为身份提供程序

与 Workspace ONE 建立基于 SAML 的关系以进行设备信任检查。

- 在 VMware Identity Manager 中配置应用程序源

- 在 VMware Identity Manager 中配置 Okta 应用程序

- 配置身份提供程序路由规则和访问策略。

- (iOS 和 Android 设备)为 iOS 和 Android 设备配置设备信任和客户端访问策略

- (桌面设备)为桌面设备配置设备信任和访问策略