要使用 SaltStack SecOps Compliance 保护基础架构资产的安全,必须先定义策略。

SaltStack SecOps Compliance 提供不同的行业基准供您选择,包括 Center for Internet Security (CIS) 等的检查。每个基准都包含一组安全检查。可以选择应用给定基准的所有可用检查,或仅使用部分可用检查。使用部分检查有助于根据您的独特基础架构需求自定义 SaltStack SecOps Compliance,例如,修复给定检查会带来破坏已知依赖项的风险的情况。

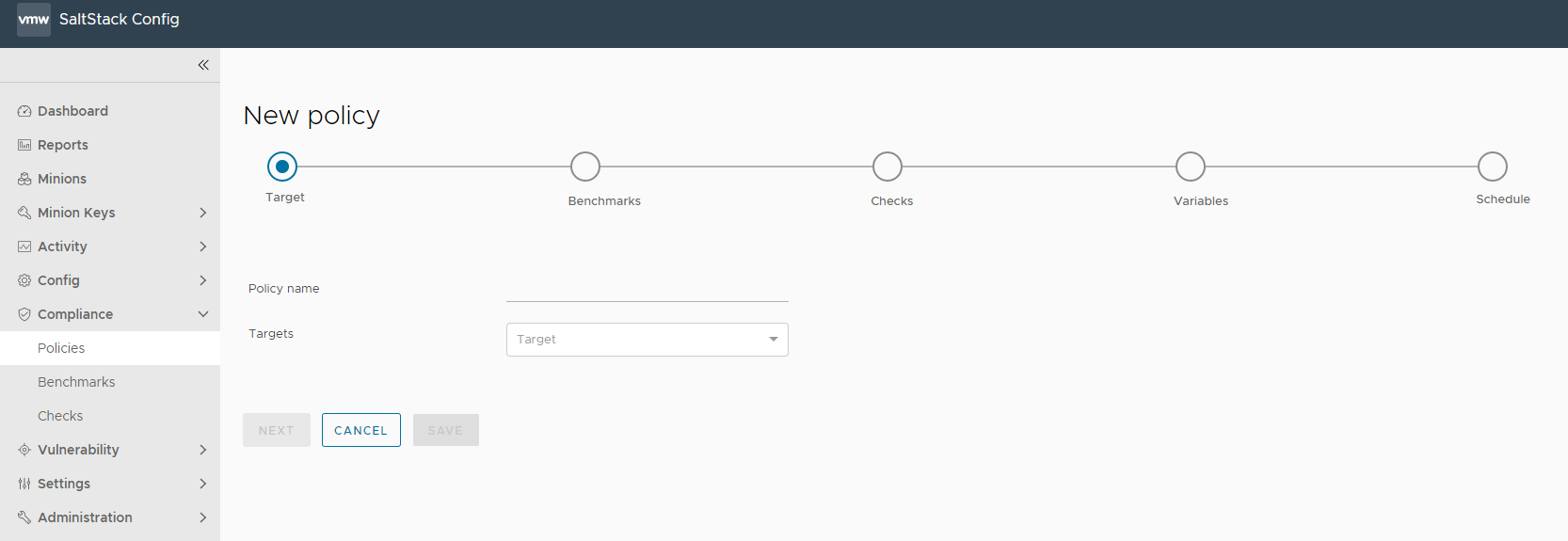

创建策略时,必须选择要应用策略的目标,以及要针对系统运行的基准测试和检查。

要直接连接到 SDK,请参见 vRealize Automation SaltStack Config SecOps。

目标

目标是一个或多个 Salt 主节点中的一组工作节点,会对其应用作业的 Salt 命令。Salt 主节点的管理方式与工作节点类似,如果 Salt 主节点正在运行工作节点服务,则也可以作为目标。创建策略并选择目标时,您将定义运行安全检查的节点。您可以选择现有目标或创建新目标。

有关详细信息,请参见工作节点。

基准

SaltStack SecOps Compliance 按基准对安全检查进行分组,可以简化定义安全策略的过程。

基准是安全检查的类别。SaltStack SecOps Compliance 基准由公认的专家定义,而自定义基准可以按您自己组织的标准进行定义。可以使用基准帮助创建一系列针对不同节点组优化的不同策略。例如,可以创建将 CIS 检查应用于 Oracle Linux 工作节点的 Oracle Linux 策略,以及将 CIS 检查应用于 Windows 工作节点的 Windows 策略。有关创建自定义内容的详细信息,请参见创建自定义合规性组件。

表示)分布在三个不同的基准中:

表示)分布在三个不同的基准中:

- 域主节点内容

- 成员内容

- 域主节点和成员内容

检查

(自定义检查用户图标)指示,而不是

(自定义检查用户图标)指示,而不是

(内置检查防护图标)。有关创建自定义内容的详细信息,请参见

创建自定义合规性组件。每个检查包括多个信息字段。

(内置检查防护图标)。有关创建自定义内容的详细信息,请参见

创建自定义合规性组件。每个检查包括多个信息字段。

| 信息字段 | 说明 |

|---|---|

| 说明 | 检查的描述。 |

| 操作 | 修复期间执行的操作的描述。 |

| 中断 | 仅用于内部测试。有关详细信息,请联系您的管理员。 |

| 全面描述 | 检查的详细描述。 |

| Osfinger | 对其实施检查的 osfinger 值列表。Osfinger 位于每个工作节点的颗粒项目中,用于标识工作节点的操作系统和主要版本。系统会收集操作系统、域名、IP 地址、内核、操作系统类型、内存以及其他系统属性的颗粒信息。 |

| 配置文件 | 不同基准的配置文件列表。 |

| 基本原理 | 实施检查的基本原理说明。 |

| 引用 | 基准之间的合规性交叉引用。 |

| 修复 | 指示 SaltStack SecOps Compliance 是否能够修复不合规节点的值,因为并非所有检查都包括具体的可行性修复步骤。 |

| 修复方法 | 描述如何纠正任何不符合要求的系统(如果适用)。 |

| 评分 | CIS 基准评分值。评分建议会影响目标的基准分数,而未评分的建议不会影响分数。True 表示已评分,False 表示未评分。 |

| 状态文件 | 用于执行检查和后续修复(如适用)的 Salt 状态的副本。 |

| 变量 | SaltStack SecOps Compliance 中的变量用于将值传递到构成安全检查的 Salt 状态。为获得最佳效果,请使用默认值。有关详细信息,请参见如何使用 Salt 状态。 |

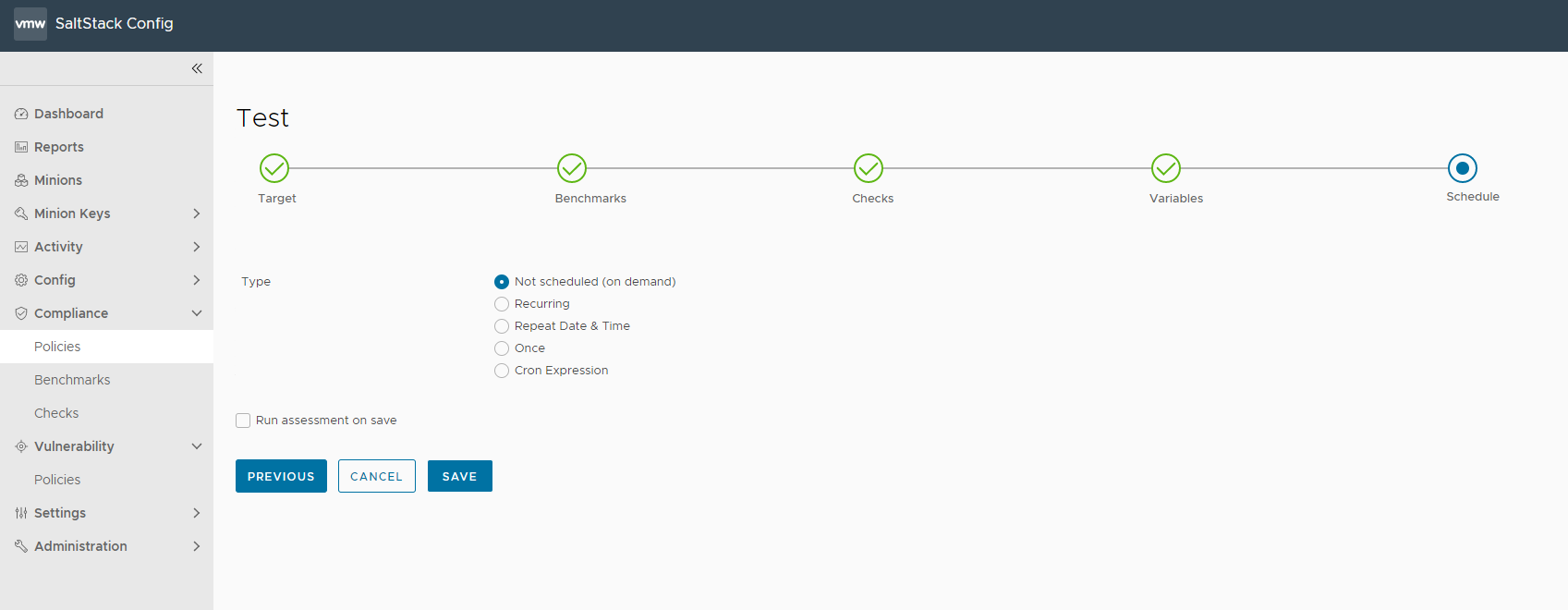

| 调度 | 从“重复”、“重复日期和时间”、“一次”或“Cron 表达式”中选择调度频率。根据已调度的活动和所选择的调度频率,还会提供其他选项。

注: 在调度编辑器中,术语“作业”和“评估”可以互换使用。为策略定义调度时,将仅调度评估,而不是修复。

注: 定义评估调度时,可以选择

未调度 (按需) 选项。如果选择此选项,表示选择运行一次性评估,而不定义任何调度。

|

过程

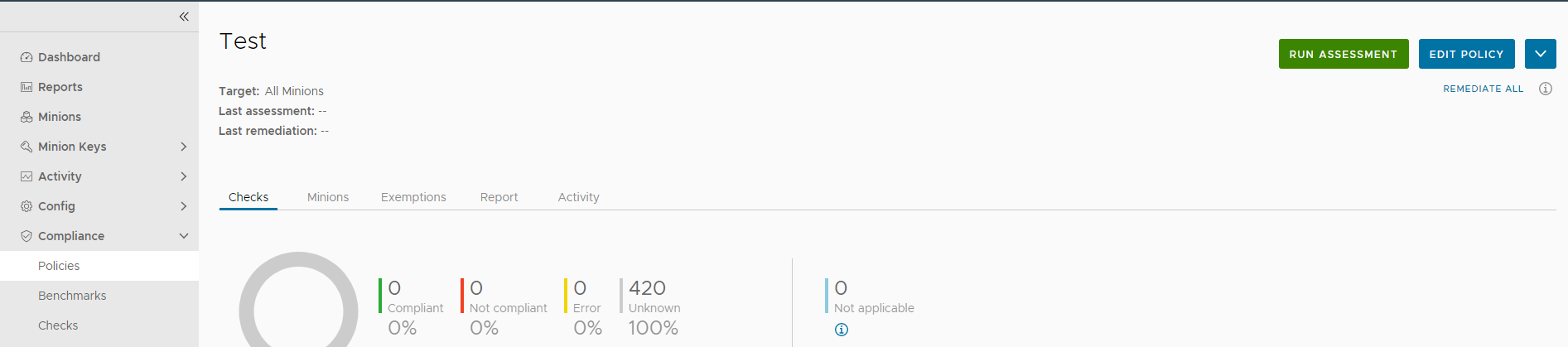

结果

合规策略已保存并用于运行评估。您可以通过从主页中选择策略,然后单击编辑策略来编辑策略。