vCenter Single Sign-On 允许 vSphere 组件通过安全的令牌机制相互通信。

vCenter Single Sign-On 使用以下服务。

- STS (Security Token Service)。

- 用于确保安全流量的 SSL。

- 通过 Active Directory 或 OpenLDAP 对人工用户进行身份验证。

- 通过证书对解决方案用户进行身份验证。

人工用户的 vCenter Single Sign-On 握手

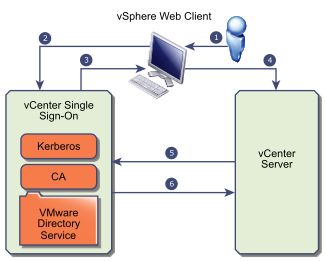

下图显示了人工用户的握手。

- 用户使用用户名和密码登录 vSphere Client 以访问 vCenter Server 系统或其他 vCenter 服务。

用户还可以不使用密码而选中使用 Windows 会话身份验证复选框进行登录。

- vSphere Client 将登录信息传递到 vCenter Single Sign-On 服务,该服务将检查 vSphere Client 的 SAML 令牌。如果 vSphere Client 具有有效令牌,vCenter Single Sign-On 随后会检查用户是否位于已配置的标识源中(例如,Active Directory)。

- 如果仅使用用户名,则 vCenter Single Sign-On 将在默认域中执行检查。

- 如果域名随用户名一起提供(DOMAIN\user1 或 user1@DOMAIN),则 vCenter Single Sign-On 将检查该域。

- 如果用户可以对此标识源进行身份验证,则 vCenter Single Sign-On 会返回表示 vSphere Client 的用户的令牌。

- vSphere Client 将令牌传递到 vCenter Server 系统。

- vCenter Server 与 vCenter Single Sign-On 服务器确认令牌是否有效且未过期。

- vCenter Single Sign-On 服务器将令牌返回到 vCenter Server 系统,从而使用 vCenter Server 授权框架以允许用户访问。

用户现在可以进行身份验证,并可以查看和修改用户角色具有特权的任何对象。

注: 首先,每个用户都分配有“无权访问”角色。

vCenter Server 管理员必须至少为用户分配“只读”角色,用户才能登录。请参见

《vSphere 安全性》文档。

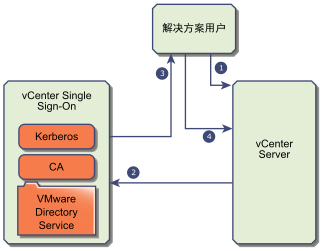

解决方案用户的 vCenter Single Sign-On 握手

解决方案用户是 vCenter Server 基础架构中使用的一组服务,例如 vCenter Server 或 vCenter Server 扩展。VMware 扩展及潜在的第三方扩展也可能对 vCenter Single Sign-On 进行身份验证。

对于解决方案用户,交互将以如下方式继续进行:

- 解决方案用户尝试连接到 vCenter 服务。

- 解决方案用户被重定向到 vCenter Single Sign-On。如果解决方案用户是 vCenter Single Sign-On 的新用户,则必须提供有效的证书。

- 如果证书有效,vCenter Single Sign-On 将向解决方案用户分配 SAML 令牌(持有者令牌)。令牌由 vCenter Single Sign-On 签名。

- 然后,解决方案用户被重定向到 vCenter Single Sign-On,并可以基于其权限执行任务。

- 下次解决方案用户必须进行身份验证时,可以使用 SAML 令牌登录到 vCenter Server。

默认情况下,此握手将自动执行,因为 VMCA 会在启动期间为解决方案用户置备证书。如果公司策略要求使用第三方 CA 签名证书,则可以将解决方案用户证书替换为第三方 CA 签名的证书。如果这些证书有效,vCenter Single Sign-On 将向解决方案用户分配 SAML 令牌。请参见在 vSphere 中使用自定义证书。

支持的加密

支持 AES 加密,即最高级别的加密。支持的加密会在 vCenter Single Sign-On 使用 Active Directory 作为标识源时影响安全性。

它还会在 ESXi主机或 vCenter Server 加入 Active Directory 时影响安全性。