可以配置 vSphere Trust Authority 服务以证明您的 ESXi 主机,然后这些主机能够执行受信任的加密操作。

vSphere Trust Authority 对 ESXi 主机使用远程证明,以证明其引导软件的真实性。证明会验证 ESXi 主机是否运行的是真实的 VMware 软件或 VMware 签名的合作伙伴软件。证明依赖植根于 ESXi 主机中安装的可信平台模块 (TPM) 2.0 芯片的衡量指标。在 vSphere Trust Authority 中,ESXi 只有在经过证明后,才能访问加密密钥并执行加密操作。

vSphere Trust Authority 术语表

vSphere Trust Authority 引入了一些必须了解的特定术语和定义。

| 术语 | 定义 |

|---|---|

| VMware vSphere® Trust Authority™ | 指定一组启用可信基础架构的服务。负责确保 ESXi 主机运行的是可信软件,并负责仅将加密密钥发布到受信任的 ESXi 主机。 |

| vSphere Trust Authority 组件 | vSphere Trust Authority 组件包括:

|

| 证明服务 | 证明远程 ESXi 主机的状态。使用 TPM 2.0 建立硬件信任根,并根据管理员批准的 ESXi 版本列表验证软件衡量指标。 |

| 密钥提供程序服务 | 封装一个或多个密钥服务器,并公开可在加密虚拟机时指定的可信密钥提供程序。目前,密钥服务器仅限于使用 KMIP 协议。 |

| 可信基础架构 | 可信基础架构包括:

注: 必须对 Trust Authority 集群和受信任集群使用单独的

vCenter Server 系统。

|

| Trust Authority 集群 | 包括运行 vSphere Trust Authority 组件(证明服务和密钥提供程序服务)的 ESXi 主机的 vCenter Server 集群。 |

| Trust Authority 主机 | 运行 vSphere Trust Authority 组件(证明服务和密钥提供程序服务)的 ESXi 主机。 |

| 受信任集群 | 包括由 Trust Authority 集群远程证明的受信任 ESXi 主机的 vCenter Server 集群。尽管未严格要求,但配置的密钥提供程序服务确实大大提升了受信任集群提供的价值。 |

| 受信任主机 | 其软件已经 Trust Authority 集群证明服务验证的 ESXi 主机。此主机运行的工作负载虚拟机可以使用由 Trust Authority 集群密钥提供程序服务发布的密钥提供程序进行加密。 |

| vSphere 虚拟机加密 | 利用 vSphere 虚拟机加密功能,可以创建加密虚拟机并加密现有虚拟机。

|

| 可信密钥提供程序 | 在密钥服务器上封装单个加密密钥的密钥提供程序。访问加密密钥需要证明服务确认已在受信任主机上验证 ESXi 软件。 |

| 标准密钥提供程序 | 直接从密钥服务器获取加密密钥并将密钥分发给数据中心内所需主机的密钥提供程序。之前在 vSphere 中称为 KMS 集群。 |

| 密钥服务器 | 与密钥提供程序关联的 KMIP 密钥管理服务器 (KMS)。 |

| 工作负载 vCenter Server | 管理并用于配置一个或多个受信任集群的 vCenter Server。 |

vSphere Trust Authority 基础知识

利用 vSphere Trust Authority,您可以:

- 提供具有硬件信任根和远程证明功能的 ESXi 主机

- 通过仅将密钥发布到经过证明的 ESXi 主机来限制加密密钥管理

- 创建更安全的管理环境以管理信任

- 集中管理多个密钥服务器

- 继续在虚拟机上执行加密操作,但增强了加密密钥管理级别

在 vSphere 6.5 和 6.7 中,虚拟机加密依赖 vCenter Server 从密钥服务器获取加密密钥,然后根据需要将密钥推送到 ESXi 主机。vCenter Server 使用客户端证书和服务器证书对密钥服务器进行身份验证,这些证书存储在 VMware 端点证书存储 (VECS) 中。从密钥服务器发出的加密密钥通过 vCenter Server 内存传递到所需的 ESXi 主机(使用 TLS 通过线路提供数据加密)。此外,vSphere 还依赖 vCenter Server 中的特权检查验证用户权限并强制执行密钥服务器访问限制。尽管这种架构很安全,但并未解决 vCenter Server 受到破坏、恶意 vCenter Server 管理员的潜在问题,或者可能会导致密钥泄漏或被盗的管理或配置错误。

在 vSphere 7.0 中,vSphere Trust Authority 解决了这些问题。可以创建一个可信计算基础,它由一组安全、可管理的 ESXi 主机组成。vSphere Trust Authority 对要信任的 ESXi 主机实施远程证明服务。此外,vSphere Trust Authority 还改进了 TPM 2.0 证明支持(从 6.7 版本开始添加到 vSphere),可对加密密钥实施访问限制,从而更好地保护虚拟机工作负载密钥。另外,vSphere Trust Authority 仅允许经授权的 Trust Authority 管理员配置 vSphere Trust Authority 服务和配置 Trust Authority 主机。Trust Authority 管理员可以与 vSphere 管理员用户是同一个用户,也可以是单独的用户。

最后,vSphere Trust Authority 支持执行以下操作,从而使您能够在更安全的环境中运行工作负载:

- 检测篡改

- 禁止未经授权的更改

- 防止恶意软件和修改

- 将敏感工作负载限制为仅在经过验证的安全硬件和软件堆栈上运行

vSphere Trust Authority 架构

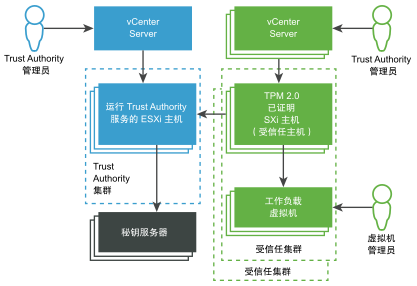

下图显示了 vSphere Trust Authority 架构的简化视图。

在此图中:

- vCenter Server 系统

单独的 vCenter Server 系统管理 Trust Authority 集群和受信任集群。

- Trust Authority 集群

包括运行 vSphere Trust Authority 组件的 ESXi 主机。

- 密钥服务器

存储执行加密操作时密钥提供程序服务使用的加密密钥。密钥服务器位于 vSphere Trust Authority 外部。

- 受信任集群

包括已使用 TPM 远程证明并运行加密工作负载的 ESXi 受信任主机。

- Trust Authority 管理员

属于 vCenter Server TrustedAdmins 组成员并负责配置可信基础架构的管理员。

vSphere Trust Authority 在 Trust Authority 管理员指定方式上实现了灵活性。图中的 Trust Authority 管理员可以是单独的用户。此外,Trust Authority 管理员也可以是同一个用户,使用的凭据跨 vCenter Server 系统链接。在此情况下,为同一个用户和同一个 TrustedAdmins 组。

- 虚拟机管理员

已授予管理受信任主机上加密工作负载虚拟机特权的管理员。