在使用增强型链接模式的 vCenter Server 环境中启用身份提供程序联合时,身份验证和工作流的运行方式保持不变。

如果使用增强型链接模式配置,在使用联合身份验证登录到 vCenter Server 时,请注意以下几点。

- 根据 vCenter Server 权限和角色模型,用户继续查看相同的清单,并执行相同的操作。

- 采用增强型链接模式的 vCenter Server 主机无需访问彼此的身份提供程序。例如,假设有两个 vCenter Server 系统 A 和 B,并使用增强型链接模式。在 vCenter Server A 授权用户之后,也会在 vCenter Server B 上授权该用户。

增强型链路模式和 AD FS

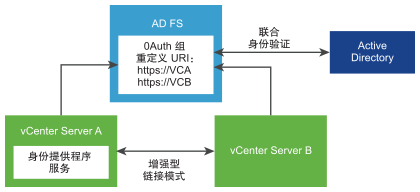

下图显示了在增强型链接模式下使用 AD FS 时的身份验证工作流。

- 以增强型链接模式配置部署两个 vCenter Server 节点。

- 已使用 vSphere Client 中的“更改身份提供程序”向导在 vCenter Server A 上配置 AD FS 设置。还为 AD FS 用户或组建立了组成员资格和权限。

- vCenter Server A 将 AD FS 配置复制到 vCenter Server B。

- 两个 vCenter Server 节点的所有重定向 URI 都将添加到 AD FS 中的 OAuth 应用程序组。仅创建一个 OAuth 应用程序组。

- 当用户登录到 vCenter Server A 并获得授权时,该用户也获得了 vCenter Server B 的授权。如果用户先登录到 vCenter Server B,同样如此。

使用 AD FS 的增强型链接模式配置方案

对于 AD FS,vCenter Server 增强型链接模式支持以下配置方案。在此部分中,术语“AD FS 设置”和“AD FS 配置”指的是在 vSphere Client 中使用“更改身份提供程序”向导配置的设置,以及为 AD FS 用户或组建立的任何组成员资格或权限。

在现有增强型链接模式配置上启用 AD FS

简要步骤:

- 以增强型链接模式配置部署 N 个 vCenter Server 节点。

- 在其中一个链接的 vCenter Server 节点上配置 AD FS。

- 将 AD FS 配置复制到所有其他 (N-1) 个 vCenter Server 节点。

- 将所有 N 个 vCenter Server 节点的所有重定向 URI 添加到 AD FS 中的已配置 OAuth 应用程序组。

将新的 vCenter Server 链接到现有的增强型链接模式 AD FS 配置

简要步骤:

- (必备条件)在 vCenter Server N 节点增强型链接模式配置上设置 AD FS。

- 部署新的独立 vCenter Server 节点。

- 使用 N 个节点中的一个作为其复制合作伙伴,将新 vCenter Server 重新指向 N 节点 AD FS 增强型链接模式域。

- 现有增强型链接模式配置中的所有 AD FS 设置都将复制到新 vCenter Server。

N 节点 AD FS 增强型链接模式域中的 AD FS 设置将覆盖新链接的 vCenter Server 上的任何现有 AD FS 设置。

- 将新 vCenter Server 的所有重定向 URI 添加到 AD FS 中的现有已配置 OAuth 应用程序组。

取消 vCenter Server 与增强型链接模式 AD FS 配置的链接

简要步骤:

- (必备条件)在 N 节点 vCenter Server 增强型链接模式配置上设置 AD FS。

- 取消注册 N 节点配置中的一个 vCenter Server 主机,并将其重新指向新域,以便取消其与 N 节点配置的链接。

- 域重新指向过程不保留 SSO 设置,因此取消链接的 vCenter Server 节点上的所有 AD FS 设置都将恢复并丢失。要在此取消链接的 vCenter Server 节点上继续使用 AD FS,必须从头开始重新配置 AD FS,或者必须将 vCenter Server 重新链接到已设置 AD FS 的增强型链接模式配置。

增强型链接模式和 Okta、Microsoft Entra ID 或 PingFederate 身份提供程序联合

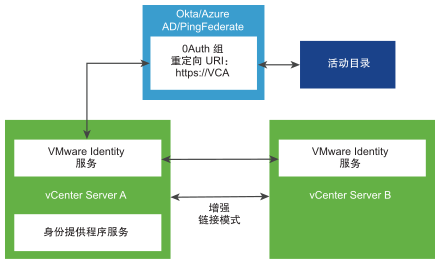

下图显示了在增强型链接模式下使用 Okta、Microsoft Entra ID 或 PingFederate 时的身份验证工作流。

- 以增强型链接模式配置部署两个 vCenter Server 节点。

- 已使用 vSphere Client 中的“更改身份提供程序”向导在 vCenter Server A 上配置 Okta、Microsoft Entra ID 或 PingFederate 设置。此外,还为 Okta、Microsoft Entra ID 或 PingFederate 用户或组建立了组成员资格和权限。

注: vCenter Server A 和 B 均已启用 VMware Identity Services,但只有 vCenter Server A 上的 VMware Identity Services 与身份提供程序服务器进行通信。

- vCenter Server A 上运行的 VMware Identity Services 允许 vCenter Server B 访问其端点。

- vCenter Server A 的重定向 URI 将添加到 Okta、Microsoft Entra ID 或 PingFederate 中的 OAuth 应用程序。仅创建一个 OAuth 应用程序。

- 当用户登录到 vCenter Server A 并获得授权时,该用户也获得了 vCenter Server B 的授权。如果用户先登录到 vCenter Server B,同样如此。

具有 Okta、Microsoft Entra ID 或 PingFederate 的增强型链接模式配置场景

对于 Okta、Microsoft Entra ID 或 PingFederate,vCenter Server 增强型链接模式支持以下配置方案。在此部分中,术语“Okta 设置”和“Okta 配置”、“Microsoft Entra ID 设置”和“Microsoft Entra ID 配置”或“PingFederate 设置”和“PingFederate 配置”指的是在 vSphere Client 中使用“更改身份提供程序”向导配置的设置,以及为 Okta、Microsoft Entra ID 或 PingFederate 用户或组建立的任何组成员资格或权限。

在现有增强型链接模式配置上启用 Okta、Microsoft Entra ID 或 PingFederate

简要步骤:

- 以增强型链接模式配置部署 N 个 vCenter Server 节点。

- 在其中一个链接的 vCenter Server 节点上配置 Okta、Microsoft Entra ID 或 PingFederate。

- VMware Identity Services 端点信息将复制到所有其他 (N-1) vCenter Server 节点。

不会复制 Okta、Microsoft Entra ID 或 PingFederate 配置(共享客户端 ID 等)信息和用户/组信息。

将新的 vCenter Server 链接到现有的增强型链接模式 Okta、Microsoft Entra ID 或 PingFederate 配置

简要步骤:

- (必备条件)在 vCenter Server N 节点增强型链接模式配置上设置 Okta、Microsoft Entra ID 或 PingFederate。

- 部署新的独立 vCenter Server 节点。

- 使用 N 个节点中的一个作为其复制合作伙伴,将新 vCenter Server 重新指向 N 节点 Okta、Microsoft Entra ID 或 PingFederate 增强型链接模式域。

- VMware Identity Services 端点信息将复制到所有其他 (N-1) vCenter Server 节点。

不会复制 Okta、Microsoft Entra ID 或 PingFederate 配置(共享客户端 ID 等)信息和用户/组信息。

您无法将具有现有 VMware Identity Services 配置的 vCenter Server 节点添加到尚未配置 VMware Identity Services 的 ELM 配置。在这种情况下,请先从 vCenter Server 中移除现有 VMware Identity Services 配置,然后再将其添加到 ELM 配置。

取消 vCenter Server 与增强型链接模式 Okta、Microsoft Entra ID 或 PingFederate 配置的链接

简要步骤:

- (必备条件)在 vCenter Server N 节点增强型链接模式配置上设置 Okta、Microsoft Entra ID 或 PingFederate。

- 取消注册 N 节点配置中的一个 vCenter Server 主机,并将其重新指向新域,以便取消其与 N 节点配置的链接。

- 域重新指向过程不保留 SSO 设置,因此取消链接的 vCenter Server 节点上的所有 Okta、Microsoft Entra ID 或 PingFederate 设置都将恢复并丢失。要在此取消链接的 vCenter Server 节点上继续使用 Okta、Microsoft Entra ID 或 PingFederate,必须从头开始重新配置 Okta、Microsoft Entra ID 或 PingFederate,或者必须将 vCenter Server 重新链接到已设置 Okta、Microsoft Entra ID 或 PingFederate 的增强型链接模式配置。