要有效地配置 vCenter Server 身份提供程序联合,必须了解发生的通信流。

您可以为 AD FS、Microsoft Entra ID(以前称为 Azure AD)、Okta 或 PingFederate 配置 vCenter Server 身份提供程序联合。

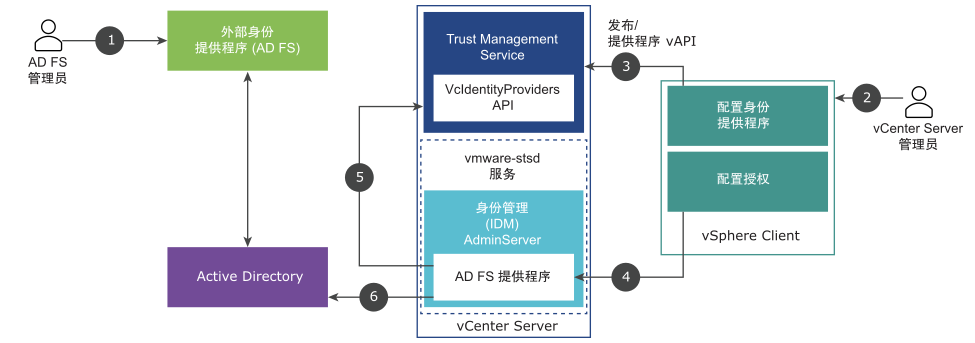

AD FS 的 vCenter Server 身份提供程序联合配置过程流

下图显示了为 AD FS 配置 vCenter Server 身份提供程序联合时执行的过程流。

vCenter Server、AD FS 和 Active Directory 按以下方式进行交互。

- AD FS 管理员为 vCenter Server 配置 AD FS OIDC 应用程序。

- vCenter Server 管理员通过 vSphere Client 登录到 vCenter Server。

- vCenter Server 管理员将 AD FS 身份提供程序添加到 vCenter Server,同时输入有关 Active Directory 域的信息。

vCenter Server 需要此信息才能与 AD FS 服务器的 Active Directory 域建立 LDAP 连接。使用此连接,vCenter Server 搜索用户和组,并在下一步中将其添加到 vCenter Server 本地组。有关详细信息,请参见下文标题为“搜索 Active Directory 域”的部分。

- vCenter Server 管理员在 vCenter Server 中为 AD FS 用户配置授权权限。

- AD FS 提供程序查询 VcIdentityProviders API 以获取 Active Directory 源的 LDAP 连接信息。

- AD FS 提供程序在 Active Directory 中搜索查询的用户或组,以完成授权配置。

搜索 Active Directory 域

可以使用 vSphere Client 中的“配置主身份提供程序”向导在 vCenter Server 中将 AD FS 配置为外部身份提供程序。在配置过程中,必须输入有关 Active Directory 域的信息,包括用户和组的标识名信息。配置 AD FS 进行身份验证需要此 Active Directory 连接信息。需要此连接,才能搜索 Active Directory 用户名和组并将其映射到 vCenter Server 中的角色和权限,而 AD FS 用于对用户进行身份验证。“配置主身份提供程序”向导的这一步不创建基于 LDAP 的 Active Directory 标识源。而是,vCenter Server 使用此信息建立与 Active Directory 域的有效可搜索连接,以便在其中查找用户和组。

例如,假设使用以下标识名条目:

- 用户的基本标识名:cn=Users,dc=corp,dc=local

- 组的基本标识名:dc=corp,dc=local

- 用户名:cn=Administrator,cn=Users,dc=corp,dc=local

如果 [email protected] 用户是 [email protected] 组的成员,则在向导中输入此信息可允许 vCenter Server 管理员搜索和查找 [email protected] 组,并将其添加到 vCenter Server [email protected] 组。因此,[email protected] 用户登录时,会向其授予 vCenter Server 中的管理特权。

在为 Active Directory 用户和组配置全局权限时,vCenter Server 也使用此搜索过程。无论是配置全局权限,还是添加用户或组,在这两种情况下,均可从域下拉菜单中选择为 AD FS 身份提供程序输入的域以进行搜索,然后从 Active Directory 域中选择用户和组。

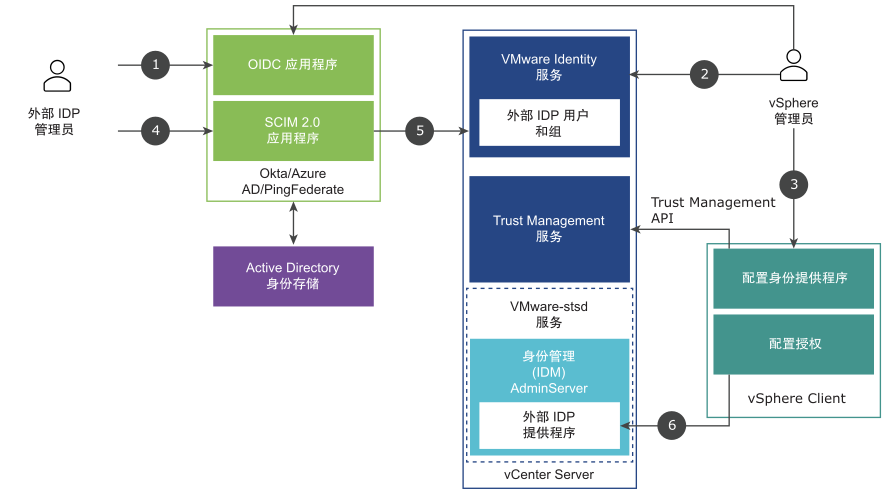

使用 VMware Identity Services 的 vCenter Server 身份提供程序联合配置过程流

要配置 Okta、Microsoft Entra ID 和 PingFederate,请使用 VMware Identity Services.下图显示了使用 VMware Identity Services 配置 vCenter Server 身份提供程序联合时执行的过程流。

vCenter Server、VMware Identity Services 和 Active Directory 按以下方式进行交互。

- 外部 IDP 管理员为 vCenter Server 配置 OIDC 应用程序。

- vCenter Server 管理员使用 vSphere Client 登录到 vCenter Server,将身份提供程序添加到 vCenter Server,并输入域信息。

- vCenter Server 管理员将重定向 URI(从 vSphere Client 中的身份提供程序配置页面获取)提供给身份提供程序管理员,以将其添加到在步骤 2 中创建的 OIDC 应用程序。

- 外部 IDP 管理员配置 SCIM 2.0 应用程序。

- 外部 IDP 管理员将用户和组分配给 SCIM 2.0 应用程序,并将用户和组推送到 vCenter Server。

- vCenter Server 管理员在 vCenter Server 中为外部 IDP 用户配置授权权限。

外部 IDP 用户和组

由于外部身份提供程序对用户和组使用跨域身份管理系统 (SCIM),因此这些用户和组驻留在 vCenter Server 中。在外部身份提供程序中搜索用户和组(例如,为了分配权限)时,将在 vCenter Server 上进行本地搜索。

在为外部 IDP 用户和组配置全局权限时,vCenter Server 也使用此搜索过程。无论是配置全局权限,还是添加用户或组,在这两种情况下,均可从域下拉菜单中选择为身份提供程序输入的域以进行搜索,然后从域中选择用户和组。