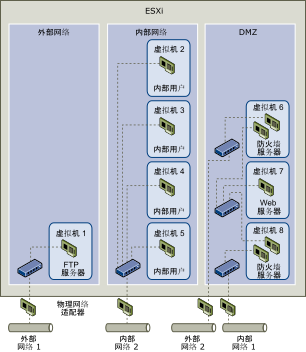

ESXi 系统的设计可让您将一些虚拟机组连接至内部网络,并将一些虚拟机组连接至外部网络,而将另一些虚拟机组同时连接至外部和内部网络,而这一切都在同一主机上进行。此功能是由对虚拟机的基本隔离和对虚拟网络连接功能的有计划使用组合而成的。

在该图中,系统管理员将一台主机配置到三个不同的虚拟机区域:FTP 服务器、内部虚拟机和 DMZ。每个区域均提供唯一功能。

FTP 服务器区域

虚拟机 1 是使用 FTP 软件配置的,可作为从外部资源(例如,由供应商本地化的表单和辅助材料)发出及向其发送的数据的存储区域。

此虚拟机仅与外部网络相关联。它自身拥有可用来与外部网络 1 相连接的虚拟交换机和物理网络适配器。此网络专用于公司在从外部来源接收数据时所使用的服务器。例如,公司使用外部网络 1 从供应商接收 FTP 流量,并允许供应商通过 FTP 访问存储在外部可用服务器上的数据。除了服务于虚拟机 1,外部网络 1 也服务于在整个站点内不同 ESXi 主机上配置的 FTP 服务器。

由于虚拟机 1 不与主机中的任何虚拟机共享虚拟交换机或物理网络适配器,因此,其他驻留的虚拟机无法通过虚拟机 1 网络收发数据包。此限制可防止嗅探攻击(嗅探攻击需向受害者发送网络流量)。更为重要的是,攻击者再也无法使用 FTP 固有的漏洞来访问任何主机的其他虚拟机。

内部网络区域

虚拟机 2 至 5 仅供内部使用。这些虚拟机用来处理和存储公司机密数据(例如,医疗记录、法律裁决和欺诈调查)。因此,系统管理员必须确保为这些虚拟机提供最高级别的保护。

这些虚拟机通过其自身的虚拟交换机和网络适配器连接到内部网络 2。内部网络 2 仅供内部人员使用(例如,索赔专员、内部律师或调解员)。

虚拟机 2 至 5 可通过虚拟交换机与另一个虚拟机进行通信,也可通过物理网络适配器与内部网络 2 上其他位置的内部虚拟机进行通信。它们不能与对外计算机进行通信。如同 FTP 服务器一样,这些虚拟机不能通过其他虚拟机网络收发数据包。同样,主机的其他虚拟机不能通过虚拟机 2 至 5 收发数据包。

DMZ 区域

虚拟机 6 至 8 配置为可供营销小组用于发布公司外部网站的 DMZ。

此虚拟机组与外部网络 2 和内部网络 1 相关联。公司使用外部网络 2 支持营销部门和财务部门用来托管公司网站的 Web 服务器,以及公司面向外部用户的其他 Web 设施。内部网络 1 是营销部门用于向公司网站发布内容、张贴下载内容及维护服务(例如,用户论坛)的媒介。

由于这些网络与外部网络 1 和内部网络 2 相隔离,因此虚拟机无任何共享联络点(交换机或适配器),FTP 服务器或内部虚拟机组也不存在任何攻击风险。

使用虚拟机区域的优势

通过利用虚拟机隔离、正确配置虚拟交换机及维护网络独立,您可在同一 ESXi 主机上容纳所有三个虚拟机区域,并完全不用担心数据或资源流失。

公司使用多个内部和外部网络,并确保每组的虚拟交换机和物理网络适配器与其他组的虚拟交换机和物理网络适配器分离,从而在虚拟机组中强制实施隔离。

由于没有任何虚拟交换机横跨虚拟机区域,因此您可以成功地消除虚拟机区域之间的数据包泄漏风险。虚拟机本身无法向另一个虚拟交换机直接泄漏数据包。仅在以下情况下,数据包才会在虚拟交换机之间移动:

- 这些虚拟交换机连接到同一物理 LAN。

- 这些虚拟交换机连接到可用于传输数据包的公用虚拟机。

这些条件均未出现在样本配置中。如果要确认不存在公用虚拟交换路径,可通过在 vSphere Client 中查看网络交换机布局,以检查是否可能存在共享联系点。

要保护虚拟机的资源,请为每个虚拟机配置资源预留和限制,以降低 DoS 和 DDoS 攻击的风险。通过在 DMZ 的前端和后端安装软件防火墙,可以进一步保护 ESXi 主机和虚拟机。最后,确保主机位于物理防火墙后面,并配置网络存储资源,以便每个主机都有自己的虚拟交换机。