了解 vSphere Trust Authority 过程流对于了解如何配置和管理可信基础架构至关重要。

如何配置 vSphere Trust Authority

默认情况下不会激活 vSphere Trust Authority。必须在您的环境中手动配置 vSphere Trust Authority。请参见配置 vSphere Trust Authority。

配置 vSphere Trust Authority 时,必须指定证明服务接受的 ESXi 软件版本,以及可信赖的可信平台模块 (TPM)。

vSphere Trust Authority 中的 TPM 和证明

本指南在讨论 TPM 和证明时使用以下定义。

| 术语 | 定义 |

|---|---|

| 认可密钥 (EK) | TPM 使用内置于硬件中的 RSA 公钥/私钥对(称为认可密钥 (EK))制造而成。EK 对于特定的 TPM 是唯一的。 |

| EK 公钥 | EK 密钥对的公钥部分。 |

| EK 私钥 | EK 密钥对的私钥部分。 |

| EK 证书 | 用签名封装的 EK 公钥。EK 证书由使用其证书颁发机构私钥对 EK 公钥进行签名的 TPM 制造商创建。并非所有 TPM 都包含 EK 证书。在这种情况下,EK 公钥未签名。 |

| TPM 证明 | 证明服务能够验证在远程主机上所运行的软件。TPM 证明通过 TPM 在远程主机启动时执行的加密度量完成,并根据请求中继到证明服务。证明服务通过 EK 公钥或 EK 证书在 TPM 中建立信任。 |

在受信任主机上配置 TPM 信任

ESXi 受信任主机必须包含 TPM。TPM 使用内置于硬件中的公钥/私钥对(称为认可密钥 (EK))制造而成。尽管 TPM 2.0 允许许多密钥/证书对,但最常用的是 RSA-2048 密钥对。当 TPM EK 公钥由 CA 签名时,会生成 EK 证书。TPM 制造商通常至少预先生成一个 EK,使用证书颁发机构对公钥进行签名,并将签名证书嵌入到 TPM 的非易失性内存中。

可以将证明服务配置为信任 TPM,如下所示:

- 信任制造商签名 TPM 所用的所有 CA 证书(EK 公钥)。证明服务的默认设置是信任 CA 证书。在此方法中,同一 CA 证书涵盖许多 ESXi 主机,因此减少了管理开销。

- 信任 ESXi 主机的 TPM CA 证书和 EK 公钥。后者可以是 EK 证书或 EK 公钥。尽管此方法提供更高的安全性,但要求配置每个受信任主机的相关信息。

- 某些 TPM 不包含 EK 证书。在这种情况下,信任 EK 公钥。

决定信任所有 TPM CA 证书在操作上方便实现。仅当向数据中心添加新型硬件时,才需要配置新证书。通过信任单个 EK 证书,可以限制对特定 ESXi 主机的访问。

也可以决定不信任 TPM CA 证书。尽管这种情况并不常见,但 EK 未由 CA 签名时可以使用此配置。目前,此功能未完全实现。

vSphere Trust Authority 如何证明 TPM

要开始证明过程,受信任集群中的 ESXi 受信任主机将预配置的 EK 公钥和 EK 证书发送到 Trust Authority 集群上的证明服务。当证明服务收到请求时,将查找其配置中的 EK,EK 可以是 EK 公钥或 EK 证书,也可以是这两者,具体取决于配置。如果任何情况都无效,则证明服务将拒绝证明请求。

EK 不直接用于签名,因此会协商证明密钥(AK 或 AIK)。协商协议可确保将新创建的 AK 绑定到之前验证的 EK,从而防止出现中间人或冒充者的情况。协商 AK 后,将在未来的证明请求中重用,而不是每次生成一个新 AK。

ESXi 受信任主机从 TPM 读取引用和 PCR 值。引用由 AK 签名。ESXi 受信任主机还会读取 TCG 事件日志,其中包括导致当前 PCR 状态的所有事件。此 TPM 信息将发送到证明服务进行验证。证明服务使用事件日志验证 PCR 值。

密钥提供程序如何与密钥服务器配合使用

密钥提供程序服务使用可信密钥提供程序的概念,对其余数据中心软件隐藏密钥服务器的详细信息。每个可信密钥提供程序具有一个配置的主加密密钥,并引用一个或多个密钥服务器。主要加密密钥存在于密钥服务器中。在配置 vSphere Trust Authority 的过程中,必须将主密钥置备为单独的活动并将其激活。密钥提供程序服务可以具有多个已配置的可信密钥提供程序。每个可信密钥提供程序使用一个不同的主要密钥,但可以引用同一个支持密钥服务器。

添加新的可信密钥提供程序时,Trust Authority 管理员必须指定密钥服务器和该密钥服务器上的现有密钥标识符。

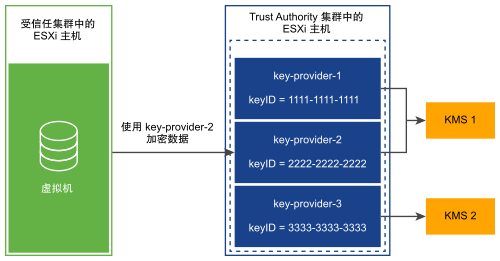

下图显示了密钥提供程序服务与密钥服务器之间的关系。

为受信任集群配置可信密钥提供程序后,密钥提供程序服务可以接受对该可信密钥提供程序运行加密操作的请求。例如,在此图中,配置了三个可信密钥提供程序,两个用于 KMS-1,一个用于 KMS-2。受信任主机针对 key-provider-2 发出加密操作请求。受信任主机请求生成并返回加密密钥,并使用此加密密钥执行加密操作。

密钥提供程序服务使用 key-provider-2 引用的主要密钥对指定的纯文本数据进行加密并返回相应的密码文本。稍后,受信任主机可以为解密操作提供相同的密码文本,并恢复原始纯文本。

vSphere Trust Authority 身份验证和授权

vSphere Trust Authority 管理操作要求用户是 TrustedAdmins 组的成员。仅具有 Trust Authority 管理员特权不足以执行涉及 ESXi 主机的所有管理操作。有关详细信息,请参见vSphere Trust Authority 的必备条件和所需特权。

将受信任主机添加到受信任集群

有关最初将 ESXi 主机添加到受信任集群的步骤,请参见配置 vSphere Trust Authority。

稍后,如果要将 ESXi 主机添加到受信任集群,工作流会有所不同。请参见添加和移除 vSphere Trust Authority 主机。

最初将 ESXi 主机添加到受信任集群时,必须收集以下信息:

- 集群中每种硬件的 TPM 证书

- 集群中每个 ESXi 版本的 ESXi 映像

- vCenter Server 主体信息

如果稍后将 ESXi 主机添加到受信任集群,可能需要收集一些其他信息。也就是说,如果新 ESXi 主机的硬件或 ESXi 版本与原始主机不同,则必须收集新的 ESXi 主机信息并将其导入到 Trust Authority 集群中。每个 vCenter Server 系统只需收集一次 vCenter Server 主体信息。