Tato část popisuje konfiguraci služby Azure Active Directory (AD) jako poskytovatele identity (IdP) pro službu Cloud Web Security. To umožňuje konfiguraci zásad Cloud Web Security tak, aby odpovídaly uživatelskému jménu nebo skupinám, stejně tak jako protokolování uživatelských přístupů ve webových protokolech a protokolech DLP. Nejprve popisujeme konfiguraci Azure AD a poté konfiguraci VMware Cloud Orchestrator.

Předpoklady

Ke konfiguraci služby Azure Active Directory coby poskytovatele identity pomocí služby

Cloud Web Security uživatelé potřebují následující:

- Účet Azure

- Klient Azure Active Directory (AD)

Tip: Proces vytváření klienta Azure AD je zdokumentován zde.

- Podnik zákazníka v produkčním prostředí VMware Cloud Orchestrator s aktivovanou službou Cloud Web Security. Systém Orchestrator musí využívat verzi 4.5.0 nebo novější.

Konfigurace Azure

- Přihlaste se do portálu Azure https://portal.azure.com/ pomocí podnikových přihlašovacích údajů nebo přihlašovacích údajů místního uživatele do klienta Azure AD.

- Získejte přístup ke službě Azure Active Directory vyhledáním Active Directory v horním vyhledávacím panelu.

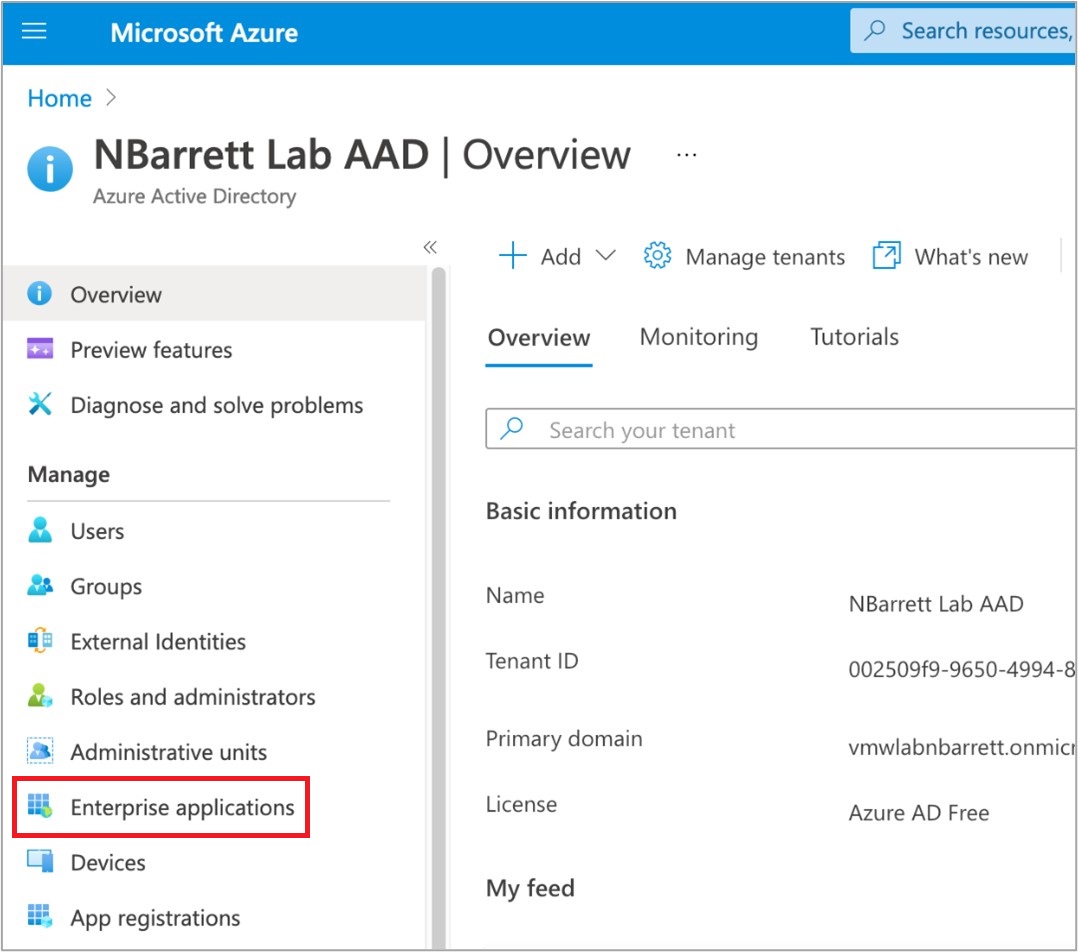

- Klikněte na položku Podnikové aplikace (Enterprise Applications) v panelu vlevo:

- Klikněte na možnost Nová aplikace (New application) v horní části možnosti Podnikové aplikace (Enterprise Applications):

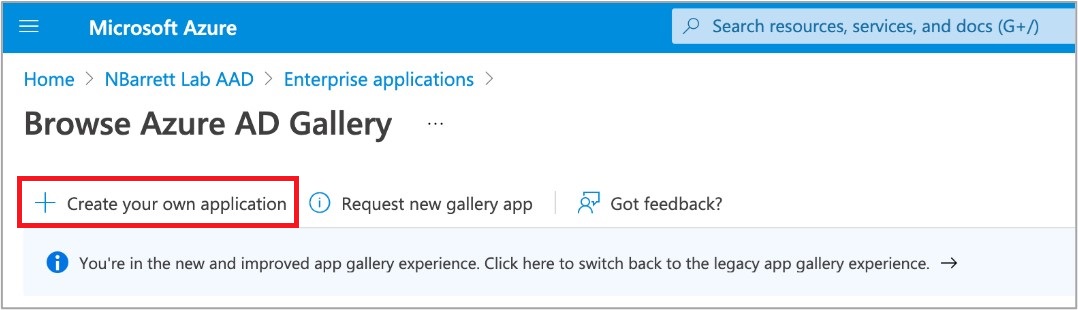

- Klikněte na Vytvořit vlastní aplikaci (Create Your Own Application) v horní části panelu Nová aplikace (New Application).

- Zadejte název (například CWS) a ujistěte se, že je vybrána možnost přepínače Bez galerie (Non-gallery).

- Klikněte na možnost Vytvořit (Create) v dolní části formuláře Vytvořit vlastní aplikaci (Create Your Own Application).

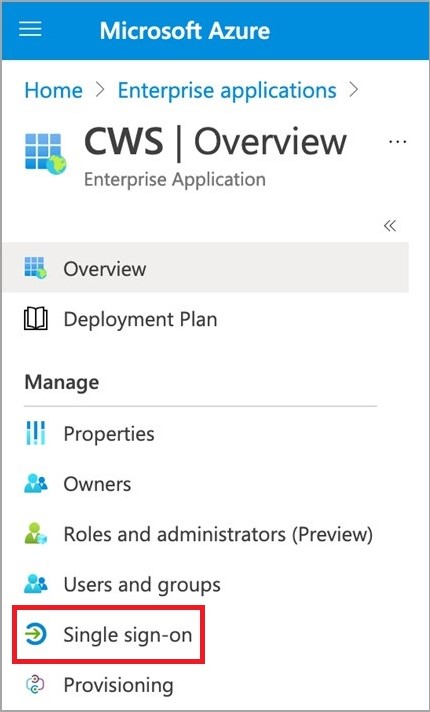

- Klikněte na panel Jednotné přihlašování (Single sign-on) pomocí levého panelu vaší stránky podnikové aplikace Cloud Web Security (CWS).

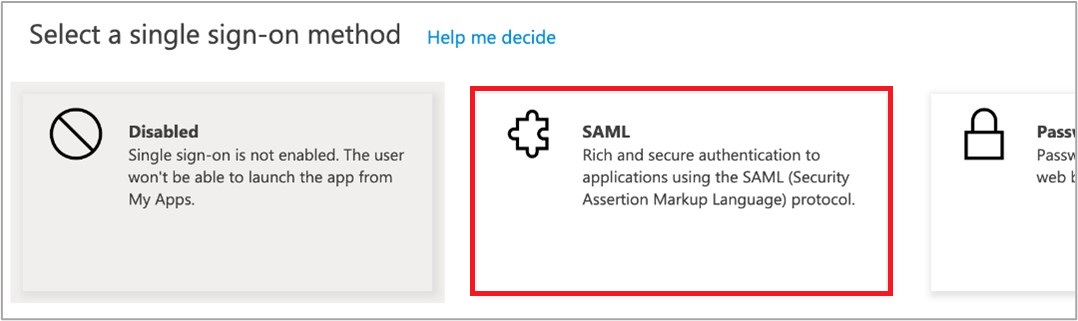

- Klikněte na SAML (Security Assertion Markup Language) jako metodu pro Jednotné přihlašování (Single sign-on).

- Vyplňte část (1) pomocí ikony tužky pro úpravu, jak je znázorněno níže. Po zadání všech požadovaných údajů klikněte na možnost Uložit (Save) v horní části vyskakovacího podokna.

Název pole Hodnota pole Popis pole Identifikátor (ID entity) (Identifier (Entity ID)) https://safe-cws-sase.vmware.com/safeview-auth-server/saml/metadata Služba Azure AD povoluje více hodnot. Nastavte ji na tuto hodnotu a zaškrtněte pole Výchozí (Default). Toto je ID entity, které se bude služba Cloud Web Security prezentovat jako ve zprávě AuthRequest SAML. Adresa URL pro odpověď (URL ACS) (Reply URL (ACS URL)) https://safe-cws-sase.vmware.com/safeview-auth-server/saml Toto je adresa URL, na kterou Azure AD přesměruje datovou část výrazu SAML. Tak služba Cloud Web Security zjistí, že jsou uživatelé úspěšně autentizováni. Přihlašovací adresa URL (Sign-on URL) https://safe-cws-sase.vmware.com/safeview-auth-server/saml Používá se pro Azure AD při zahájení autentizace do služby Cloud Web Security (namísto přesměrování Cloud Web Security do služby Azure AD). Tento způsob není typicky používán. - Zkopírujte následující položky z oddílu (3) a (4) do textového editoru (například Poznámkový blok systému Windows nebo TextEdit systému Mac).

Název pole Popis pole Oddíl (3) – Certifikát (Base64) (Section (3) - Certificate (Base64)) Toto je veřejný klíč dvojice klíčů používaný ve službě Azure AD k podepsání uplatnění SAML. Umožňuje službě Cloud Web Security ověřit, že tvrzení byla touto integrací služby Azure AD opravdu vytvořena. Stáhněte tento soubor, ať máte jeho obsah k dispozici. Mělo by to začínat -----BEGIN CERTIFICATE----- a končit -----END CERTIFICATE-----. Oddíl (4) – Identifikátor Azure AD (Section (4) - Azure AD Identifier) Toto je ID entity (entityID) SAML pro IdP Azure AD. V datové části adresy URL pro odpověď (viz krok 10) to oznamuje službě Cloud Web Security, že uplatnění SAML pochází z této integrace služby Azure AD. Oddíl (4) – Přihlašovací adresa URL (Section (4) - Login URL) Toto je přihlašovací adresa URL služby Azure AD, na kterou se služba Cloud Web Security přesměruje, aby se uživatelé mohli přihlásit do služby Azure AD (pokud již nejsou přihlášeni). - Klikněte na ikonu tužky v pravém horním rohu okna Uživatelské atributy a nároky (User Attributes & Claims).

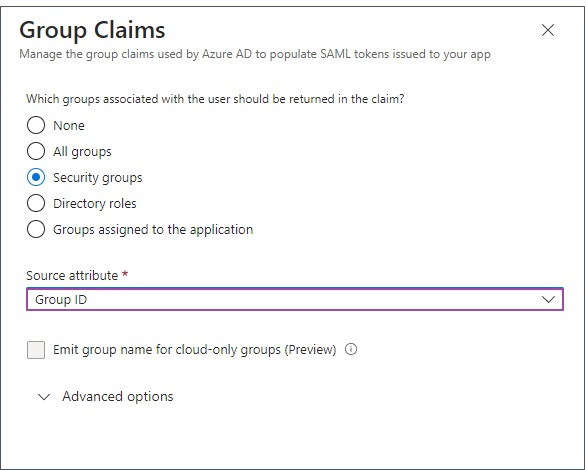

- Pomocí následujícího nastavení přidejte Nárok skupiny (Group Claim). Vyberte „ID skupiny“ (Group ID) jako atribut zdroje.

V okně Atributy a nároky (Attribute & Claims) je přidán nárok skupiny.

V okně Atributy a nároky (Attribute & Claims) je přidán nárok skupiny.

- Konfigurace Azure AD SAML je nyní dokončena.

- Klikněte na část Uživatelé a skupiny (Users and Groups) stránky Podnikové aplikace (Enterprise applications) služby Cloud Web Security.

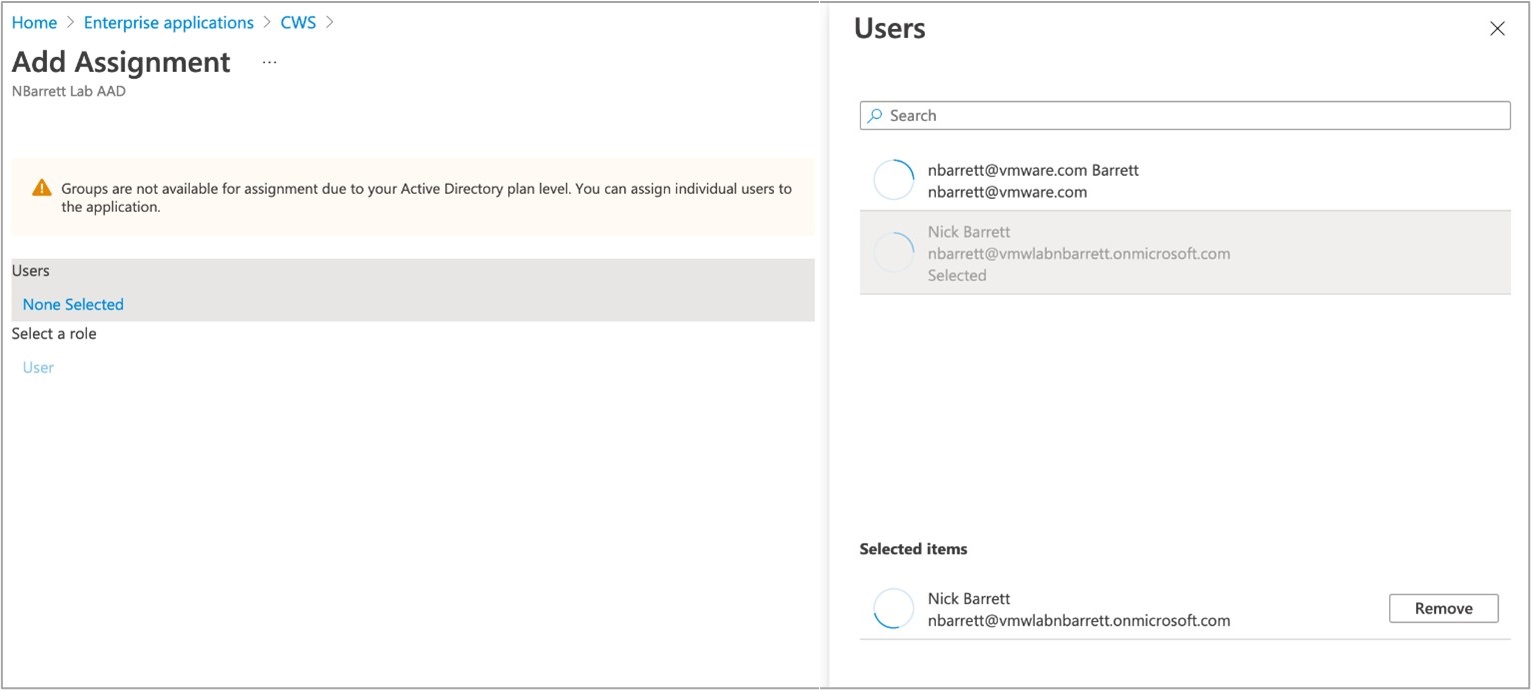

- Vyberte uživatele a/nebo skupiny, kterým by měl být povolen přístup do aplikace Cloud Web Security. Poté klikněte na tlačítko Přiřadit (Assign).

Důležité:

Důležité:- Pokud tento krok není proveden, uživatelům se zobrazí při pokusu o autentizaci v pracovním postupu Cloud Web Security chyba s tím, že pro ně není aplikace schválena.

- Skupiny jsou možností pouze v případě, že mají uživatelé upgradovaného klienta Azure Active Directory P1 nebo P2. Výchozí úroveň plánu AD umožní pouze přiřazení individuálních uživatelů k aplikaci.

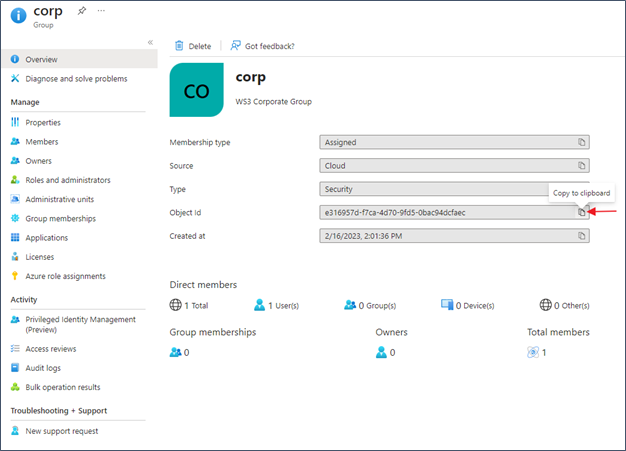

- Na portálu Azure přejděte do nabídky Azure Active Directory (Azure Active Directory) > Skupiny (Groups) a vyberte název skupiny, aby se zobrazily vlastnosti skupiny. Zkopírujte hodnotu ID objektu (Object ID) ze skupiny Azure.

Poznámka: Chcete-li použít skupinu Azure v zásadách CWS, musíte získat ID objektu pro skupinu Azure.

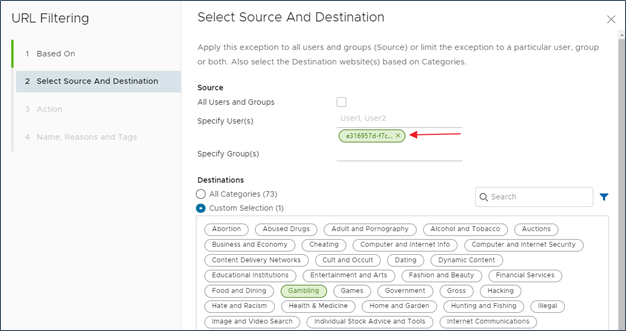

Použijte hodnotu ID objektu (Object ID) ke specifikaci skupiny Azure, se kterou chcete v zásadách CWS shodovat. V následujícím příkladu se skupina Azure AD „ corp“ shoduje v zásadách filtrování adres URL pro kategorii Hazardní hry (Gambling).

Použijte hodnotu ID objektu (Object ID) ke specifikaci skupiny Azure, se kterou chcete v zásadách CWS shodovat. V následujícím příkladu se skupina Azure AD „ corp“ shoduje v zásadách filtrování adres URL pro kategorii Hazardní hry (Gambling). Abyste předešli nedorozuměním, je také vhodné zahrnout informace do pole Důvod (Reason) zásad CWS, které odkazuje zpět na původní název skupiny Azure. V následujícím příkladu odkazujte na skupinu „ corp“ nebo vytvořte značku.

Abyste předešli nedorozuměním, je také vhodné zahrnout informace do pole Důvod (Reason) zásad CWS, které odkazuje zpět na původní název skupiny Azure. V následujícím příkladu odkazujte na skupinu „ corp“ nebo vytvořte značku.

Konfigurace VMware Cloud Orchestrator

- Přihlaste se do uživatelského rozhraní systému Orchestrator.

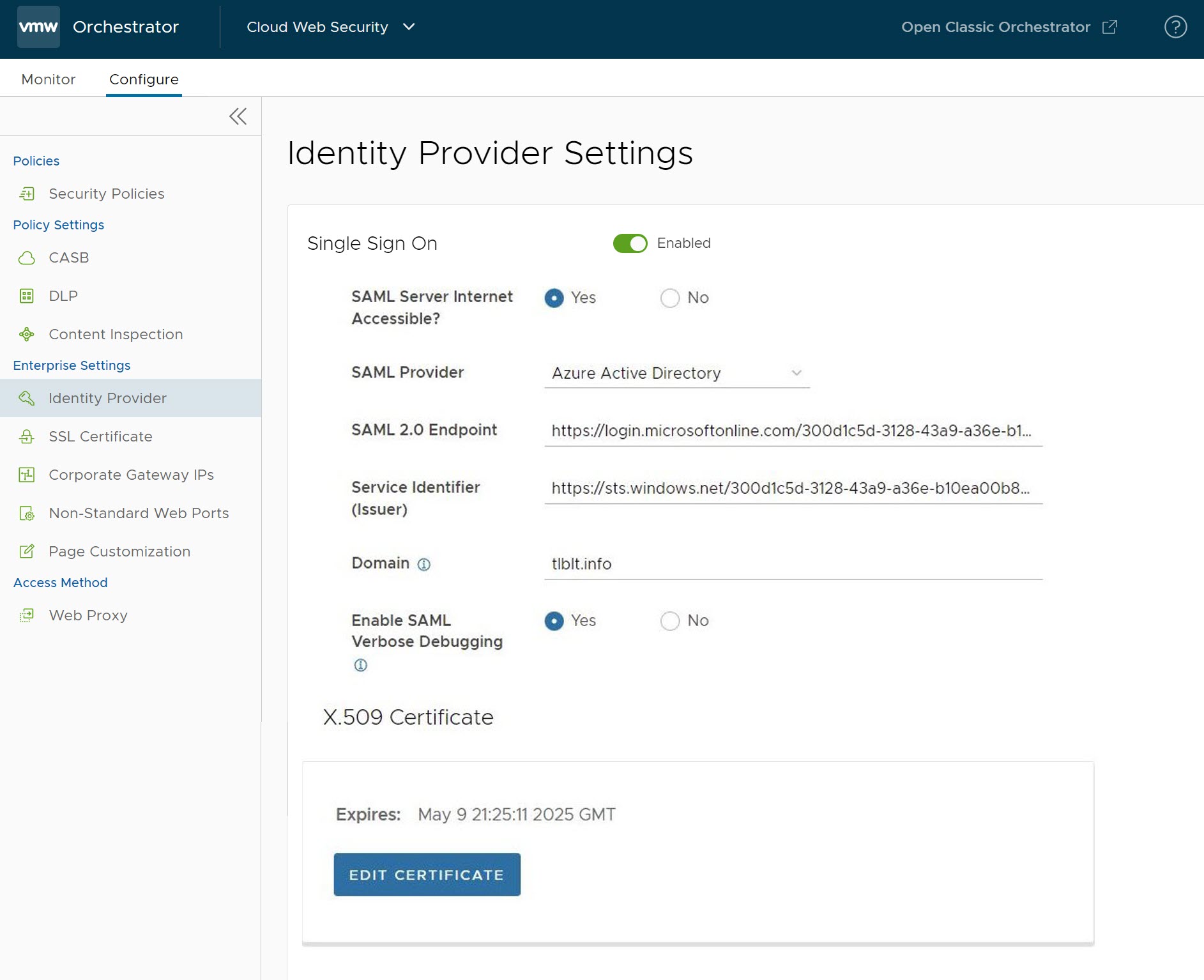

- Přejděte do části . Zobrazí se stránka Nastavení poskytovatele identity (Identity Provider Settings).

- Přepněte možnost Jednotné přihlašování (Single Sign On) na Povoleno (Enabled).

- Nakonfigurujte následující detaily:

- Pro možnost Server SAML je přístupný přes internet (SAML Server Internet Accessible) zvolte možnost Ano (Yes)

- Pro možnost Poskytovatel SAML (SAML Provider) zvolte možnost Azure Active Directory (Azure Active Directory)

- Pro možnost Koncový bod SAML 2.0 (SAML 2.0 Endpoint), zkopírujte Přihlašovací adresu URL (Login URL) ze své aplikace programu Poznámkový blok podle kroku 11 konfigurace služby Azure AD.

- Pro možnost Identifikátor služby (vydavatel) (Service Identifier (Issuer)), zkopírujte Identifikátor Azure AD (Azure AD Identifier) ze své aplikace programu Poznámkový blok podle kroku 11 konfigurace služby Azure AD.

- V případě potřeby aktivujte Podrobné ladění SAML (SAML Verbose Debugging).

- Tím se po dobu 2 hodin zapnou zprávy týkající se ladění, po uplynutí této doby bude ladění automaticky deaktivováno.

- Zprávy ladění SAML lze zobrazit v konzole Chrome Developer.

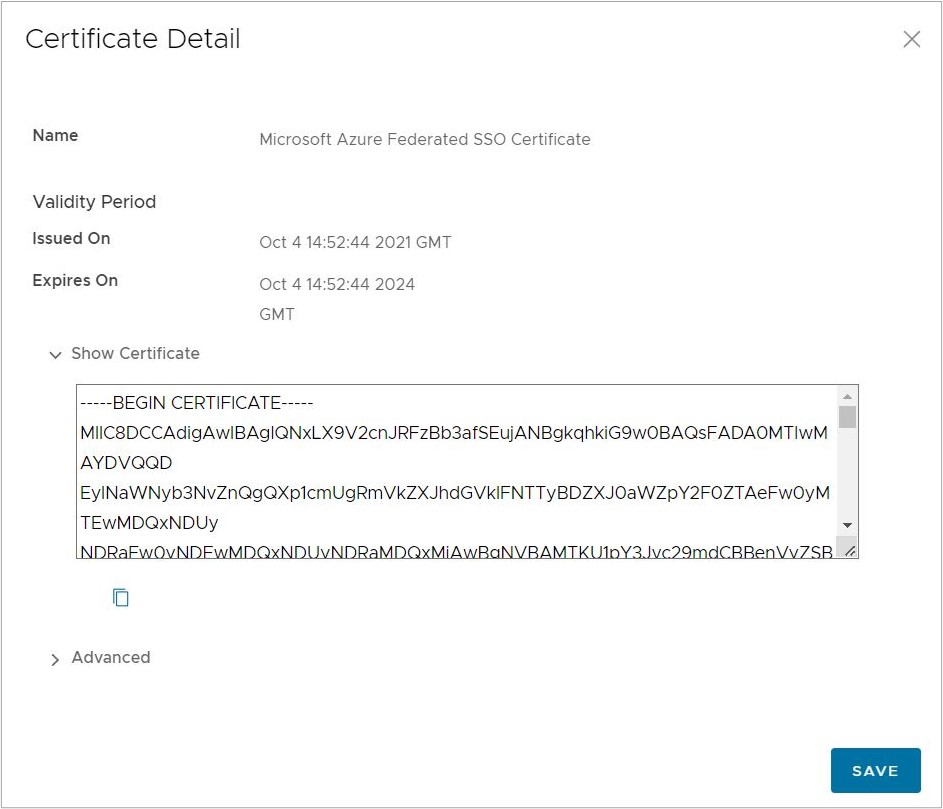

- V sekci Certifikát X.509 (X.509 Certificate) klikněte na možnost Přidat certifikát (Add Certificate) a zkopírujte certifikát z aplikace programu Poznámkový blok podle kroku 11 konfigurace Azure AD, vložte sem a potom klikněte na možnost Uložit (Save).

- Nakonec klikněte na tlačítko Uložit změny (Save Changes) pro dokončení změn konfigurace na obrazovce Konfigurace autentizace (Configure Authentication).

- Následujícím postupem přidejte pravidlo pro obejití SSL pro doménu Workspace ONE Access:

- Přejděte na .

- Vyberte existující zásadu pro přidání pravidla pro obejití SSL a klikněte na tlačítko Upravit (Edit).

- Klikněte na kartu Kontrola SSL (SSL Inspection) a klikněte na možnost + Přidat pravidlo (+ Add Rule). Zobrazí se stránka Vytvořit výjimku SSL (Create SSL Exception).

- Na obrazovce Vytvořit výjimku SSL (Create SSL Exception) nakonfigurujte následující a klikněte na možnost Další (Next):

- U možnosti Přeskočit kontrolu SSL na základě (Skip SSL Inspection based on) zvolte možnost Cíl (Destination).

- Pro Typ cíle (Destination Type) vyberte možnost Cílový hostitel/doména (Destination Host/Domain).

- Pro možnost Doména (Domain) zadejte některou z následujících domén:

- login.microsoftonline.com

- sts.windows.net

- microsoftonline-p.com

- msauth.net

- msftauth.net

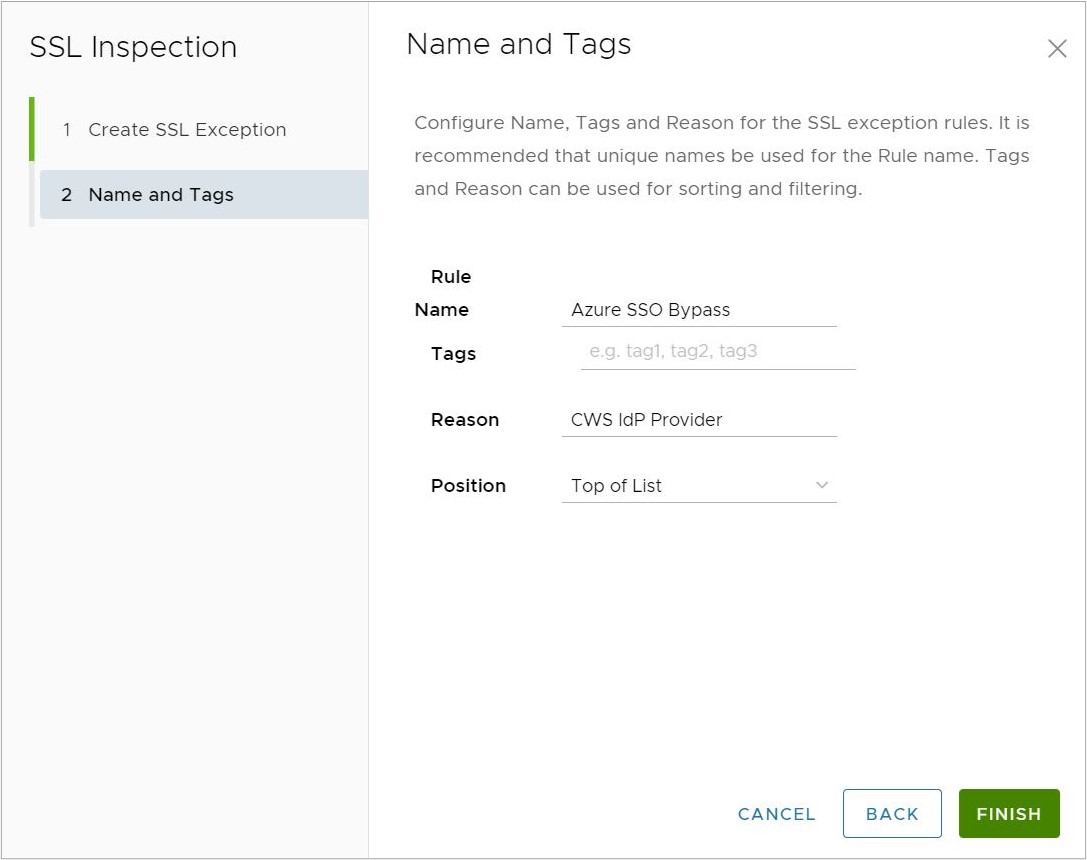

- Na obrazovce Název a značky (Name and Tags) zadejte jedinečný název pravidla a v případě potřeby přidejte důvod.

- Klikněte na možnost Dokončit (Finish) a potom na možnost Publikovat (Publish) pro příslušné zásady zabezpečení a použijte toto nové pravidlo.

Důležité: Doména login.microsoftonline.com je součástí skupiny domén Microsoft 365 tak, jak je uvedeno v dokumentu: Domény a směrování CIDR, u kterých je doporučeno pravidlo pro obejití kontroly SSL. Pokud uživatelé již nakonfigurovali pravidlo pro obejití SSL, které zahrnuje úplnou skupinu domény Microsoft 365, mohou uživatelé tento krok přeskočit. Pokud se uživatelé pokusí nakonfigurovat výše uvedené pravidlo a mají také úplnou skupinu domény Microsoft 365 obsaženou v existujícím pravidlu pro obejití SSL, nové pravidlo zobrazí chybu, protože jedinečná doména nemusí být ve více pravidlech pro obejití SSL duplikována.Další informace o doménách, které by měly mít nakonfigurována pravidla pro obejití SSL, naleznete v tématu Domény a směrování CIDR, u kterých je doporučeno pravidlo pro obejití kontroly SSL.

Řešení potíží

Tato část popisuje potenciální problémy s poskytovatelem identity (IdP) služby Azure AD při konfiguraci služby Cloud Web Security.

| Problém | Navrhované řešení |

|---|---|

Při autentizaci se uživatelům zobrazuje následující chybová zpráva:

|

|