Brána firewall je bezpečnostní zařízení sítě, které sleduje příchozí a odchozí provoz sítě a rozhoduje, zda povolit nebo blokovat konkrétní provoz na základě definované sady pravidel zabezpečení. SASE Orchestrator podporuje konfiguraci bezstavových a stavových bran firewall pro profily a Edge.

Další informace o bráně firewall naleznete v tématu Přehled brány firewall.

Konfigurace brány firewall profilu

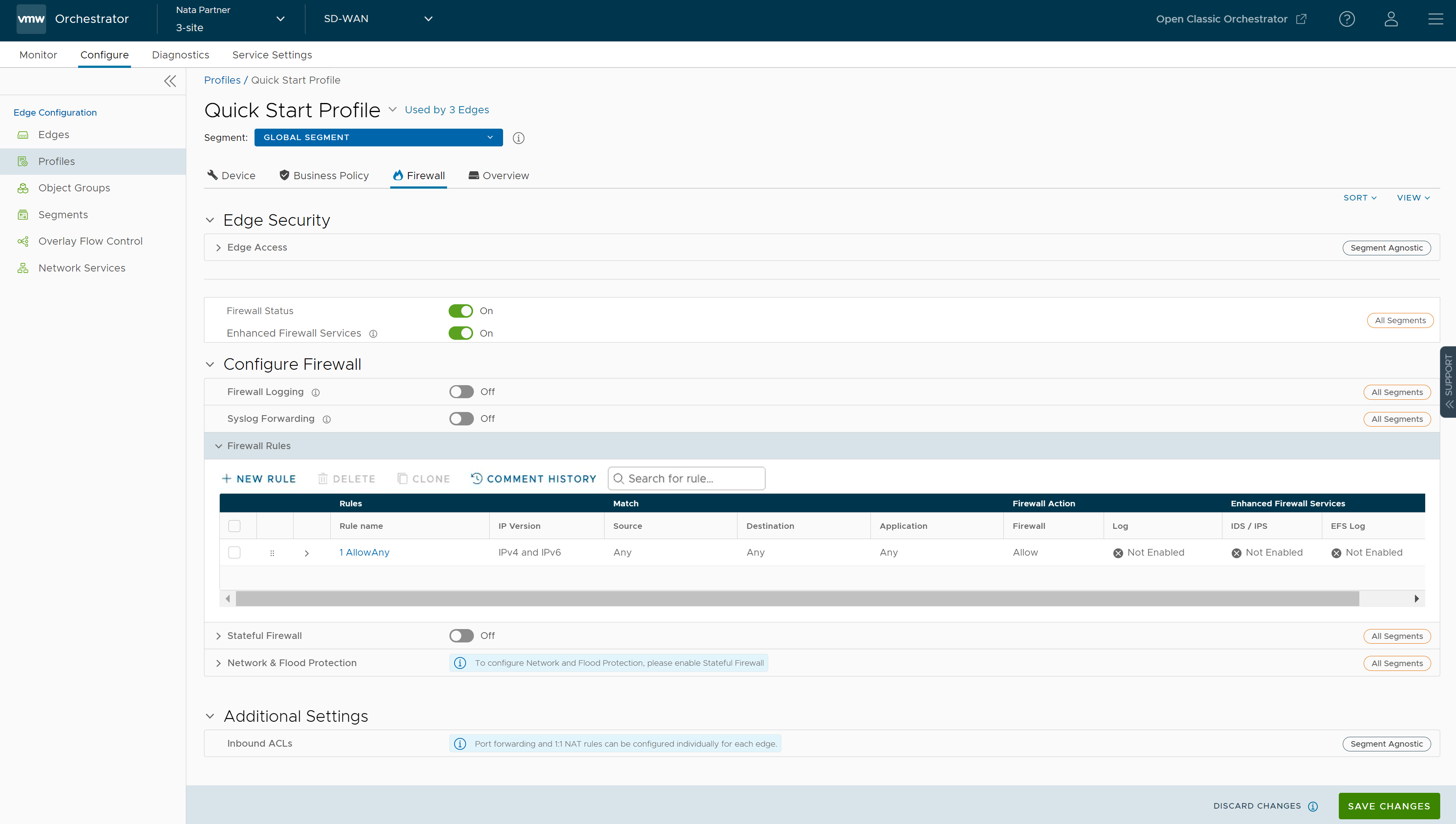

- Ve službě SD-WAN podnikového portálu přejděte na možnost . Na stránce Profily (Profiles) se zobrazí existující profily.

- Chcete-li nakonfigurovat bránu firewall profilu, klikněte na odkaz na profil a klikněte na kartu Firewall. Alternativně můžete kliknout na odkaz Zobrazit (View) ve sloupci Firewall pro profil.

- Otevře se stránka Brána firewall (Firewall).

- Na kartě Brána firewall (Firewall) můžete konfigurovat následující funkce zabezpečení a brány firewall zařízení Edge:

Pole Popis Přístup k Edge (Edge Access) Umožňuje nakonfigurovat profil pro přístup k Edge. Pro větší zabezpečení Edge v nastavení brány firewall musíte zvolit správnou možnost pro podpůrný přístup, přístup ke konzole, přístup k portu USB, přístup k SNMP a přístup k místnímu webovému uživatelskému rozhraní. Tím zabráníte jakémukoli uživateli se zlými úmysly v přístupu k Edge. Ve výchozím nastavení jsou přístup k podpoře, přístup ke konzole, přístup SNMP a přístup k místnímu webovému uživatelskému rozhraní z bezpečnostních důvodů deaktivovány. Další informace naleznete v tématu Konfigurace přístupu k Edge. Stav brány firewall (Firewall Status) Umožňuje zapínat nebo vypínat pravidla brány firewall, konfigurovat nastavení brány firewall a seznamy ACL pro všechny Edge spojené s profilem. Poznámka: Ve výchozím nastavení je tato funkce aktivována. Funkci brány firewall pro Profily můžete deaktivovat vypnutím možnosti Stav brány firewall (Firewall Status).Vylepšené služby brány firewall (Enhanced Firewall Services) Umožňuje zapnout nebo vypnout funkci vylepšených služeb brány firewall (EFS) pro všechna zařízení Edge spojená s profilem. Poznámka: Ve výchozím nastavení není tato funkce aktivována.Další informace naleznete v tématu Konfigurace vylepšených služeb brány firewall.

Protokolování brány firewall (Firewall Logging) Umožňuje zapnout nebo vypnout funkci protokolování brány firewall pro všechna zařízení Edge spojená s profilem. Ve výchozím nastavení nemohou zařízení Edge odesílat své protokoly bran firewall do nástroje Orchestrator. Poznámka: Aby protokolování brány firewall do systému Orchestrator fungovalo, ujistěte se, že zařízení SD-WAN Edge jsou spuštěna ve verzi 5.2 a vyšší.Poznámka: Aby zařízení Edge mohlo odesílat protokoly brány firewall do nástroje Orchestrator, ujistěte se, že je zákaznická možnost Aktivovat protokolování brány firewall do nástroje Orchestrator (Enable Firewall Logging to Orchestrator) aktivována na úrovni zákazníka na stránce uživatelského rozhraní Globální nastavení (Global Settings). Zákazníci se musí obrátit na svého operátora, pokud si přejete aktivovat funkci protokolování brány firewall.Protokoly brány firewall Edge lze zobrazit v nástroji Orchestrator na stránce Monitorování (Monitor) > Protokoly brány Firewall (Firewall Logs). Další informace naleznete v tématu Monitorování protokolů brány firewall.

Předávání syslogu (Syslog Forwarding) Ve výchozím nastavení je funkce Předávání syslogu (Syslog Forwarding) pro podnik deaktivována. Chcete-li shromažďovat vázané události produktu SASE Orchestrator a protokoly brány firewall pocházející z Zařízení SD-WAN Edge podniku do jednoho nebo více centralizovaných vzdálených kolektorů syslog (serverů), musí podnikový uživatel aktivovat tuto funkci na úrovni zařízení Edge / profilu. Pokud budete chtít nakonfigurovat detaily kolektoru Syslog pro každý segment v rámci SASE Orchestrator, viz Konfigurace nastavení syslogu pro profily. Poznámka: Detaily protokolování brány firewall IPv4 a IPv6 můžete sledovat na IPv4 serveru syslog.Pravidla brány firewall (Firewall Rules) Zobrazí se stávající předdefinovaná pravidla brány firewall. Můžete kliknout na možnost + NOVÉ PRAVIDLO (+ NEW RULE) a vytvořit nové pravidlo brány firewall. Další informace naleznete v tématu Konfigurace pravidla brány firewall. Pokud chcete odstranit existující pravidlo brány firewall, vyberte pravidlo a klikněte na možnost SMAZAT (DELETE).

Pokud chcete duplikovat pravidlo brány firewall, vyberte pravidlo a klikněte na možnost KLONOVAT (CLONE).

Chcete-li zobrazit všechny komentáře přidané během vytváření nebo aktualizace pravidla, vyberte pravidlo a klikněte na možnost HISTORIE KOMENTÁŘŮ (COMMENT HISTORY).

Pokud chcete vyhledat konkrétní pravidlo, klikněte na Vyhledat pravidlo (Search for Rule). Pravidlo můžete vyhledávat podle názvu, IP adresy, portu / intervalu portů, skupiny adres a skupin služeb.

Stavová brána firewall (Stateful Firewall) Ve výchozím nastavení je funkce stavové brány firewall pro podnikovou síť deaktivována. SASE Orchestrator vám umožňuje nastavit časový limit relace pro navázané a nenavázané toky TCP, UDP a další toky na úrovni profilu. Volitelně můžete také přepsat nastavení stavové brány firewall na úrovni Edge. Další informace naleznete v tématu Konfigurace nastavení stavové brány firewall. Ochrana sítě a před floodingem (Network & Flood Protection) Chcete-li zabezpečit veškeré pokusy o připojení v podnikové síti, VMware SASE Orchestrator vám umožní nakonfigurovat nastavení sítě a ochrany před floodingem na úrovních profilu a Edge za účelem ochrany před různými druhy útoků. Další informace naleznete v tématu Konfigurace nastavení sítě a ochrany před floodingem.

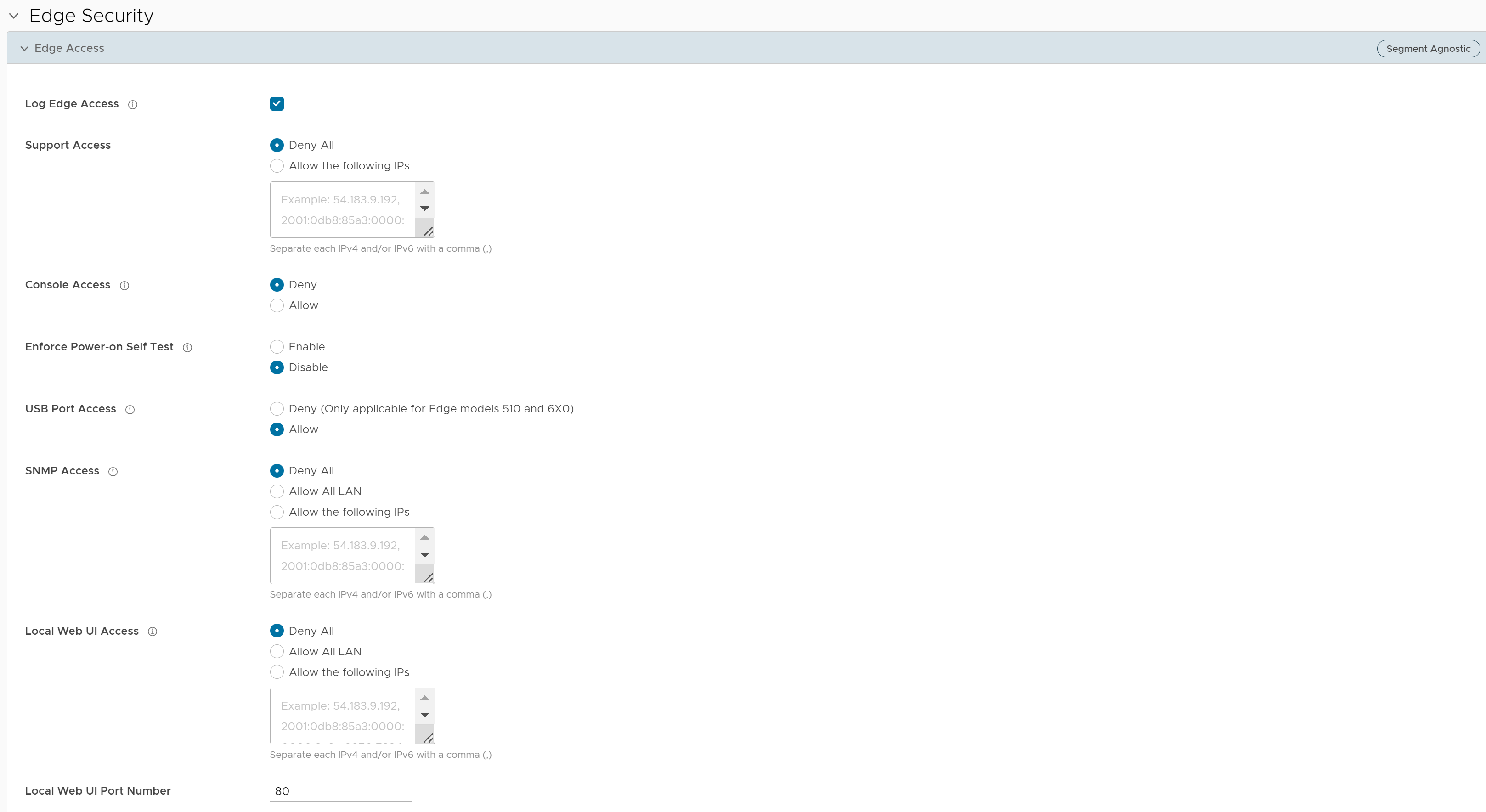

Konfigurace přístupu k Edge

- Ve službě SD-WAN podnikového portálu přejděte na možnost Konfigurovat (Configure) > Profily (Profiles) > Firewall.

- V části Zabezpečení Edge (Edge Security) klikněte na ikonu rozbalení Přístup k Edge (Edge Access).

- Můžete konfigurovat jednu nebo více následujících možností pro Přístup k Edge (Edge Access) a kliknout na možnost Uložit změny (Save Changes):

Pole Popis Přístup k protokolu Edge (Log Edge Access) Je-li tato funkce aktivována, je protokolován veškerý přístup k Edge, včetně úspěšných a neúspěšných pokusů. Podpůrný přístup (Support Access) Vyberte možnost Povolit následující IP adresy (Allow the following IPs) a explicitně uveďte IP adresy, ze kterých bude SSH moci přistupovat k této lokalitě Edge. Adresy IPv4 i IPv6 můžete zadat oddělené čárkou (,).

Jako výchozí je nastaven režim Zakázat vše (Deny All).

Přístup ke konzole (Console Access) Chcete-li aktivovat přístup k Edge prostřednictvím fyzické konzole (sériový port nebo port VGA), vyberte možnost Povolit (Allow). Ve výchozím nastavení je po aktivaci zařízení Edge vybrána možnost Zakázat (Deny) a přihlášení do konzoly je deaktivováno. Poznámka: Kdykoli se změní nastavení přístupu do konzoly z Povolit (Allow) na Zakázat (Deny) nebo naopak, je třeba Edge ručně restartovat.Vynutit vlastní test spuštění (Enforce Power-on Self Test) Po aktivaci deaktivuje nezdařený samoobslužný test spuštění zařízení Edge. Zařízení Edge můžete obnovit spuštěním továrního resetu a opětovnou aktivací zařízení Edge. Přístup k portu USB (USB Port Access) Vyberte možnost Povolit (Allow), chcete-li aktivovat přístup k portu USB na zařízeních Edge, případně možnost Zakázat (Deny), chcete-li přístup deaktivovat.

Tato možnost je k dispozici pouze pro modely Edge 510 a 6x0.

Poznámka: Vždy při změně nastavení přístupu k portu USB z Povolit (Allow) na Zakázat (Deny) nebo naopak je nutné restartovat zařízení Edge ručně, pokud máte k Edge přístup a pokud je Edge na vzdáleném místě, restartujte zařízení Edge pomocí SASE Orchestrator. Pokyny naleznete v tématu Vzdálené akce.Přístup SNMP (SNMP Access) Umožňuje přístup k Edge ze směrovaných rozhraní / WAN přes SNMP. Vyberte jednu z následujících možností: - Zakázat vše (Deny All) – Ve výchozím nastavení je přístup SNMP deaktivován pro všechna zařízení připojená k Edge.

- Povolit všechny sítě LAN (Allow All LAN) – umožňuje přístup SNMP všem zařízením připojeným k Edge přes síť LAN.

- Povolit následující IP adresy (Allow the following IPs) – umožňuje explicitně specifikovat IP adresy, ze kterých můžete přistupovat k Edge přes SNMP. Jednotlivé adresy IPv4 nebo IPv6 oddělte čárkou (,).

Přístup k místnímu webovému uživatelskému rozhraní (Local Web UI Access) Umožňuje přístup k Edge ze směrovaných rozhraní / WAN přes místní webové uživatelské rozhraní. Vyberte jednu z následujících možností: - Zakázat vše (Deny All) – Ve výchozím nastavení je přístup k místnímu webovému uživatelskému rozhraní deaktivován pro všechna zařízení připojená k Edge.

- Povolit všechny sítě LAN (Allow All LAN) – umožňuje přístup k místnímu webovému uživatelskému rozhraní všem zařízením připojeným k Edge přes síť LAN.

- Povolit následující IP adresy (Allow the following IPs) – umožňuje explicitně specifikovat IP adresy, ze kterých můžete přistupovat k Edge přes místní webové uživatelské rozhraní. Jednotlivé adresy IPv4 nebo IPv6 oddělte čárkou (,).

Číslo portu místního webového uživatelského rozhraní (Local Web UI Port Number) Zadejte číslo portu místního webového uživatelského rozhraní, ze kterého máte přístup k Edge. Výchozí hodnota je 80.

Konfigurace nastavení stavové brány firewall

- Ve službě SD-WAN podnikového portálu přejděte na možnost Konfigurovat (Configure) > Profily (Profiles) > Firewall.

- V části Konfigurace brány firewall (Configure Firewall) zapněte přepínač Stavová brána firewall (Stateful Firewall) a poté klikněte na ikonu rozbalení. Ve výchozím nastavení jsou relace časového limitu používány pro adresy IPv4.

- Můžete konfigurovat následující nastavení stavové brána firewall a kliknout na možnost Uložit změny (Save Changes):

Pole Popis Stanovený časový limit toku TCP (v sekundách) (Established TCP Flow Timeout (seconds)) Nastavuje časový limit neaktivity (v sekundách) pro navázané toky TCP, po jehož uplynutí již tyto toky nebudou platné. Přípustný rozsah hodnot je od 60 sekund do 15 999 999 sekund. Výchozí hodnota je 7440 sekund. Nestanovený časový limit toku TCP (v sekundách) (Non Established TCP Flow Timeout (seconds)) Nastavuje časový limit neaktivity (v sekundách) pro nenavázané toky TCP, po jehož uplynutí již tyto toky nebudou platné. Přípustný rozsah hodnot je od 60 sekund do 604 800 sekund. Výchozí hodnota je 240 sekund. Časový limit toku UDP (v sekundách) (UDP Flow Timeout (seconds)) Nastavuje časový limit neaktivity (v sekundách) pro toky UDP, po jehož uplynutí již tyto toky nebudou platné. Přípustný rozsah hodnot je od 60 sekund do 15 999 999 sekund. Výchozí hodnota je 300 sekund. Jiný časový limit toku (v sekundách) (Other Flow Timeout (seconds)) Nastavuje časový limit neaktivity (v sekundách) pro ostatní toky, jako je ICMP, po jehož uplynutí již tyto toky nebudou platné. Přípustný rozsah hodnot je od 60 sekund do 15 999 999 sekund. Výchozí hodnota je 60 sekund. Poznámka:Nakonfigurované hodnoty časového limitu se použijí pouze v případě, že je využití paměti pod částečným limitem. Částečný limit odpovídá čemukoli pod 60 procenty souběžných toků podporovaných platformou, pokud jde o využití paměti.

Konfigurace nastavení sítě a ochrany před floodingem

- Útok typu denial-of-Service (DoS) (Denial-of-Service (DoS) attack)

- Útoky založené na protokolu TCP – neplatné příznaky TCP, útoky na TCP typu LAND a fragmenty paketu TCP SYN

- Útoky založené na protokolu ICMP – útoky typu Ping Of Death na ICMP a fragmenty ICMP

- Útoky na bázi IP adresy – neznámý protokol IP adresy, možnosti IP adres, neznámý protokol IPv6 a záhlaví přípony IPv6.

| Typ útoku | Popis |

|---|---|

| Útok typu denial-of-Service (DoS) (Denial-of-Service (DoS) attack) | Útok typu denial-of-Service (DoS) (Denial-of-Service (DoS) attack) je druh útoku na zabezpečení sítě, který zahlcuje cílová zařízení obrovským množstvím falešných dat, takže dojde k zahlcení cíle, který zpracovává tento falešný příchozí provoz a nemůže zpracovávat běžný provoz. Cílem může být brána firewall, síťové zdroje, ke kterým brána firewall řídí přístup, nebo specifická hardwarová platforma nebo operační systém samostatného hostitele. Útok DoS se pokouší vyčerpat zdroje cílového zařízení, takže cílové zařízení nebude dostupné pro legitimní uživatele. Existují dvě obecné metody útoků DoS: flooding služeb nebo selhání služeb. K floodingu dojde, když systém obdrží příliš mnoho dat pro server do vyrovnávací paměti, což způsobí jeho zpomalení a nakonec zastavení. Ostatní útoky DoS jednoduše zneužívají chyby, které způsobují selhání cílového systému nebo služby. Během těchto útoků je odeslán vstup, který využívá chyb v cíli, které následně způsobí selhání nebo závažnou destabilizaci systému. |

| Neplatné příznaky TCP (Invalid TCP Flags) |

K útoku s neplatným příznakem TCP dochází, když má paket TCP chybnou nebo neplatnou kombinaci příznaku. Zranitelné cílové zařízení se z důvodu neplatných kombinací příznaku TCP zhroutí, a proto je doporučujeme filtrovat. Ochrana proti neplatným příznakům TCP chrání před:

|

| útok typu LAND na TCP (TCP Land); | Útok LAND je útok DoS na vrstvu 4, ve kterém je vytvořen paket TCP SYN, což znamená, že zdrojová IP adresa a port jsou stejné jako cílová IP adresa a port, a ty jsou nastaveny tak, aby odkazovaly na otevřený port na cílovém zařízení. Zranitelné cílové zařízení obdrží tuto zprávu a odpoví na cílovou adresu, takže paket bude odesílán v nekonečné smyčce. Kapacita procesoru je tak beze zbytku využita, což způsobuje selhání nebo zamrznutí ohroženého cílového zařízení. |

| Fragment paketu TCP SYN (TCP SYN Fragment) | Internetový protokol (IP) zapouzdřuje segment SYN protokolu TCP (Transmission Control Protocol) v paketu IP za účelem iniciace připojení TCP a vyvolá v odezvě segment SYN/ACK. Vzhledem k tomu, že je paket IP malý, neexistuje žádný oprávněný důvod pro jeho fragmentaci. Fragmentovaný paket SYN je anomální a tedy podezřelý. V rámci útoku fragmentu paketu TCP SYN je cílový server nebo hostitel zahlcen fragmenty paketu TCP SYN. Hostitel zachytí fragmenty a čeká na doručení zbývajících paketů, aby mohl paket znovu sestavit. Floodingem serveru nebo hostitele prostřednictvím připojení, která nemohou být dokončena, se vyrovnávací paměť hostitele přeplní, a proto nelze navázat žádné další legitimní připojení. Tím dojde k poškození operačního systému cílového hostitele. |

| Útok typu Ping Of Death na ICMP (ICMP Ping of Death) | Útok typu Ping Of Death na ICMP (Internet Control Message Protocol) provádí útočník, který odešle několik chybných nebo škodlivých pingů do cílového zařízení. Ačkoli jsou pakety ping pro kontrolu dostupnosti hostitelů v síti obecně malé, útočník může použít větší, než je jejich maximální velikost 65 535 bajtů. Při přenosu nebezpečného velkého paketu od škodlivého hostitele je paket během přenosu fragmentován, a pokud se cílové zařízení pokusí fragmenty IP znovu sestavit, výsledek překročí maximální povolenou velikost. To může způsobit přetečení paměti, která byla paketu původně přidělena, a dojde k selhání, zamrznutí nebo restartu systému, protože ten nebude schopen takto velké segmenty zpracovávat. |

| Fragment ICMP (ICMP Fragment) | Útok fragmentací ICMP je běžným útokem DoS, který se týká zahlcení podvodnými fragmenty ICMP, které nemohou být na cílovém serveru defragmentovány. Protože defragmentace může proběhnout pouze po obdržení všech fragmentů, dočasné uložení těchto falešných fragmentů zabírá paměť a může vyčerpat dostupné paměťové zdroje ohroženého cílového serveru, v důsledku čehož se server stane nedostupným. |

| Neznámý protokol IP adresy (IP Unknown Protocol) | Neznámé protokoly IP adresy označují jakýkoliv protokol, který není uveden na seznamu IANA: https://www.iana.org/assignments/protocol-numbers/protocol-numbers.xhtml. Aktivace ochrany proti neznámému protokolu IP adresy zablokuje pakety IP s polem protokolu obsahujícím číslo ID protokolu 143 nebo vyšší, protože jejich nesprávné zpracování by mohlo vést k selhání koncového zařízení. Opatrným přístupem tak je zablokování takových paketů IP, aby se do chráněné sítě vůbec nedostaly. |

| Možnosti IP (IP Options) | Útočníci někdy konfigurují pole s možnostmi IP v paketu IP nesprávně, což vyprodukuje nekompletní nebo nesprávně formátovaná pole. Útočníci používají tyto poškozené pakety k ohrožení zranitelných hostitelů v síti. Zneužití této chyby zabezpečení může potenciálně umožnit spuštění libovolného kódu. Tato chyba zabezpečení může být zneužita po zpracování paketu, který obsahuje specifickou možnost vytvořené IP adresy v záhlaví IP paketu. Aktivace ochrany před možnostmi nezabezpečené IP adresy zablokuje přenosové pakety IP s nesprávně formátovaným polem možností IP adresy v záhlaví paketu IP. |

| Neznámý protokol IPv6 adresy (IPv6 Unknown Protocol) | Aktivace ochrany proti neznámému protokolu IPv6 adresy zablokuje pakety IPv6 s polem protokolu obsahujícím číslo ID protokolu 143 nebo vyšší, protože jejich nesprávné zpracování by mohlo vést k selhání koncového zařízení. Opatrným přístupem tak je zablokování takových paketů IPv6, aby se do chráněné sítě vůbec nedostaly. |

| Záhlaví rozšíření IPv6 (IPv6 Extension Header) | Útok záhlaví přípony IPv6 je útok DoS, ke kterému dochází z důvodu nesprávného zacházení se záhlavím přípony v paketu IPv6. Nesprávné zacházení se záhlavím přípony IPv6 vytváří nové vektory útoku, které mohou vést k útokům typu DoS a které lze využít k různým účelům, jako je například vytvoření krycích kanálů a 0 útoky v záhlaví směrování. Aktivací této možnosti zahodíte paket IPv6 s jakýmkoli záhlavím přípony s výjimkou fragmentačních záhlaví. |

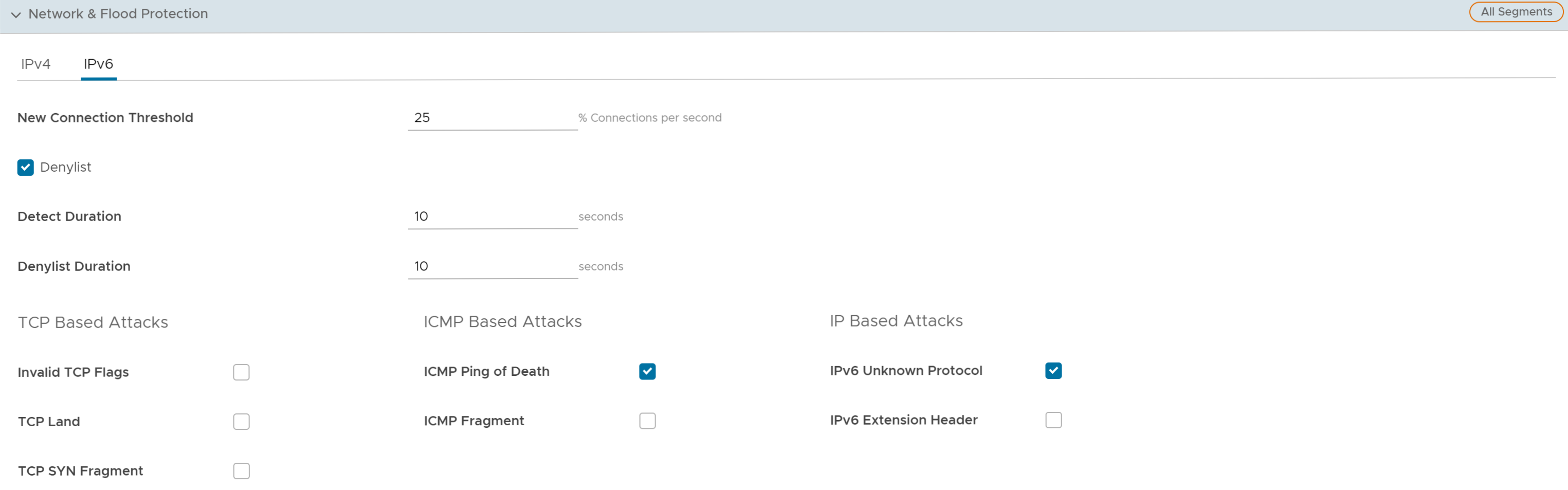

- Ve službě SD-WAN podnikového portálu přejděte na možnost Konfigurovat (Configure) > Profily (Profiles) > Firewall.

- V části Konfigurace brány firewall (Configure Firewall) se ujistěte, že jste zapnuli funkci Stavová brána firewall (Stateful Firewall).

- Klikněte na ikonu rozbalení Ochrana sítě a před floodingem (Network & Flood Protection).

- Můžete konfigurovat následující nastavení sítě a ochrany před floodingem a kliknout na možnost Uložit změny (Save Changes):

Poznámka: Ve výchozím nastavení se pro adresy IPv4 používá nastavení sítě a ochrany před floodingem.

Pole Popis Mezní hodnota nového připojení (New Connection Threshold) (počet připojení za sekundu) Maximální počet nových připojení, která jsou povolena z jediného zdroje IP adresy za sekundu. Přípustný rozsah hodnot je od 10 % do 100 %. Výchozí hodnota je 25 %. Seznam zakázaných položek (Denylist) Zaškrtnutím tohoto pole aktivujete blokování IP adresy zdroje, který porušuje mezní hodnotu pro nová připojení tím, že odesílá nadměrný provoz, buď z důvodu špatné konfigurace sítě, nebo útoků uživatelů se zlými úmysly. Poznámka: Nastavení možnosti Prahová hodnota nového připojení (počet připojení za sekundu) (New Connection Threshold (connections per second)) nebude fungovat, dokud je vybrán Seznam zakázaných položek (Denylist).Doba rozpoznávání (v sekundách) (Detect Duration (seconds)) Doba před zablokováním IP adresy zdroje, po kterou bude provoz z tohoto zdroje přijímán. Pokud hostitel odesílá nadměrný provoz s požadavky o nové připojení (skenování portu, přenos TCP SYN atp.), který přesáhl maximální počet připojení povolených za sekundu (CPS) za tuto nastavenou dobu, bude odmítnut až po uplynutí této doby, a nikoli okamžitě, jakmile překročí povolenou hodnotu CPS pro zdroj. Pokud je například maximální možná hodnota CPS 10 s detekcí po dobu 10 sekund, bude hostitel odmítnut v případě, že bude odesílat provoz v objemu vyšším, že 100 požadavků za 10 sekund.

Přípustný rozsah hodnot je od 10 sekund do 100 sekund. Výchozí hodnota je 10 sekund.Trvání seznamu zakázaných položek (v sekundách) (Denylist Duration (seconds)) Doba trvání, po kterou je IP adresa porušujícího zdroje zablokovaná. Přípustný rozsah hodnot je od 10 sekund do 86 400 sekund. Výchozí hodnota je 10 sekund. Mezní hodnota napůl otevřeného TCP na cíl (TCP Half-Open Threshold Per Destination) Maximální počet polootevřených připojení TCP, která jsou povolena pro jeden cíl. Přípustný rozsah hodnot je od 1 % do 100 %. Útoky založené na protokolu TCP (TCP Based Attacks) Podporuje ochranu před těmito útoky založenými na protokolu TCP podle zaškrtnutých polí: - Neplatné příznaky TCP (Invalid TCP Flags)

- útok typu LAND na TCP (TCP Land);

- Fragment paketu TCP SYN (TCP SYN Fragment)

Útoky založené na ICMP (ICMP Based Attacks) Podporuje ochranu před těmito útoky založenými na protokolu ICMP podle zaškrtnutých polí: - Útok typu Ping Of Death na ICMP (ICMP Ping of Death)

- Fragment ICMP (ICMP Fragment)

Útoky na bázi IP adresy (IP Based Attacks) Podporuje ochranu před těmito útoky na bázi IP adresy podle zaškrtnutých polí: - Neznámý protokol IP adresy (IP Unknown Protocol)

- Možnosti IP (IP Options)

- Neznámý protokol IPv6 adresy (IPv6 Unknown Protocol)

- Záhlaví rozšíření IPv6 (IPv6 Extension Header)