Tento oddíl popisuje kroky po instalaci a postup ověření instalace.

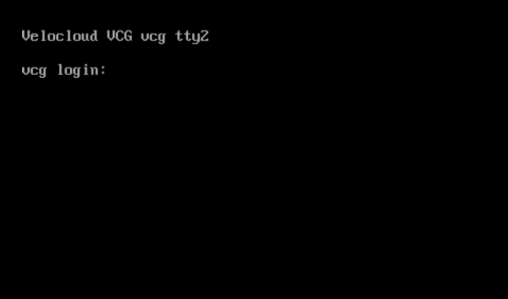

Pokud při instalaci všechno funguje dle očekávání, můžete se nyní přihlásit do virtuálního počítače.

- Pokud všechno funguje podle očekávání, zobrazí se v konzole výzva k přihlášení. Zobrazí se název výzvy, jak byl zadán v cloud-init.

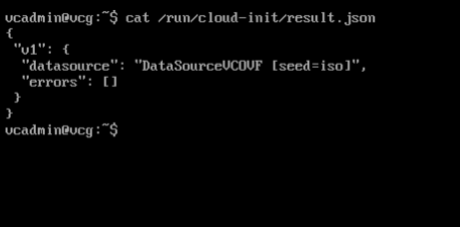

- Můžete se také odkázat na /run/cloud-init/result.json. Pokud vidíte zprávu znázorněnou dole, je pravděpodobné, že se soubor cloud-init spustil úspěšně.

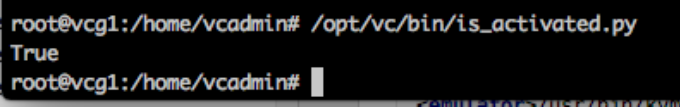

- Ověřte, zda je brána zaregistrována v systému SASE Orchestrator.

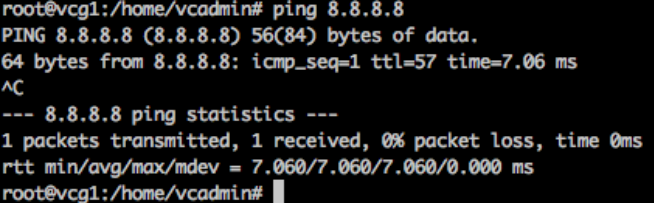

- Ověřte vnější připojení.

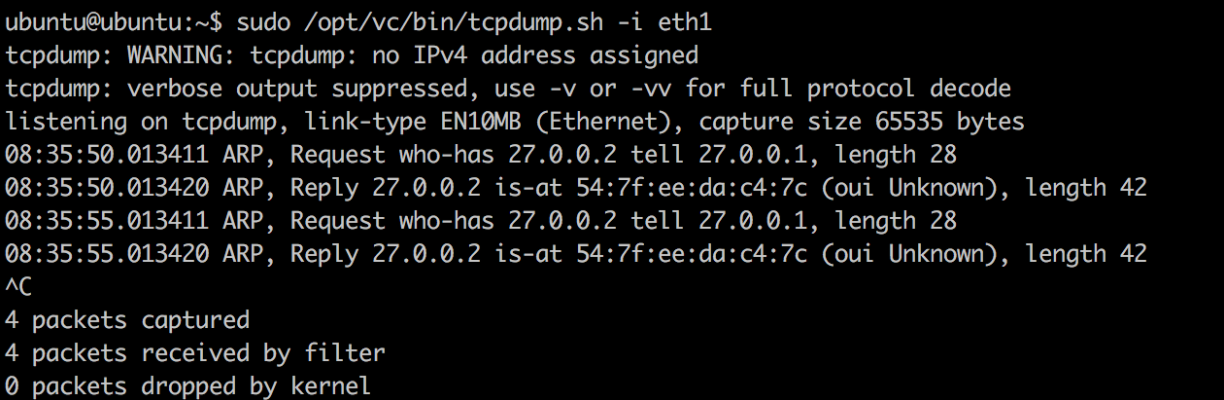

- Ověřte, zda VRF MGMT reaguje na ARP.

- Volitelně: Deaktivujte cloudovou inicializaci, aby se nespouštěla při každém spuštění.

Poznámka: Pokud jste nasadili OVA na VMware vSphere s vlastnostmi vAPP, musíte před aktualizací na verze 4.0.1 nebo 4.1.0 deaktivovat službu cloud-init. Tím je zajištěno, že se během aktualizace neztratí uživatelská nastavení, jako jsou konfigurace sítě nebo heslo.

touch /etc/cloud/cloud-init.disabled

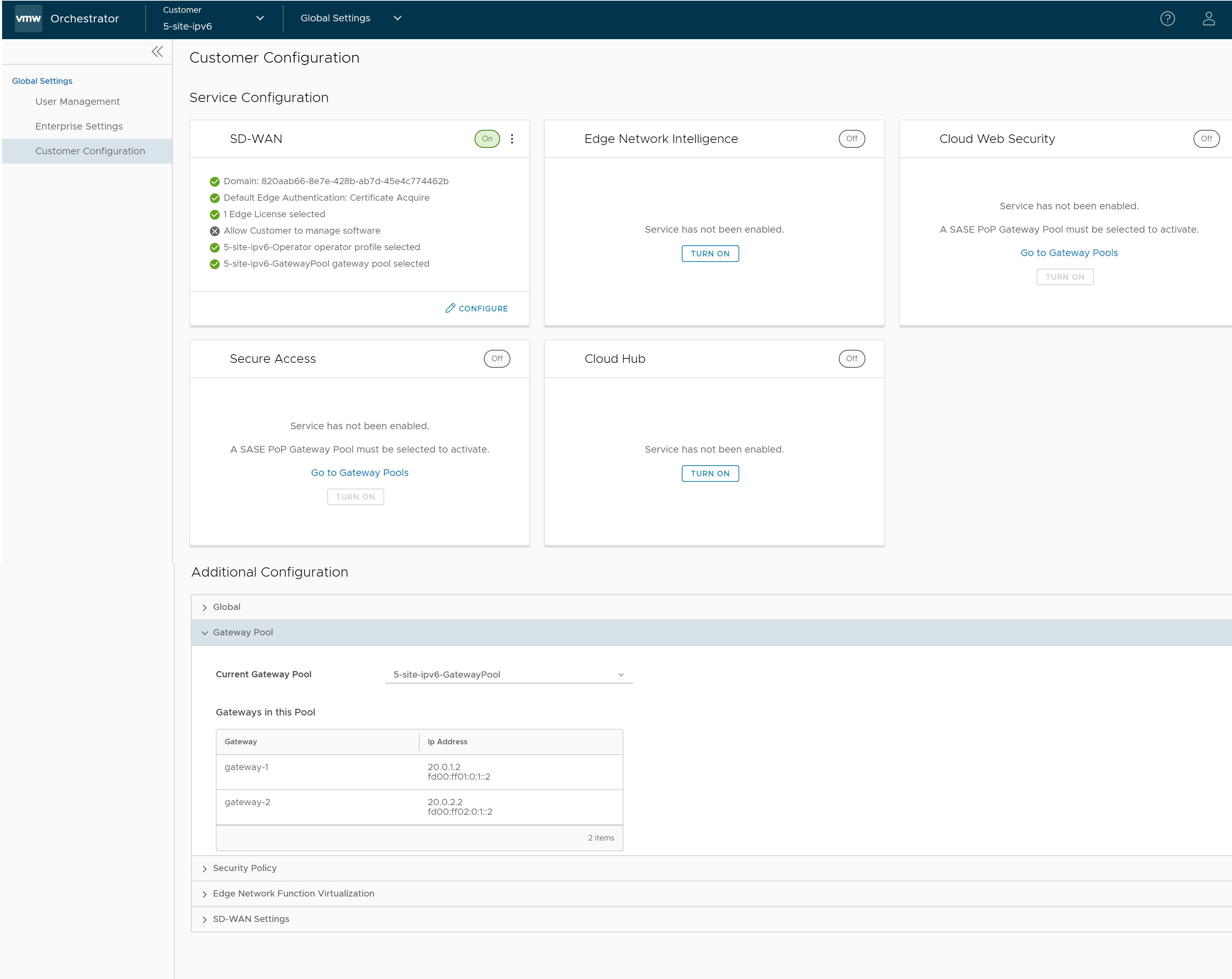

- Přidružte nový fond bran k zákazníkovi.

- Přidružte bránu k nástroji Edge. Další informace naleznete v oddílu „Přiřazení předání brány partnera“ v Příručce pro správu VMware SD-WAN.

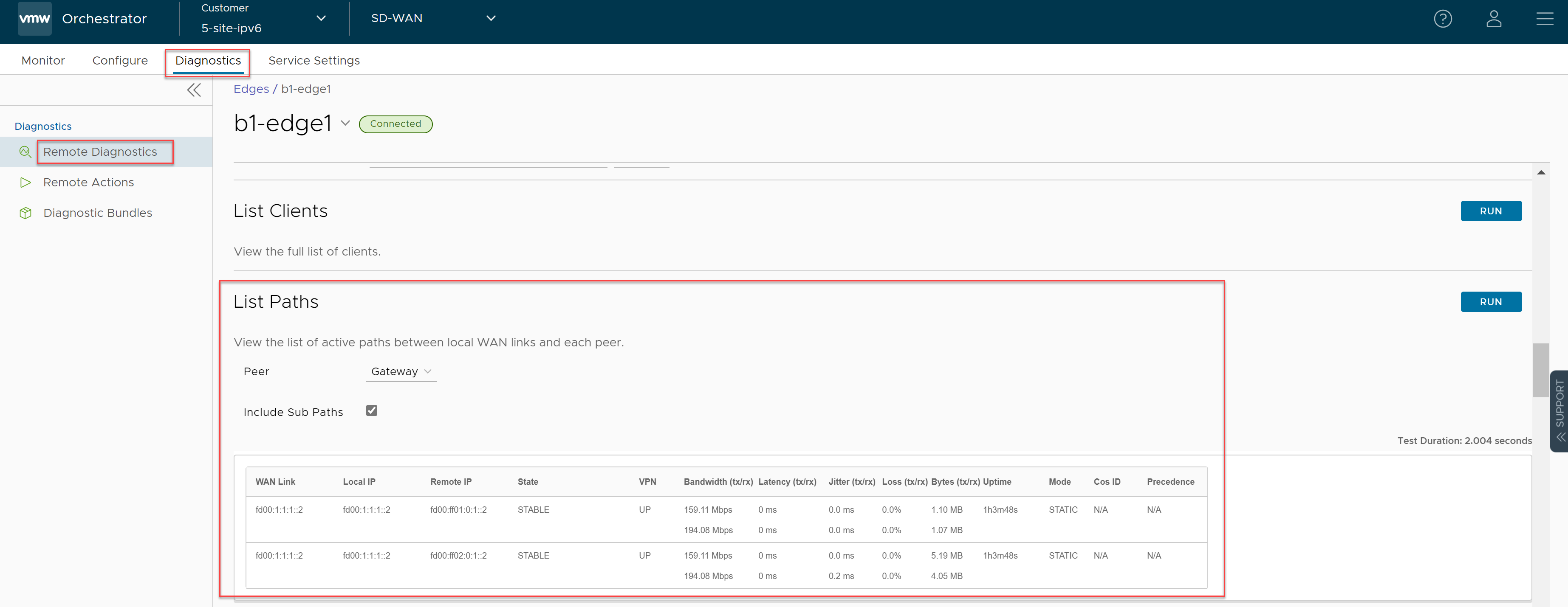

- Ověřte, že je nástroj Edge schopen vytvořit tunelové propojení s bránou na straně internetu. V systému SASE Orchestrator přejděte do části .

V systému SASE Orchestrator přejděte do nabídky a kliknutím na možnost Spustit (Run) zobrazte seznam aktivních cest.

- Nakonfigurujte rozhraní handoff. Viz téma Konfigurace předání partnera.

- Ověřte, zda relace protokolu BGP běží.

- Změňte konfiguraci sítě.

Soubory konfigurace sítě jsou umístěny v /etc/netplan.

Příklad konfigurace sítě (mezera je důležitá!) - /etc/netplan/50-cloud-init.yaml:network: version: 2 ethernets: eth0: addresses: - 192.168.151.253/24 gateway4: 192.168.151.1 nameservers: addresses: - 8.8.8.8 - 8.8.4.4 search: [] routes: - to: 192.168.0.0/16 via: 192.168.151.254 metric: 100 eth1: addresses: - 192.168.152.251/24 gateway4: 192.168.152.1 nameservers: addresses: - 8.8.8.8 search: []

echo 'network: {config: disabled}' > /etc/cloud/cloud.cfg.d/99-disable-network-config.cfg

Konfigurace rozhraní pro předávání v datové rovině

Konfigurace sítě brány VMware SD-WAN Gateway

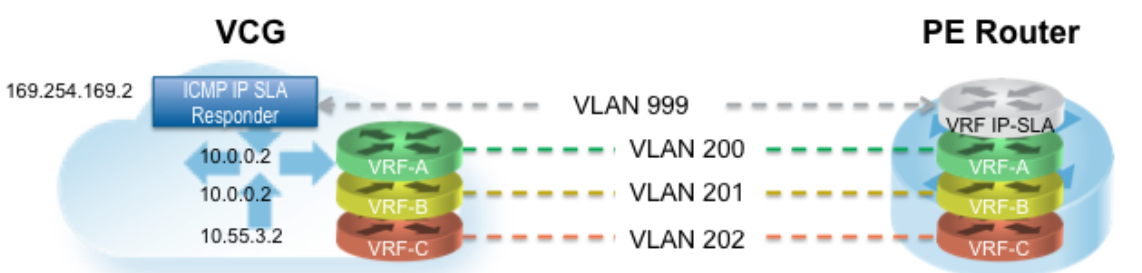

V následujícím příkladu s obrázkem [VRF/VLAN s předáním (VRF/VLAN Hand Off) do PE] předpokládáme, že eth0 je rozhraní směřující do veřejné sítě (internet) a eth1 je rozhraní směřující do interní sítě (VRF zákazníka přes PE). Konfigurace partnerských relací protokolu BGP je spravována v rámci VCO dle zákazníka/VRF v nabídce „Konfigurovat > Zákazník (Configure > Customer)“. Mějte na paměti, že IP adresu každého VRF lze konfigurovat podle zákazníka. IP adresa VRF pro správu zdědí IP adresu nakonfigurovanou na rozhraní brány SD-WAN (SD-WAN Gateway interface) v systému Linux.

Na bráně SD-WAN je vytvořen VRF pro správu, který se používá k odesílání pravidelného obnovení ARP na výchozí IP brány k určení MAC dalšího skoku. Doporučuje se, aby byl za tímto účelem na routeru PE nastaven vyhrazený VRF. Stejné VRF pro správu lze použít ve směrovači PE také k odeslání sondy IP SLA do brány SD-WAN (SD-WAN Gateway) za účelem kontroly stavu brány SD-WAN (SD-WAN Gateway) (brána SD-WAN má stavový odpovídač ICMP, který bude reagovat na příkaz ping pouze v případě, že je služba aktivní). Partnerské relace protokolu BGP nejsou v rámci VRF pro správu vyžadovány. Pokud není VRF pro správu nastaven, můžete jako VRF pro správu použít jeden z VRF zákazníka, ale není to doporučeno.

"vcmp.interfaces":[

"eth0"

],

(..snip..)

"wan": [

"eth1"

],

Krok 2: Nakonfigurujte VRF pro správu. Toto VRF používá brána SD-WAN (SD-WAN Gateway) v rámci ARP pro určení MAC adresy dalšího kroku (směrovač PE). Stejnou adresu MAC dalšího kroku použijí všechna VRF vytvořená bránou SD-WAN (SD-WAN Gateway). Musíte nakonfigurovat parametr Management VRF v /etc/config/gatewayd.

VRF pro správu je to samé VRF, které používá směrovač PE k odeslání sondy IP SLA. Brána SD-WAN (Gateway SD-WAN) reaguje na sondu ICMP pouze v případě, že je služba aktivní a je připojeno zařízení Edge. V následující tabulce najdete popis jednotlivých parametrů, které je třeba definovat. Tento příklad využívá jako VRF pro správu: VLAN 802.1q s ID 1000.

| mode | QinQ (0x8100), QinQ (0x9100), žádné, 802.1Q, 802.1ad |

| c_tag | Hodnota C-tag pro zapouzdření QinQ nebo ID VLAN 802.1Q pro zapouzdření 802.1Q |

| s_tag | Hodnota S-Tag pro zapouzdření QinQ |

| interface | Rozhraní handoff, obvykle eth1 |

"vrf_vlan": {

"tag_info": [

{

"resp_mode": 0,

"proxy_arp": 0,

"c_tag": 1000,

"mode": "802.1Q",

"interface": "eth1",

"s_tag": 0

}

]

},

Krok 3: Upravte parametry /etc/config/gatewayd-tunnel tak, aby zahrnovaly obě rozhraní parametru WAN. Změny uložte.

wan="eth0 eth1"

Odebrání blokovaných podsítí (Subnets)

Ve výchozím nastavení brána SD-WAN (Gateway SD-WAN) blokuje provoz na portu 10.0.0.0/8 a 172.16.0.0/14. Před použitím této brány SD-WAN j(SD-WAN Gateway)e nutné jejich odebrání, protože očekáváme, že brána SD-WAN bude odesílat provoz také do privátních podsítí. Pokud tento soubor neupravíte a pokusíte se odeslat provoz do zablokovaných podsítí, najdete ve složce /var/log/gwd.log následující zprávy:

2015-12-18T12:49:55.639 ERR [NET] proto_ip_recv_handler:494 Dropping packet destined for 10.10.150.254, which is a blocked subnet. 2015-12-18T12:52:27.764 ERR [NET] proto_ip_recv_handler:494 Dropping packet destined for 10.10.150.254, which is a blocked subnet. [message repeated 48 times] 2015-12-18T12:52:27.764 ERR [NET] proto_ip_recv_handler:494 Dropping packet destined for 10.10.150.10, which is a blocked subnet.

[

{

"network_addr": "10.0.0.0",

"subnet_mask": "255.0.0.0"

},

{

"network_addr": "172.16.0.0",

"subnet_mask": "255.255.0.0"

}

]

[ ]

Krok 3: Restartujte proces brány SD-WAN (SD-WAN Gateway) použitím příkazu sudo /opt/vc/bin/vc_procmon restart.