Brána partnera systému VMware nabízí různé možnosti konfigurace. Před instalací brány je třeba připravit pracovní list.

Pracovní list

| Brána SD-WAN Gateway |

|

| Hypervizor | Adresa / název clusteru |

| Úložiště (Storage) | Úložiště dat kořenového svazku (doporučeno > 40 GB) |

| Přidělení CPU | Přidělení CPU pro KVM/VMware. |

| Volby instalace | DPDK – volitelná funkce, standardně aktivována kvůli vyšší propustnosti. Pokud se rozhodnete DPDK deaktivovat, kontaktujte zákaznickou podporu VMware. |

| Síť OAM |

|

| ETH0 – síť s přístupem na internet |

|

| Handoff (ETH1) – Síť |

|

| Přístup ke konzole |

|

| NTP |

|

Oddíl brány Brána SD-WAN Gateway

Většina oddílu brány Brána SD-WAN Gateway je zřejmá.

| Brána SD-WAN Gateway |

|

Vytvoření brány a získání aktivačního klíče

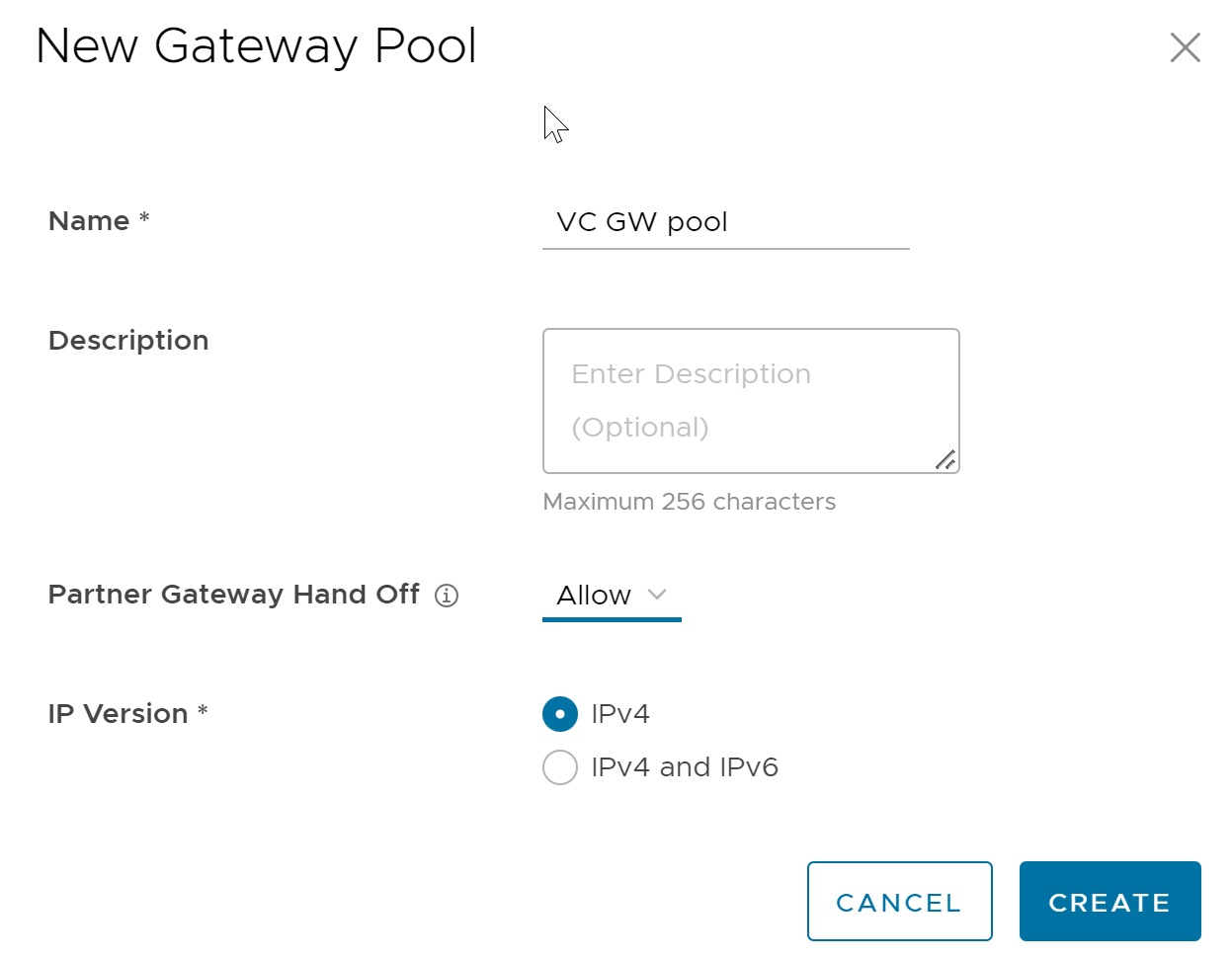

- V portálu operátora klikněte na kartu Správa brány (Gateway Management) a přejděte do nabídky Fondy bran (Gateway Pools) v levém navigačním podokně. Otevře se stránka Fondy bran (Gateway Pools). Vytvořte nový fond Brána SD-WAN Gateway. Chcete-li spouštět bránu Brána SD-WAN Gateway v síti poskytovatele služeb, označte pole Povolit bránu partnera (Allow Partner Gateway). Tato akce aktivuje možnost zahrnout bránu partnera do tohoto fondu bran.

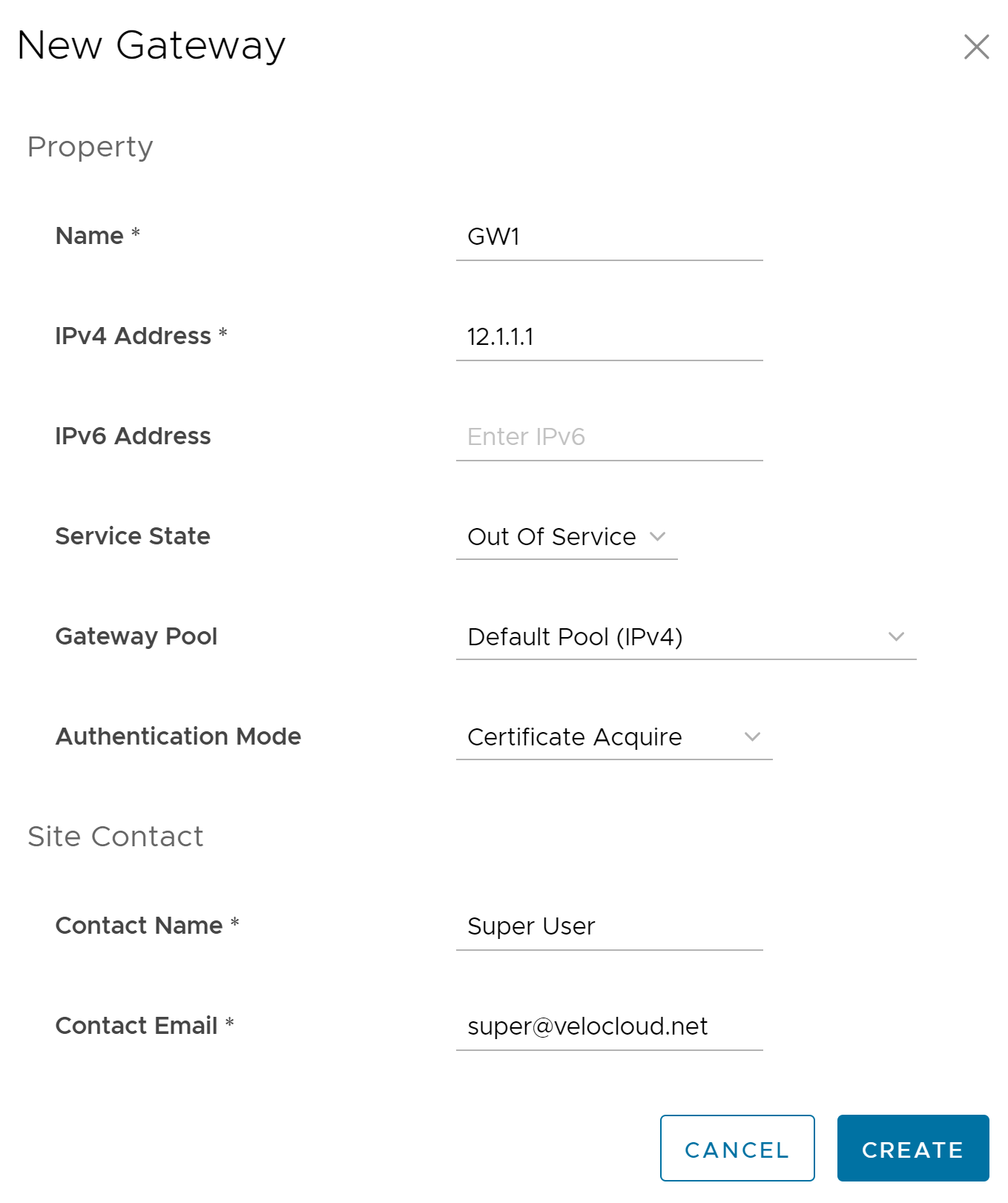

- V portálu operátora klikněte na tlačítko Správa brány (Gateway Management) > Brány (Gateways) a vytvořte novou bránu a přiřaďte ji k fondu. Zde zadaná IP adresa brány musí odpovídat veřejné IP adrese (public IP address) brány. Pokud si nejste jistí, můžete z brány Brána SD-WAN Gateway spustit příkaz

curl ipinfo.io/ip, který vrátí veřejnou IP adresu brány Brána SD-WAN Gateway.

- Poznamenejte si aktivační klíč a doplňte ho do pracovního listu.

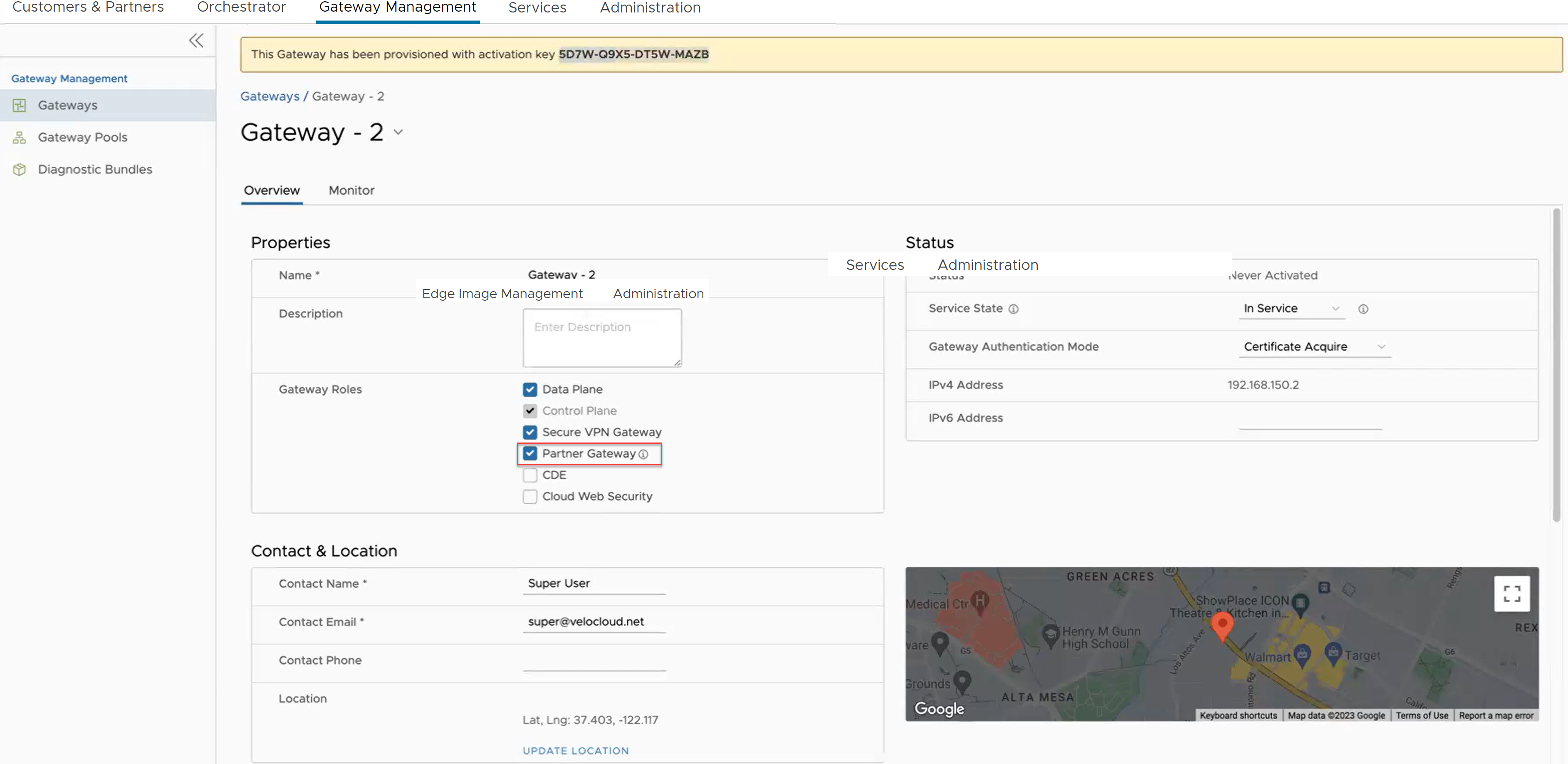

Aktivace režimu brány partnera

- V portálu operátora klikněte na možnost Správa brány (Gateway Management) > Brány (Gateways) a vyberte možnost Brána SD-WAN Gateway. Chcete-li bránu partnera aktivovat, zaškrtněte pole Brána partnera (Partner Gateway).

K dispozici jsou další parametry, které lze konfigurovat. Nejběžnější jsou tyto:

K dispozici jsou další parametry, které lze konfigurovat. Nejběžnější jsou tyto:- Oznamování 0.0.0.0/0 bez šifrování (Advertise 0.0.0.0/0 with no encrypt) – tato možnost aktivuje bránu partnera k oznámování cesty ke cloudovému provozu pro aplikaci SAAS. Příznak šifrování je vypnutý, a to až do nakonfigurování pravidel řízení ze strany zákazníka, zda bude nebo nebude možné tuto cestu použít.

-

Druhým doporučeným parametrem je oznamovat IP adresy SASE Orchestrator jako /32 se šifrováním (advertise the IP as a /32 with encrypt).

To vynutí, aby provoz, který bude odesílán z nástroje Edge do systému SASE Orchestrator, použil cestu brány. Tento postup se doporučuje, protože zavádí předvídatelnost chování, které Zařízení SD-WAN Edge potřebuje ke komunikaci se systémem SASE Orchestrator.

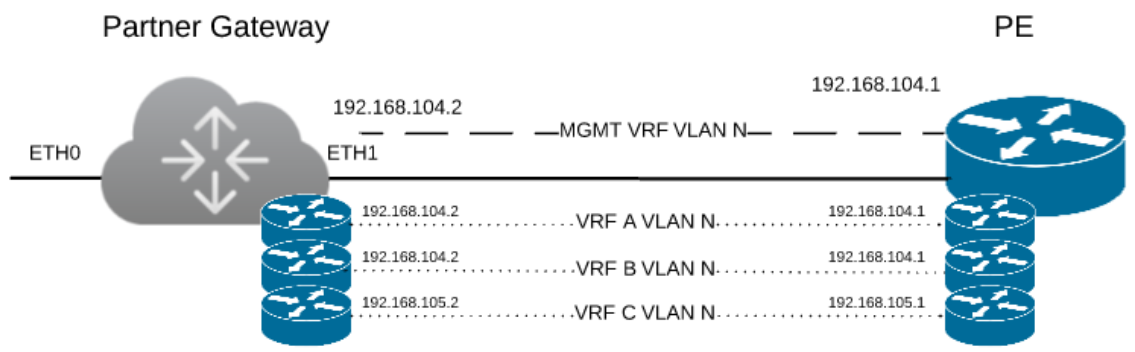

Práce v síti

Výše uvedené schéma představuje bránu Brána SD-WAN Gateway v zavedení dvou ramen. V tomto příkladu předpokládáme, že eth0 je rozhraní směřující do veřejné sítě (internet) a eth1 je rozhraní směřující do interní sítě (handoff nebo rozhraní VRF).

Pro síť komunikující s internetem potřebujete pouze základní konfiguraci sítě.

| ETH0 – síť s přístupem na internet |

|

U rozhraní handoff je třeba vědět, jaký typ handoff chcete konfigurovat, a znát konfiguraci handoff pro VRF správy.

| ETH1 – Síť handoff |

|

Přístup ke konzole (Console Access)

| Přístup ke konzole |

|

Aby bylo možné přistupovat k bráně, musí být vytvořeno heslo konzoly a/nebo veřejný klíč SSH.

Vytvoření cloud-init

Možnosti konfigurace pro bránu, kterou jsme definovali v pracovním listu, se používají v konfiguraci cloud-init. Konfiguraci cloud-init tvoří dva hlavní konfigurační soubory, soubor metadat a soubor uživatelských dat. Soubor metadat obsahuje síťovou konfiguraci brány a soubor uživatelských dat obsahuje konfiguraci softwaru brány. Tento soubor poskytuje informace identifikující instalovanou instanci systému Brána SD-WAN Gateway.

Níže jsou uvedeny šablony pro soubory meta_data a user_data. Síťovou konfiguraci lze vynechat a síťová rozhraní se ve výchozím nastavení nakonfigurují přes protokol DHCP.

Šablony doplňte údaji z pracovního listu. Všechny #_VARIABLE_# je třeba nahradit a zkontrolovat všechny položky #ACTION#.

instance-id: #_Hostname_# local-hostname: #_Hostname_#

version: 2

ethernets:

eth0:

addresses:

- #_IPv4_Address_/mask#

gateway4: #_IPv4_Gateway_#

nameservers:

addresses:

- #_DNS_server_primary_#

- #_DNS_server_secondary_#

search: []

routes:

- to: 0.0.0.0/0

via: #_IPv4_Gateway_#

metric: 1

eth1:

addresses:

- #_MGMT_IPv4_Address_/Mask#

gateway4: 192.168.152.1

nameservers:

addresses:

- #_DNS_server_primary_#

- #_DNS_server_secondary_#

search: []

routes:

- to: 0.0.0.0/0

via: #_MGMT_IPv4_Gateway_#

metric: 13

#cloud-config

hostname: #_Hostname_#

password: #_Console_Password_#

chpasswd: {expire: False}

ssh_pwauth: True

ssh_authorized_keys:

- #_SSH_public_Key_#

velocloud:

vcg:

vco: #_VCO_#

activation_code: #_Activation_Key#

vco_ignore_cert_errors: false

Výchozí uživatelské jméno pro heslo, které je konfigurováno v souboru user-data, je „vcadmin“. Použijte toto výchozí uživatelské jméno pro první přihlášení do zařízení Brána SD-WAN Gateway.

sed s/[”“]/'"'/g /tmp/user-data > /tmp/user-data_new

Vytvoření souboru ISO

Jakmile jsou soubory hotové, je třeba je zabalit do obrazu ISO. Tento obraz ISO se použije jako virtuální konfigurační CD ve virtuálním počítači. Tento obraz ISO s názvem vcg01-cidata.iso se vytvoří pomocí tohoto příkazu systému Linux:

genisoimage -output vcg01-cidata.iso -volid cidata -joliet -rock user-data meta-data network-config

Pracujete-li v operačním systému MAC OSX, použijte místo toho tento příkaz:

mkisofs -output vcg01-cidata.iso -volid cidata -joliet -rock {user-data,meta-data,network-config}

Tento soubor ISO, který bude mít název #CLOUD_INIT_ISO_FILE#, bude použit jak v instalaci OVA, tak v instalaci VMware.